Hello大家,

繼昨天露營之後我今天跑來台中了,

昨天半夜還在帳篷裡面打文章,

有夠克難的啦!!!

今天就可以正常一點、舒適一點的處理,

來跟大家聊一下port的問題吧~

以及我們在Kibana上面可以怎麼看!

所謂的Port呢我們中文名成稱為通訊埠(ㄅㄨˋ)、端口,

每個port都代表著一個服務,

溝通的時候我們會說:

這個應用程式走哪個port?

你要開通的埠號是多少?

我真的特別常聽到的組合有:80、443,22、3389、5900port

如果還有其他常見的再麻煩留言大家相討論一下~~

那80、443呢是網頁的port,

80代表的是http;443代表的是https,

所以走443是有具有加密協定的~

再來是22、3389、5900是遠端連線port,

22是SSH連線port;3389是Windows遠端連線port;5900是VNC遠端連線port,

當然每個服務所對應的port也是不相同的,

常用Port是大家有達成共識的號碼,

不過!不過!不過!你說你要自己設定某個服務要使用的Port可以嗎?

可以!這件事是做得到的,

不過當別人也要使用你提供的服務時,

再加上這個服務其實已經很被大眾普及的使用,

這時候連線人就會用大家都在使用的Port傳遞請求,

但他就會慘吃閉門羹XDD

可以想像IP是一個房子的住址,

Port是裡面的房號,

通常SSH房客都住在22號房裡面,

結果你這個房東叫SSH去住在4545房,

那其他人要來你家找SSH跑去22房就會找不到,

所以要跟你的使用者提醒這件事情。

舉一些些例子噢!

135Port是Remote Procedure Call,遠程過程調用使用的Port,

有一個名叫“衝擊波”的病毒就會利用這個Port進行分散式阻斷服務攻擊(DDoS)。

137Port是提供Windows文件和打印機共享以及Unix中的Samba服務,

這個Port時常會被使用流光、SuperScan等Port Scan工具進行掃描,

若發現有該Port含有漏洞,

則可以嘗試進行提權的動作。

其實還有很多不同的Port跟不同的狀況,

通常在發佈有這個漏洞問題隔沒多久微軟也會釋出新的更新包讓大家進行更新,

但在微軟提供安全性補丁之前,

由於Port的漏洞沒有修復就很容易遭受到零日攻擊!

所以有幾種做法來預防或即時處理這個狀況,

1.除了必要Port以外其餘的都進行關閉

2.在看到有弱點的Port的時候即時進行Port的關閉

這時候我們就可以利用Kibana快速地進行Port的使用統計!

這時候我們要操作的步驟如下:

1.篩選出目的地IP為內網機器

2.篩選出指定的目的地Port

詳細的作法如下:

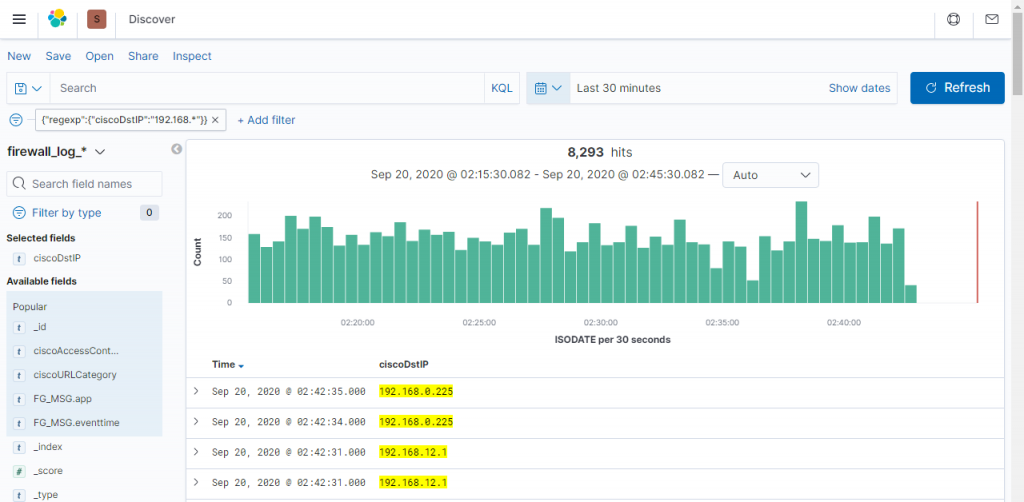

假設我們要找192.168這段的機器

我們先點選Add Filter

接著我們選到Edit as Query DSL的地方

然後我們貼上

{

"query": {

"regexp": {

"[IP欄位名稱]": "192.168.*"

}

}

}

如次一來就可以網羅所有192.168開頭的IP了,

結果就如下圖,

當然還可以設定要搜尋的日期區間,

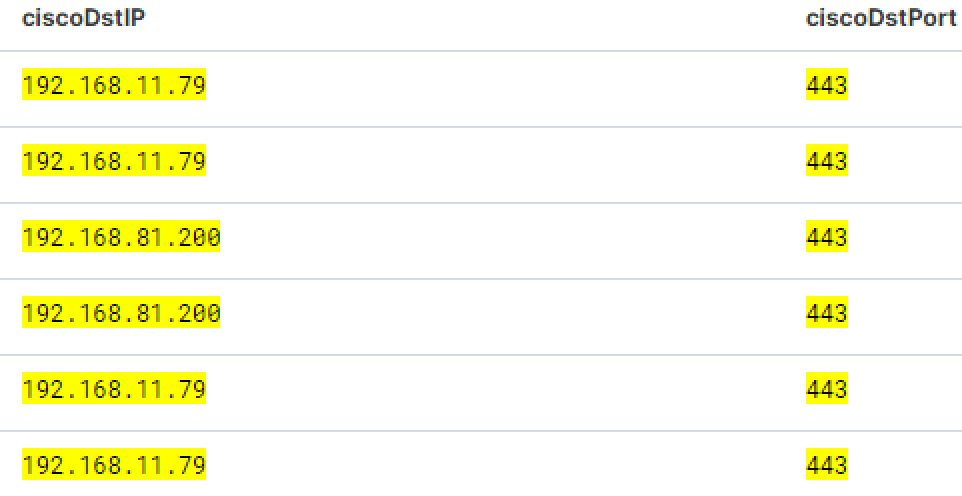

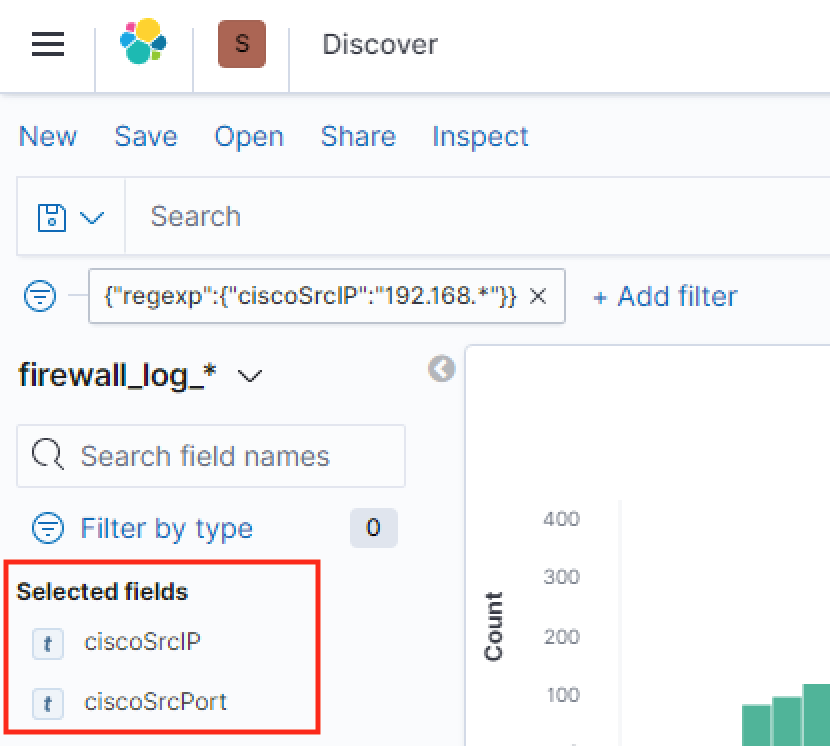

再來我們可以在側邊加入Port的顯示,

如此一來我們就可以很直覺地看到我們有開放的Port了!