昨天介紹了Burp核心Proxy,如果說Prxoy是Burp的靈魂人物,

那今天介紹的Target應該可以算是Burp的領導人物,

我們可以從Target功能對我們全部網站與鎖定的目標,

做一個全面性的觀察,分析可能的攻擊面向進而調度分配。

開始進入Target前,先提一個可能是更更更重要的事情!

雖然我們到目前為止的功能與操作,

都沒有涉及任何侵入性與惡意程式碼注入的行為,

但之後的功能有牽扯的爬蟲與掃描一些操作,

也怕大家一個不小心在修改攔截或是Repeater的功能,

一時興起就開始測試了一些攻擊的Payload等等。

這邊先跟大家宣導,此系列文章皆僅作為學術交流用途,

任何非授權的入侵皆屬於違法的行為,請勿利用技術犯罪。

第 358 條:無故輸入他人帳號密碼、破解使用電腦之保護措施或利用電腦系統之漏洞,而入侵他人之電腦或其相關設備者,處三年以下有期徒刑、拘役或科或併科十萬元以下罰金。

第 359 條:無故取得、刪除或變更他人電腦或其相關設備之電磁紀錄,致生損害於公眾或他人者,處五年以下有期徒刑、拘役或科或併科二十萬元以下罰金。

第 360 條:無故以電腦程式或其他電磁方式干擾他人電腦或其相關設備,致生損害於公眾或他人者,處三年以下有期徒刑、拘役或科或併科十萬元以下罰金。

第 361 條:對於公務機關之電腦或其相關設備犯前三條之罪者,加重其刑至二分之一。

第 362 條:製作專供犯本章之罪之電腦程式,而供自己或他人犯本章之罪,致生損害於公眾或他人者,處五年以下有期徒刑、拘役或科或併科二十萬元以下罰金。

第 363 條:第三百五十八條至第三百六十條之罪,須告訴乃論。

總之就是這樣,請大家不要亂去掃描或是攻擊網路上的網站,

不管你技術上是打成功了還是失敗了,

就法律上與道德上來說都會有機率導致你的人生變成失敗的。

所以大家先乖乖的下載的靶機吧!

我這邊推薦使用 Metasploitable2 (或是bWAPP的Bee-Box)

可以到以下連結下載 Metasploitable2

https://sourceforge.net/projects/metasploitable/files/Metasploitable2/

關於安裝與介紹也可以參考我的 Youtube 影片

https://www.youtube.com/watch?v=SYdoljvPSYY

那宣導完了我們就來介紹Burp Suite的Target。

Target這項功能主要的用途有以下:

Target中有兩個選項,SiteMap與Scope,

今天我們只關注在SiteMap這個部分。

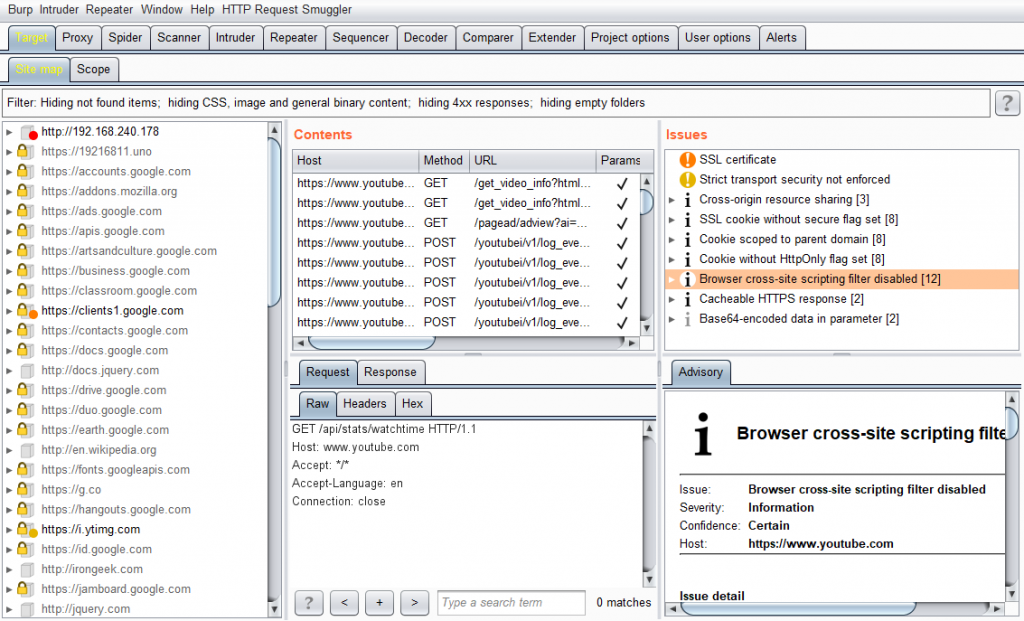

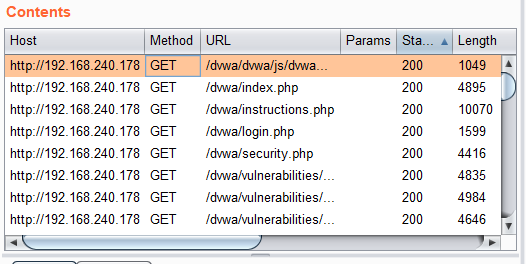

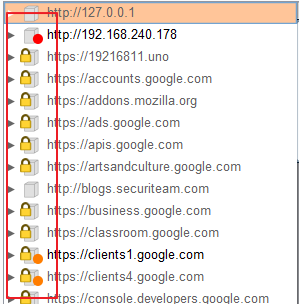

Target -> SiteMap 的畫面如下圖所示:

這邊我們一樣先開啟瀏覽器的Proxy,

確定接著可以正常攔截HTTP的請求(request)之後

可以關閉攔截的功能,我們就可以來開始進行爬站,

爬站有兩種方式一個是手動一個是自動。

這邊我們以手動的方式來進行,

自動的方式其實也就是我們未來會提到的Spider功能,

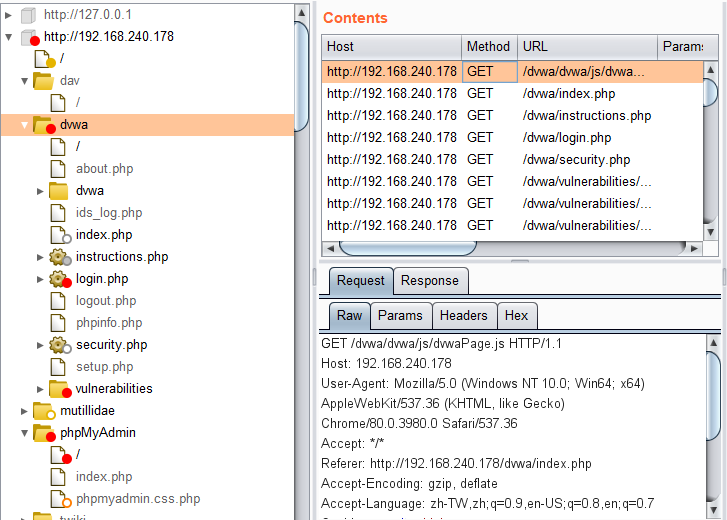

可以開啟我們剛剛安裝好的 Metasploitable2,

開啟 Metasploitable2 的 WEB 任意點選。

也可以隨便點幾個其他的網站,

接著回頭看到我們SiteMap,

可以發現會記錄了許多的網站內容。

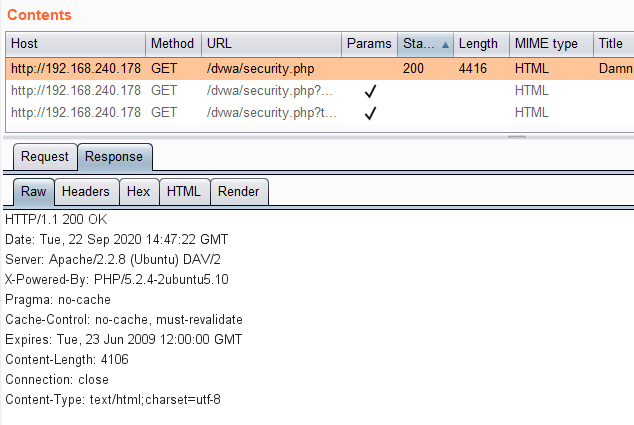

SiteMap這個功能頁面中,

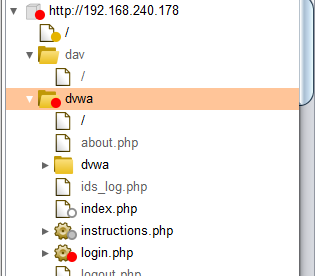

左側區塊將每個訪問過的網站頁面逐項列出,

並且我們可以點選該網站節點,可以展開細項路徑,

以一個樹狀結構的方式來呈現整個網站的架構,

譬如我們剛剛訪問的Metasploitable2的網站,

這邊有顯示了整個網站應用程式的架構路徑。

可以協助我們在滲透測試的過程中了解整個網站架構與邏輯,

進而策畫攻擊的向量,也同時避免有所遺漏的項目。

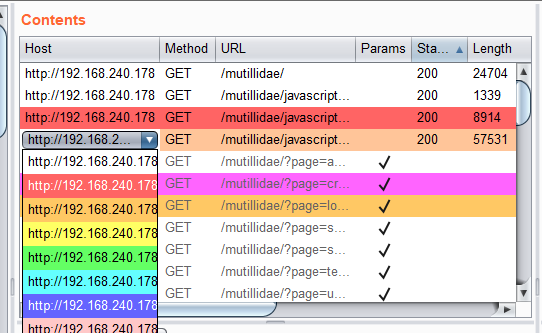

中間上半部分為這個網站(FQDN)或是應用程式中訪問過的請求內容,

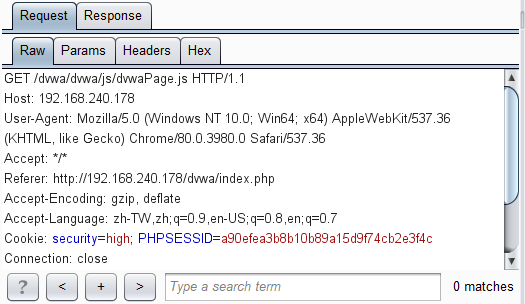

中間下半部分則是顯示這個請求與回應的詳細資訊,

其實就與之間在Proxy中介紹過的Request/Response格式相同,

這在Burp的各項功能中都是一樣的形式,

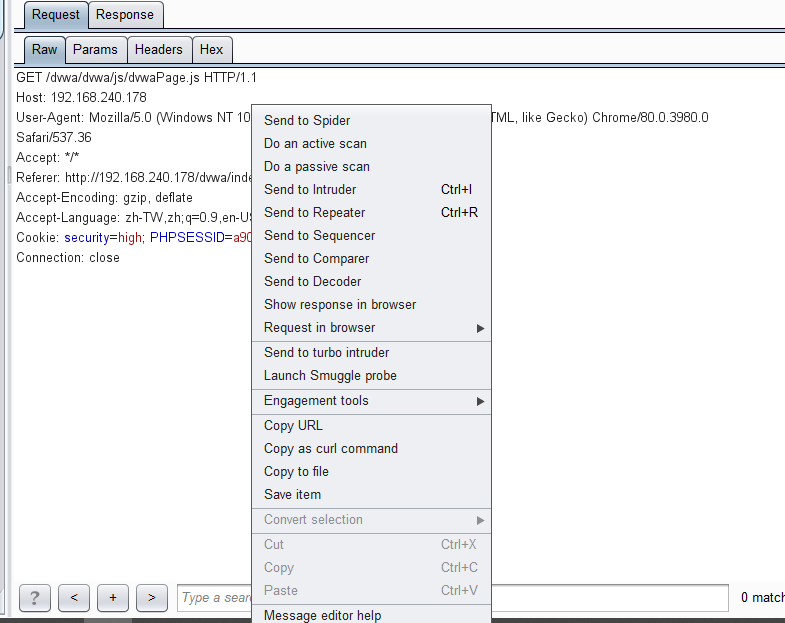

如果要將請求改以其他功能測試,雖然這邊沒有Action這個按鈕,

但是我們可以針對這個內容點選右鍵,

可以Send其他功能進行測試,或是執行一些其他操作,

這個在Burp其他功能部分也是一樣,

也是Burp Suite設計上我個人覺得非常人性化與便利的使用方式。

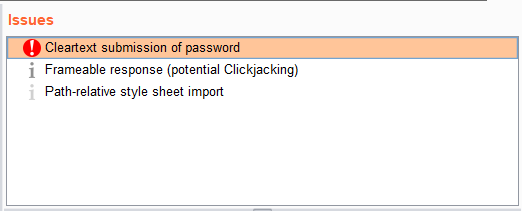

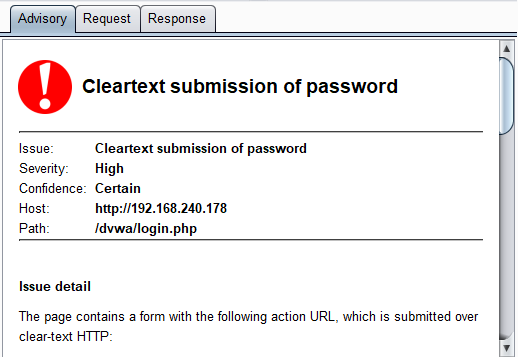

右側則是Scanner這個功能掃描出來的結果,

上半部分是這個節點與其下節點應用程式的弱點,

下半部分則是每個弱點的詳細資訊描述。

(Scanner之後會介紹,這邊就不多贅述了。)

這邊順便說一說手動(Manual)爬站點連結的好處,

雖然我們還沒提到Spider,但他就是一個自動化爬站的功能,

如果用Spider爬站的話,它會點擊所有的、全部的連結,

但某些情況下你可能不想進入某些有風險的網頁,

或是擔心可能有被發現機率或是有危險之類,

透過手動點擊方式你可以掌握所有你點選的網頁連結。

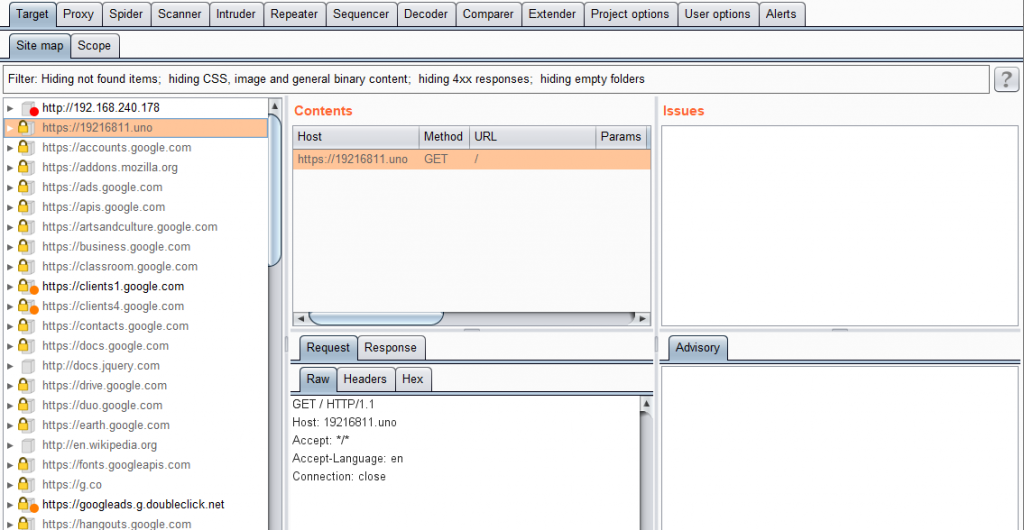

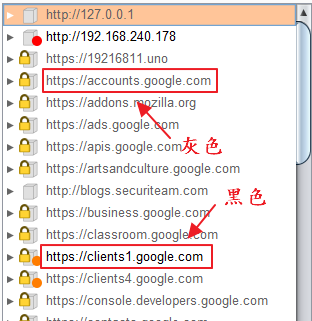

SiteMap左側部分如同剛剛所說會列出所有網站,

但你可能會注意到一些奇怪的事情,

為什麼有些網站或是應用程式頁面,

你好像根本沒有訪問瀏覽過,但是卻出現在這邊呢?

其實這邊的顏色是有個小區分的,

黑色是真正從客戶端有發起過訪問請求,

你也可以點進去確認看看,Response地方是會有內容的。

而灰色就是沒有真實的訪問,

可能是你今天訪問的頁面裡面存在了這些連結之類的,

你也可以點進去確認看看,Response地方是沒有內容的。

(關於這個之後spider功能也會提到)

接著還有一個我們可以注意的地方,

就是有的網站有鎖頭,有的網站卻沒有鎖頭的圖示。

這邊其實很簡單,就是HTTP/HTTPS的差異,

如果是用HTTPS加密連線的就會有鎖頭的圖示。

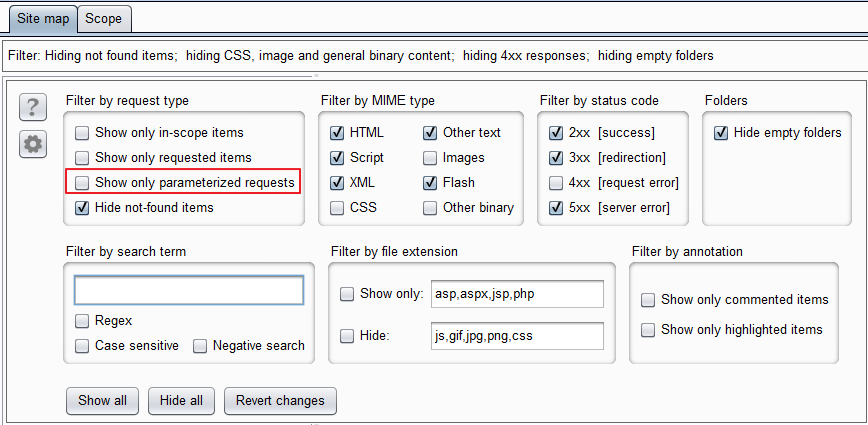

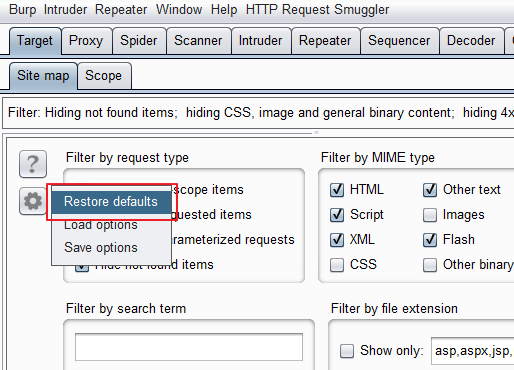

上方的部分一樣有可以點選Filter,

利用過濾器的功能來篩選出我們想看的內容。

其實與昨天所提的也差不多。

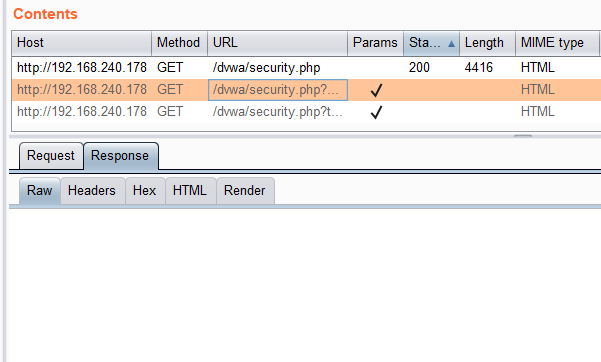

這邊稍微多介紹一個,

show only parameterized requests這一個條件。

其實因為存在漏洞的頁面(應用程式),或是說可能有問題的頁面,

不少的情況下,很大的原因是因為可以提交參數,導致了注入漏洞,

所以某些情況時可以勾選show only parameterized requests,

因為這些頁面或是說些功能,才比較有可能是有問題有漏洞的頁面,

可以針對這些頁面進行較細節與深入的測試。

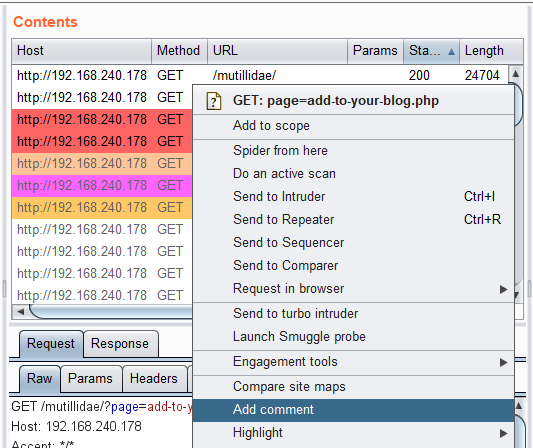

最後提兩個功能,其實不是僅限於Target,

在Burp裡面其他地方也常有的功能。

第一個是可以highlight項目,也可以加入註解,

filter也可以顯示你highlight或是註解的內容。

第二個就是Burp許多功能其實都有恢復預設的選項,

所以不用擔心你設定來設定去,搞到自己忘了初始設定是怎樣。

今天關於Target與Site Map就介紹到這邊,

明天讓我們來談談Target下的Scope功能。