Hello 大家,

再撐一天就要放假了!!

我們在挖掘風險分析的時候,

會分內對外的風險,

以及外隊內的風險,

內對外主要就是要看從我們內網出發去造訪外部網站時,

有人有去連結惡意網站的行為,

外對內則是公司如果有提供對外的服務,

可以藉此去看有沒有異常的連線行為或請求,

以上兩種情境都有一些資安方案可以進行防禦,

比如防火牆、WAF以及一些工具等等,

所以當我們要確定是否該增加哪部分的防禦時,

我們就可以透過查看連線行為是否有異常進行初步的判斷,

首先我們來看內對外,

現在直接看Log的話我們的Source IP是混雜著內網跟外網的,

所以我們使用我們已知的內網網段進行篩選,

這裡我用到的query是term,

{

"query": {

"term": {

"[Source IP Field]": "[網段]"

}

}

}

網段的寫法就是我們常見的例如192.168.0.0/16,

所以舉個例就是

{

"query": {

"term": {

"SrcIP": "10.0.0.0/8"

}

}

}

如此一來當我們把來源IP都只取出內網的話,

所有的結果就會剩下內對內以及內對外,

但如果內對內的流量沒有經過防火牆的話這時候的結果就都是內對外的結果,

考慮到有可能會有內對內的問題所以我們可以用一個很快的方式進行調整,

我們先把原本的內容複製下來,

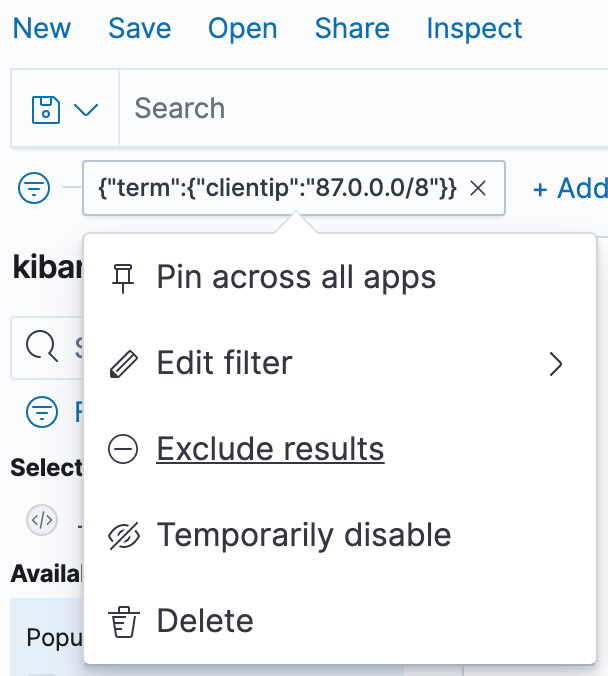

接著我們按Exclude result

接著編輯原本的query,

把來源IP的Field改成目的地IP,

{

"query": {

"term": {

"DstIP": "87.0.0.0/8"

}

}

}

接著再新增一個query把舊的再貼回去,

如此一來就是濾出來自內網的IP並且不是網內網進行連線的結果,

也就是內對外的連線方式~