出於書本 Chapter 4. Hacking Methodology

看看別人能看見什麼 - foot-printing

一個從外部收集各式各樣關於組織內部資訊的過程,有兩種方式

- 搜尋引擎

- 執行網路掃描 (network scans),探測通訊埠 (port) 以及透過存取漏洞 (vulnerabilities) 來查找出系統中的特定資訊。

起手式 - 網路搜尋

作者與許多駭客喜歡的還是 google 搜尋引擎。有幾種使用方式

- 使用關鍵字搜尋

- 使用進階搜尋,這個方式通常可以找到其他更多資訊,如供應商、客戶 (client) 以及其他企業夥伴 (affiliations) 等。

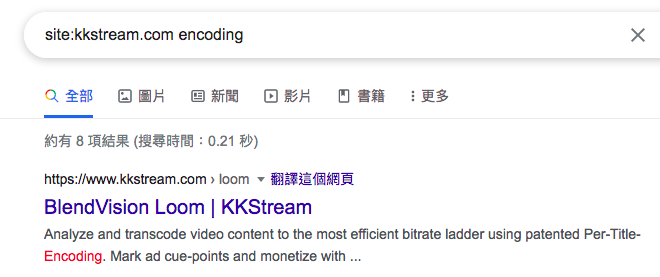

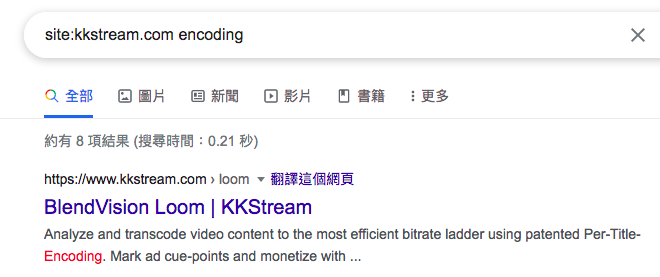

- 使用 switch search,以下面語法搭配敝司官網為例:

# site:domain_name <關鍵字>

site:kkstream.com encoding

不是在打廣告啦(羞)

也可以針對檔案格式搜尋,以下面語法搭配搜尋敝司為例

#filetype:檔案格式 <關鍵字>

filetype:pdf kkstream

有沒用的招募資訊,也有論文,到第三個才出現官網的隱私權政策。

網路爬蟲

不外乎可以挖掘

- 網頁排版以及參數

- 網頁的 HTML 與 Script 原始碼

- HTML 註解 (HTML Comment)

註解欄位通常夾帶許多有用的資訊,比如個資、伺服器名稱、版號甚至是程式碼怎麼運作

特殊網站

Whois

對駭客來說,whois 是展開社交工程攻擊與網路掃描不錯的起點

- 網域註冊的資訊,像是聯絡人的電話、電子郵件地址等

- whois365 或是 whois godaddy 都可以查找出網域名稱的可用性以及相關的註冊資訊

明天來看看其他的掃描方式