在網路防護方面,Proxmox VE 提供了相當良好的防火牆管理功能,並且可以適用於節點實體機、客體機,讓客體機內不需要另外再安裝軟體防火牆,對於效能與統一管理大有助益,管理者可以方便的一次管理所有的防火牆規則,降低管理操作負擔。

請在左方資源檢視區選擇 資料中心,切換至 防火牆 頁籤,點選 選項,查看目前資料中心級的防火牆是否啟用。

查看資料中心防火牆設定

若清單中的 防火牆 項目設定為 否,請點選兩下後將其勾選,將它啟用。

啟用資料中心防火牆設定

啟用完成後,其它項目保持微為預設即可。

在資源檢視區中選取節點,以本例為 host-106,切換至 防火牆 頁籤,點選 選項,查看目前節點級的防火牆是否啟用。

啟用節點防火牆設定

預設已經啟用,若它呈現為 否,請點選兩下進入將它啟用。

設定完成以後,還需要確認防火牆服務是否有在運作中。請切換至 系統 頁籤,在右方服務清單中確認 pve-firewall 服務有在執行中 running,若沒有,請按上方按鈕 啟動 將他執行起來。

啟用節點防火牆服務

請在左方資源檢視區選取客體機後,切換至 防火牆 頁籤,點選 選項,查看客體機的防火牆是否啟用,若無請點選兩下將它設置為 是,其預設值是 否。

啟用客體機防火牆服務

防火牆相關服務與設定調整完成後,還需要將客體機的網路裝置啟用防火牆支援,才能正確連動。

切換至 硬體 頁籤,點選 網路裝置 (net0) 兩下進入設定視窗:

準備設定客體機網路裝置防火牆支援

進入客體機網路裝置設定視窗,確認 防火牆 核取方塊有被勾選,即可按下 完成 按鈕。

設定客體機網路裝置防火牆支援

若有正確設定,會在硬體清單中的網路裝置項目後有 firewall=1 的字樣,即表示成功。

待防火牆的相關前置作業完成以後,就可以準備進行客體機的防火牆規則設定。在預設的情況下,所有的輸入 (Input) 流量都被阻擋,輸出 (Output) 原則預設放行,稍後的規則設定將以此原則進行建立。

切換至 防火牆,再按下 增加 按鈕,進入新增防火牆規則設定視窗。

增加客體機防火牆規則設定視窗

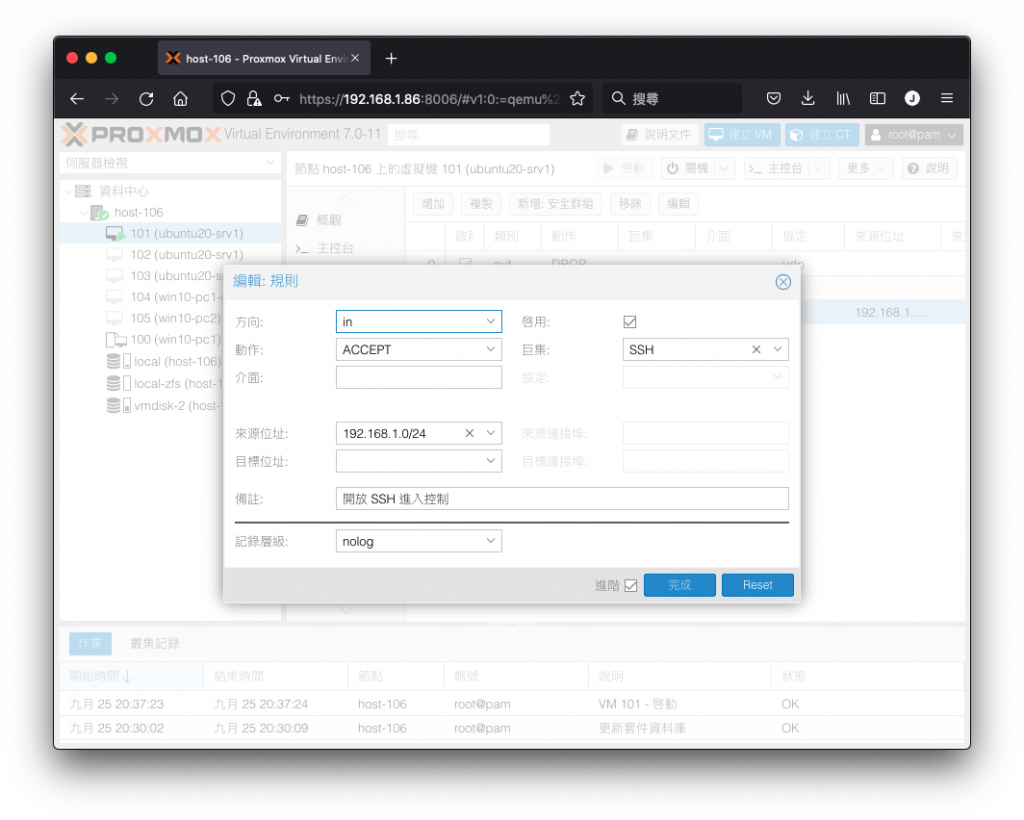

若要開放客體機的 SSH 供連入使用,可參考以下配置範例:

設定防火牆 SSH 連入規則

in 表示為輸入。ACCEPT 表示允許通過。net0 或 net1 等。SSH。nolog 表示不做任何記錄,其它有多種類型可以選。如果要啟用,建議可以選擇 err 以避免太多訊息將記錄塞爆。選項確認無誤後,按下 完成 將規則存入。待回到規則清單後,可以看到多出一筆新的防火牆規則,可以在他前方的核取方塊按一下,將規則切換為啟用。

啟用防火牆 SSH 連入規則

若要開放客體機可以使用微軟的檔案共用協定 SMB 供連入使用,可參考以下配置範例:

設定防火牆 SMB 連入規則

in 表示為輸入。ACCEPT 表示允許通過。net0 或 net1 等。SMB。192.168.1.0/24。nolog 表示不做任何記錄,其它有多種類型可以選。如果要啟用,建議可以選擇 err 以避免太多訊息將記錄塞爆。選項確認無誤後,按下 完成 將規則存入。待回到規則清單後,可以看到多出一筆新的防火牆規則,可以在他前方的核取方塊按一下,將規則切換為啟用。

啟用防火牆 SMB 連入規則

若要開放特定連接埠連入,可參考以下配置範例,重複部份請參考前一小節:

設定防火牆 TCP 8080 埠連入規則

tcp 協定。8080 連接埠號。開放 Web 8080 Port,以便日後參考。選項確認無誤後,按下 完成 將規則存入。待回到規則清單後,可以看到多出一筆新的防火牆規則,可以在他前方的核取方塊按一下,將規則切換為啟用。

啟用防火牆 TCP 8080 埠連入規則

將方向反過來,若要禁止連往特定 IP 及連接埠,可參考以下配置範例,重複部份請參考前一小節:

設定防火牆 UDP 168.95.1.1:53 埠連出規則

udp 協定。168.95.1.1 IP 位址。53 連接埠號,這是 DNS 服務使用。禁止連線至 Hinet DNS 服務,以便日後參考。選項確認無誤後,按下 完成 將規則存入。待回到規則清單後,可以看到多出一筆新的防火牆規則,可以在他前方的核取方塊按一下,將規則切換為啟用。

啟用防火牆 UDP 168.95.1.1:53 埠連出規則

提醒:

規則將在一分鐘內生效,若設定為丟棄

DROP或退回REJECT動作,原有仍在使用中的連線不會被中斷,會在下次中斷連線後才會被阻擋無法再次連上。

若防火牆規則有啟用記錄功能,當符合記錄層級的資訊產生時,將會被記錄起來。要檢視相關內容,可以切換至 防火牆 頁籤,點選 記錄,右方即會顯示相關的資訊內容。

下圖是規則設定丟棄 DROP 後被阻擋的連線記錄:

檢視防火牆規則記錄

補充:

防火牆記錄檔案內容,位置在

/var/log/pve-firewall.log