Domin 3/ 4/ 8 技術章節,但是以學理的角度看技術的部分,而非純應用的角度。

原理: 原則上就是要這樣做

架構: 主要元件及其關係

工程: 一個東西運用專業知識從無到有做出來

心法: 時時都安全,處處都安全

威胁建模

| 縮寫 | 全名 | CIA |

|---|---|---|

| S | Spooling - 偽造身分 | I: 真實性 |

| T | Tampering - 竄改資料 | I: 完整性 |

| R | Repudiation - 否認性 | I: 不可否認性 |

| I | Information Disclosure - 資訊揭露 | C |

| D | Denial of service - 阻斷服務 | A |

| E | Elevation of Privilege - 提權 | CIA |

最小权限

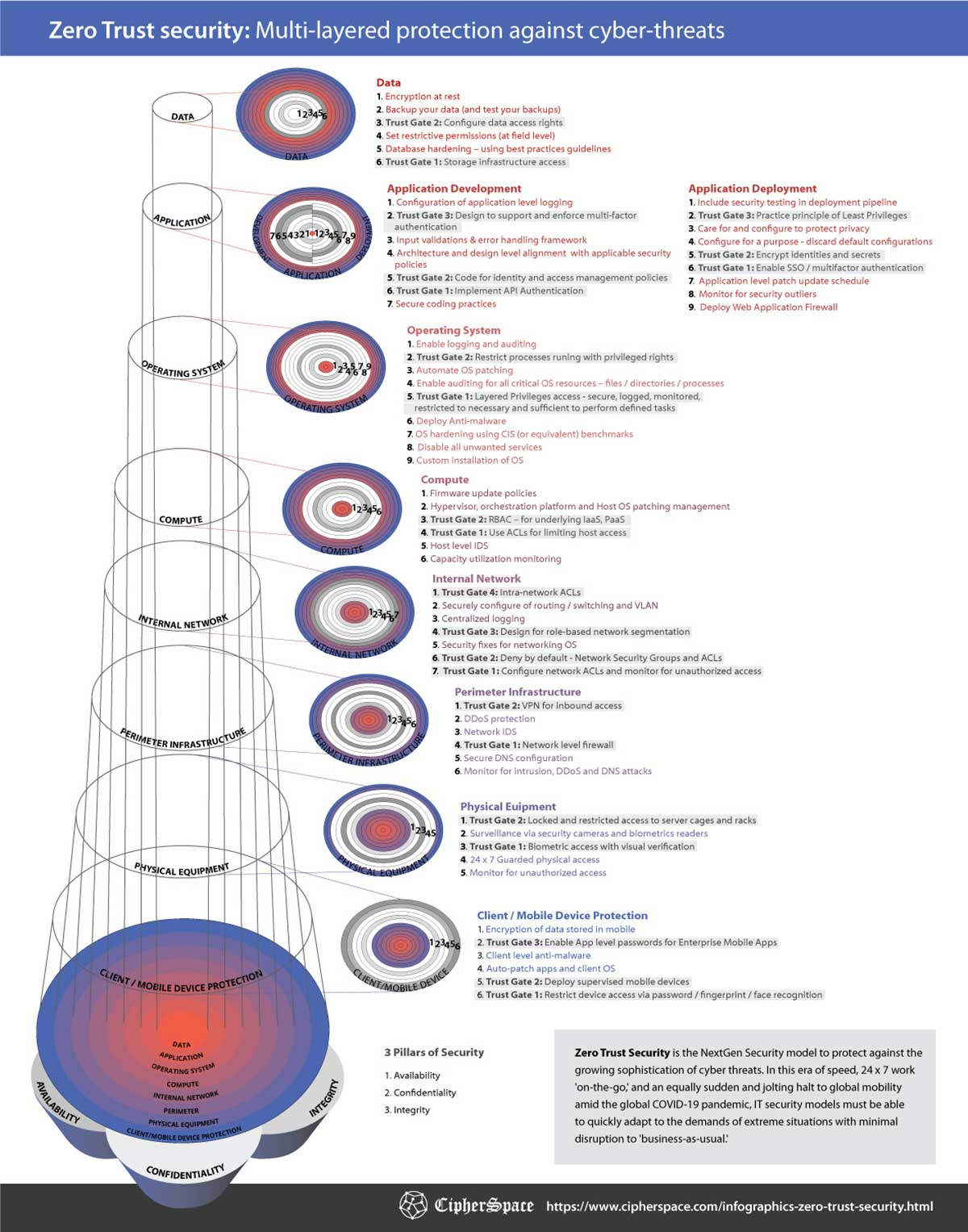

深度防御

默认安全配置

失效安全

參考資料 [NIST SP160 Vol.1]

圖片引用自城堡護城河

引用自OSI 七層防禦

安全模型就是學術理論的模型,考試範圍中提到的是BBCC

| 模型名稱 | 作用 | 用途或特點 | CIA |

|---|---|---|---|

| Bell-LaPadula | 1. 強制型存取控制 2. 簡單屬性(低讀高)與星屬性(高寫低) > 禁南下政策 | C | |

| Brewer-Nash Model (Chinese wall) | 以時間序列為主 | 動態權限,利益衝突 | C |

| Biba | 簡單完整性,禁北上政策(不能往上寫,往下讀取) | 強制行存取控制 | I |

| Clark-Wilson Model | 跟資料庫完整性有關 | TP(主體),IVP(程序),CDI(客體) | I |

TPM

可信平台模塊 (TPM) 是用於安全存儲和釋放解密密鑰的物理微控制器。TPM 經常用於全盤加密,以確保對靜態數據進行加密。Microsoft 的 BitLocker 利用 TPM 芯片加密寫入磁盤的數據。

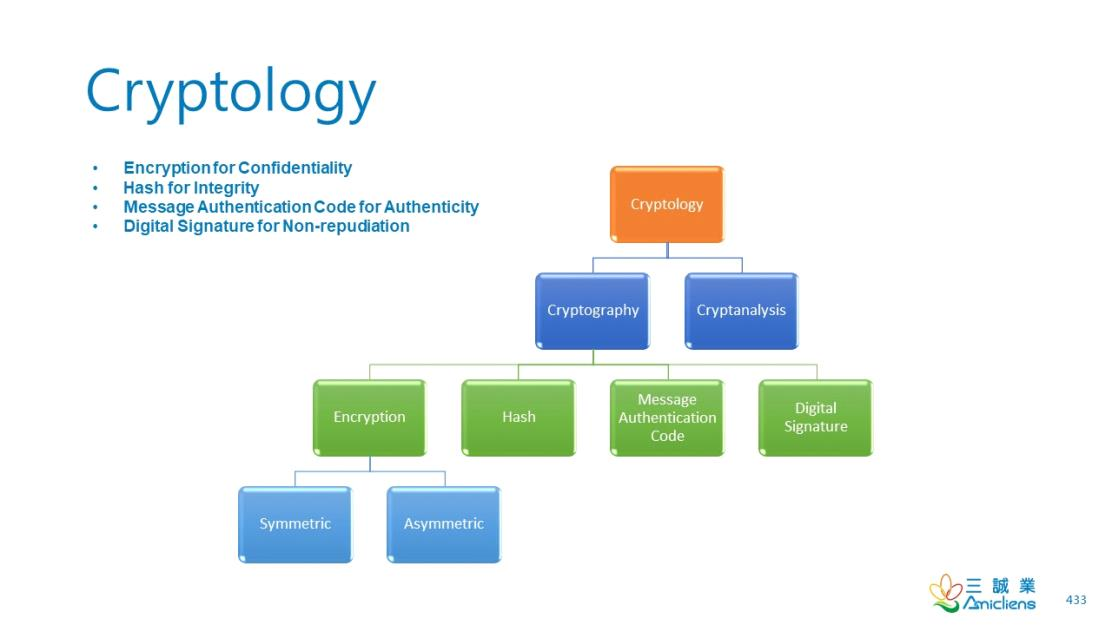

密碼學四大技術,四大目標

重點

參考自[PocketPrep]

名詞解釋:

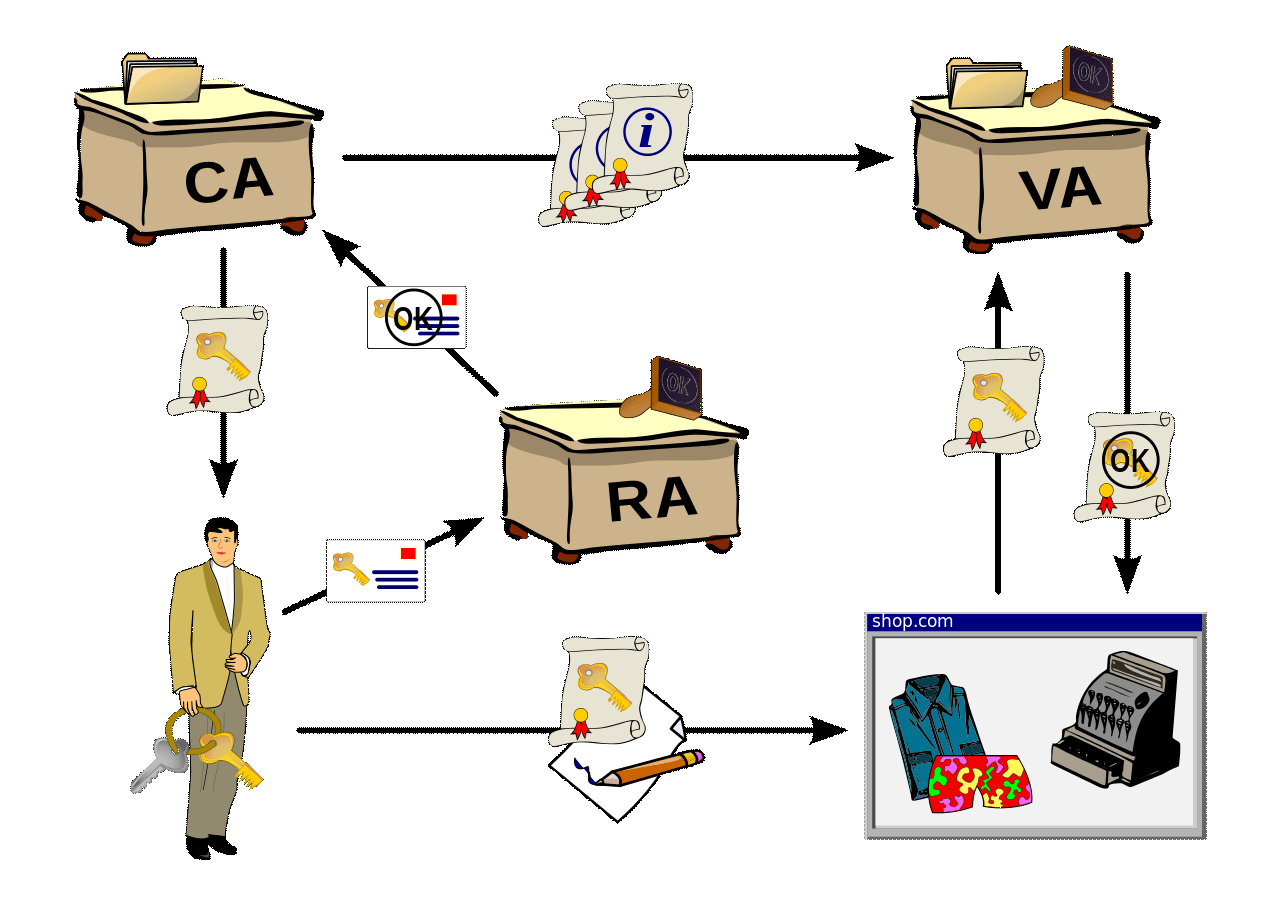

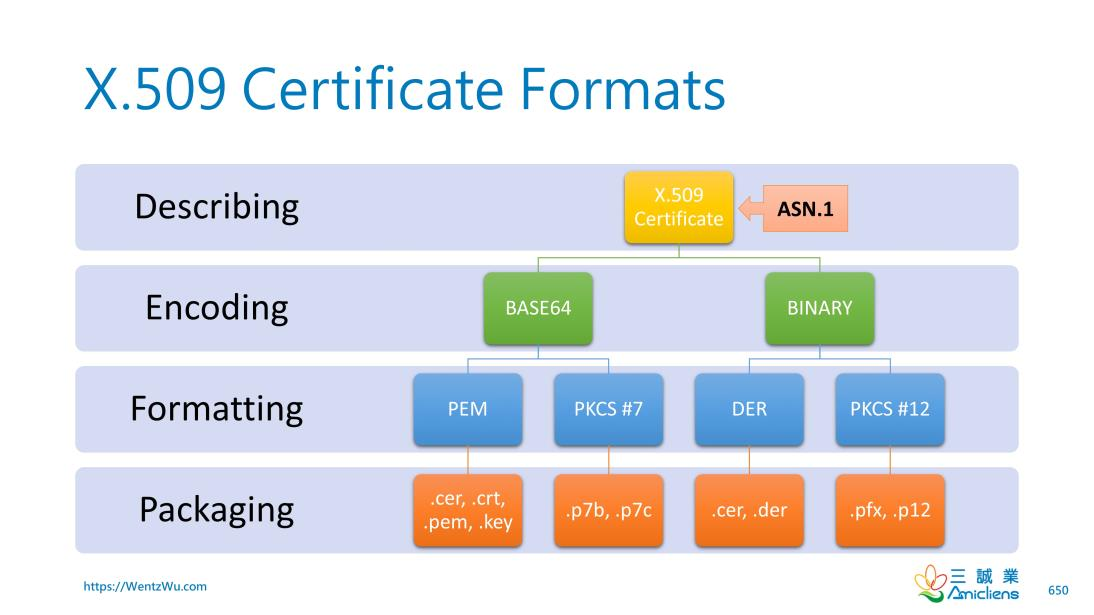

憑證 (Certificate)

憑證管理中心 (Certificate Authority (CA)

註冊管理中心 (Registration Authority, RA)

憑證驗證中心 (Validation Authority, VA)

線上憑證狀態協定 (Online Certificate Status Protocol, OCSP):用於取得X.509數位憑證復原狀態的網際協定

憑證吊銷列表 (Certificate Revocation List, CRL):

密钥管理实践

数字签名和数字证书

不可否认性

完整性(例如:哈希函数)

引用自PTH intro

參考自 ISC2 - CISSP考試大綱