到目前為止,有關矽谷銀行 (SVB) 發生崩塌和被美國聯邦政府接管的新聞已經人盡皆知。崩塌發生速度之快讓很多人大跌眼鏡,並且對大大小小的組織的影響預計會持續一段時間。

很遺憾,大家看到的是慘況,而威脅執行者看到的卻是機會。我們一次又一次地目睹這種事情 —— 為了破壞信任和欺騙毫無戒心的受害者,威脅執行者會排山倒海地使用熱點時事作為誘餌。這些威脅活動緊跟新聞週期或備受矚目的公開活動(超級盃、瘋狂三月、繳稅日,黑色星期五促銷、新冠肺炎,等等)而來,因為無論在任何時候,如果郵件中提到了最熱門的事件,使用者都更有可能被吸引。

SVB 新聞週期促成了一個同樣引人注目的熱點時事,讓威脅執行者能夠加以利用;組織必須加強宣傳活動和技術控制,以幫助抵制最終在即將發生的攻擊中使用這些策略。可悲的是,FDIC 正在保證 SVB 客戶的資金是安全的,而不良執行者卻試圖竊取這筆錢!

先發制人的行動

由於預計未來網路釣魚攻擊會利用 SVB 品牌,Cloudforce One(Cloudflare 的威脅運作與研究團隊)自 2023 年 3 月 10 日起大幅增加了我們對 SVB 數位存在的品牌監控,並推出了其他多個偵測模組來發現 SVB 主題的網路釣魚活動。所有利用我們各種網路釣魚保護服務的客戶都會自動從這些新模型中獲益。

下面是一個真實的例子,描述了 SVB 自 FDIC 接管銀行以來發生的一起活動。

KYC 網路釣魚——以 DocuSign 為主題的 SVB 活動

威脅執行者經常使用的一項策略是模仿正在進行的 KYC(了解您的客戶)工作,銀行會定期執行這些工作以驗證有關客戶的詳細資料。這樣做是為了保護金融機構,幫助其避免欺詐、洗錢和金融犯罪等風險。

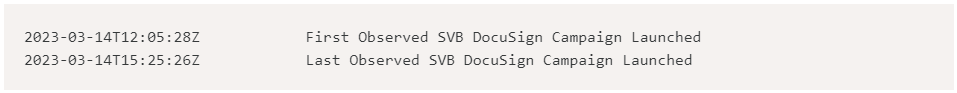

2023 年 3 月 14 日,Cloudflare 在 DocuSign 主題範本中偵測到一起利用 SVB 品牌的大型 KYC 網路釣魚活動。此活動針對 Cloudflare 和幾乎所有產業類別。在活動開始後的前幾個小時內,我們偵測到 79 起針對多個組織中不同個人的攻擊。Cloudflare 將發佈此活動的一個具體範例以及策略和值得注意的情況,我們認為這些內容有助於客戶瞭解此活動並保持警惕。

活動詳情

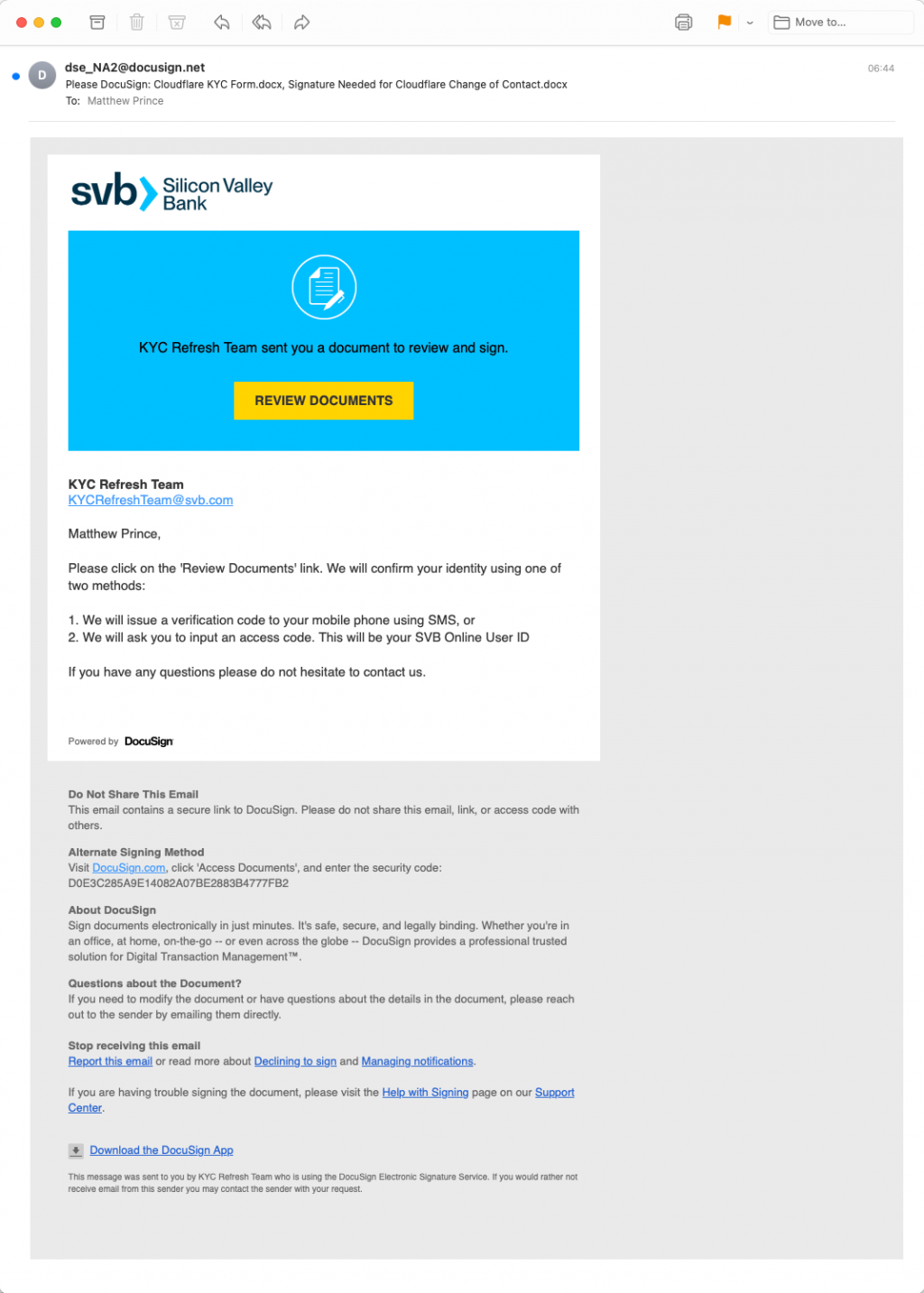

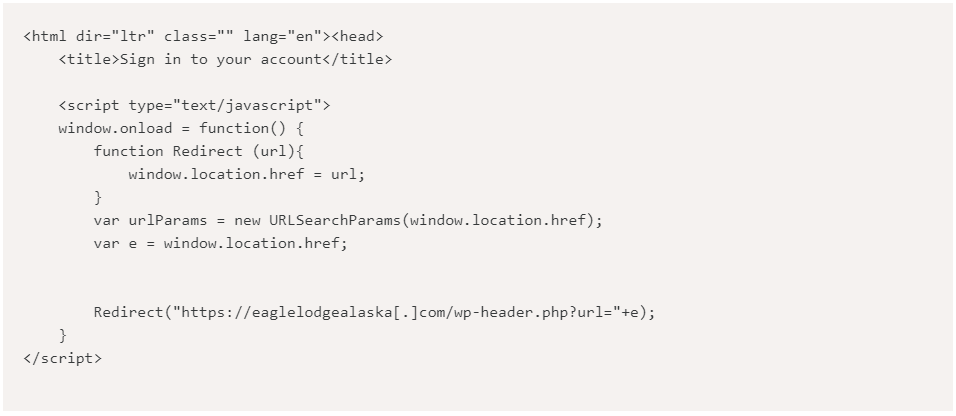

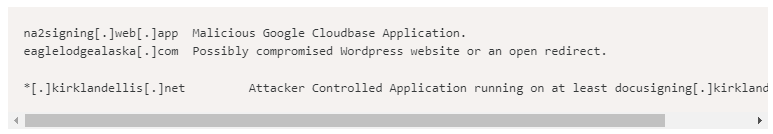

下面顯示的網路釣魚攻擊於 2023 年 3 月 14 日針對 Cloudflare 的創辦人兼 CEO Matthew Prince 發起。它包括的 HTML 程式碼中包含一個初始連結和一個複雜的四層重新導向鏈結。當使用者按一下「檢閱文件」連結時,鏈結就開始了。它會透過 Amazon Advertising Server bs[.]serving-sys[.]com 將使用者帶到由 Sizmek 執行的可追蹤的分析連結。然後,該連結會將使用者進一步重新導向到託管在網域 na2signing[.]web[.]app 上的 Google Firebase 應用程式。而 na2signing[.]web[.]app HTML 隨後會將使用者重新導向到一個 WordPress 網站,該網站正在 eaglelodgealaska[.]com 執行另一個重新導向程式。在這個最後的重新導向之後,使用者被傳送至攻擊者控制的 docusigning[.]kirklandellis[.]net 網站。

活動時間表

查看 HTML 檔案 Google Firebase 應用程式 (na2signing[.]web[.]app)

攻擊中包含的 HTML 檔案會將使用者傳送到具有遞迴重新導向功能的 WordPress 實例。截至撰寫本文之時,我們不確定這一特定的 WordPress 安裝是否已遭到入侵或是否安裝了外掛程式以開啟此重新導向位置。

入侵指標

建議

保持領先

Cloudforce One(Cloudflare 的威脅運作團隊)會在新興活動的形成階段主動監控它們,並發佈公告和偵測模型更新,以確保我們的客戶受到保護。儘管這個特定的活動以 SVB 為中心,但所使用的策略與其他類似的活動並沒有什麼不同,我們的全球網路每天都會看到這些活動,並在它們影響到我們的客戶之前自動予以阻止。

在多個通訊通道中融合強大的技術控制,再加上讓訓練有素和保持警惕的員工瞭解數位通訊帶來的危險,對於阻止這些攻擊通過起著至關重要的作用。

深入瞭解 Cloudflare 如何使用 Zero Trust 服務幫您完成全面的網路釣魚保護之旅,並立即連絡免費評估。

如有任何問題,歡迎大家透過站內簡訊與我聯繫。