-->攻擊介紹

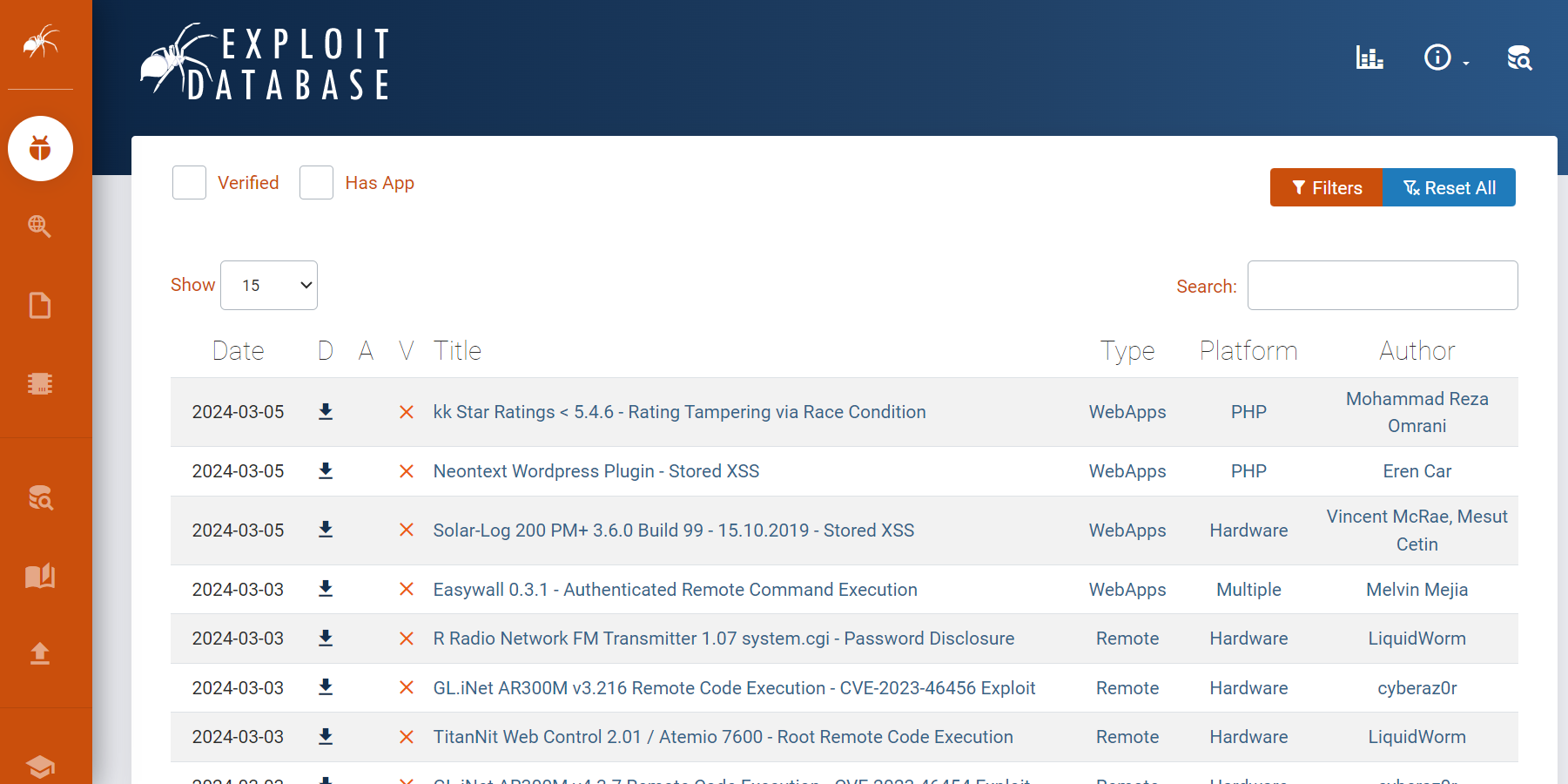

--> 攻擊腳本(可在VM上運行)

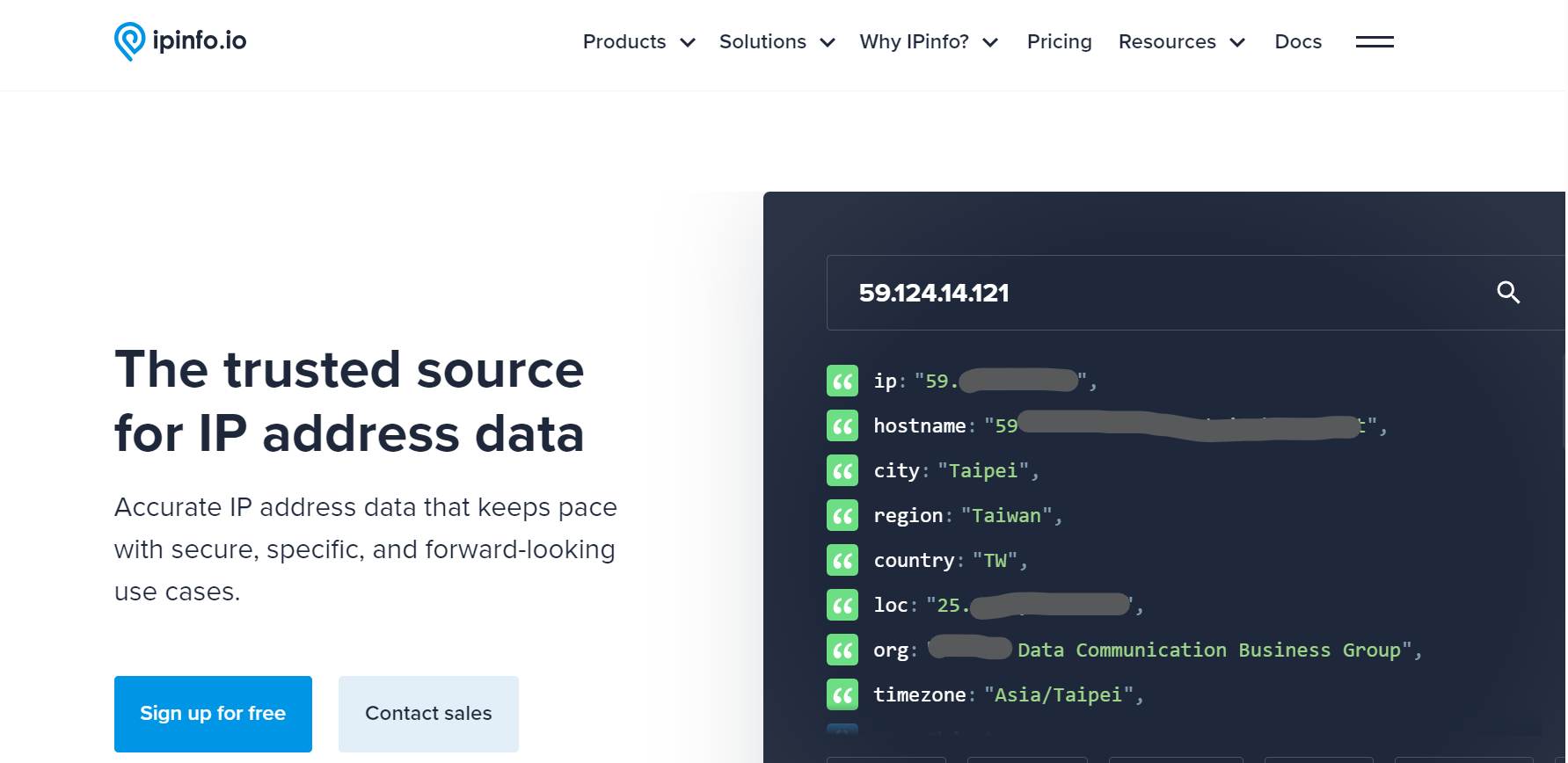

--> 可以查詢目前ip

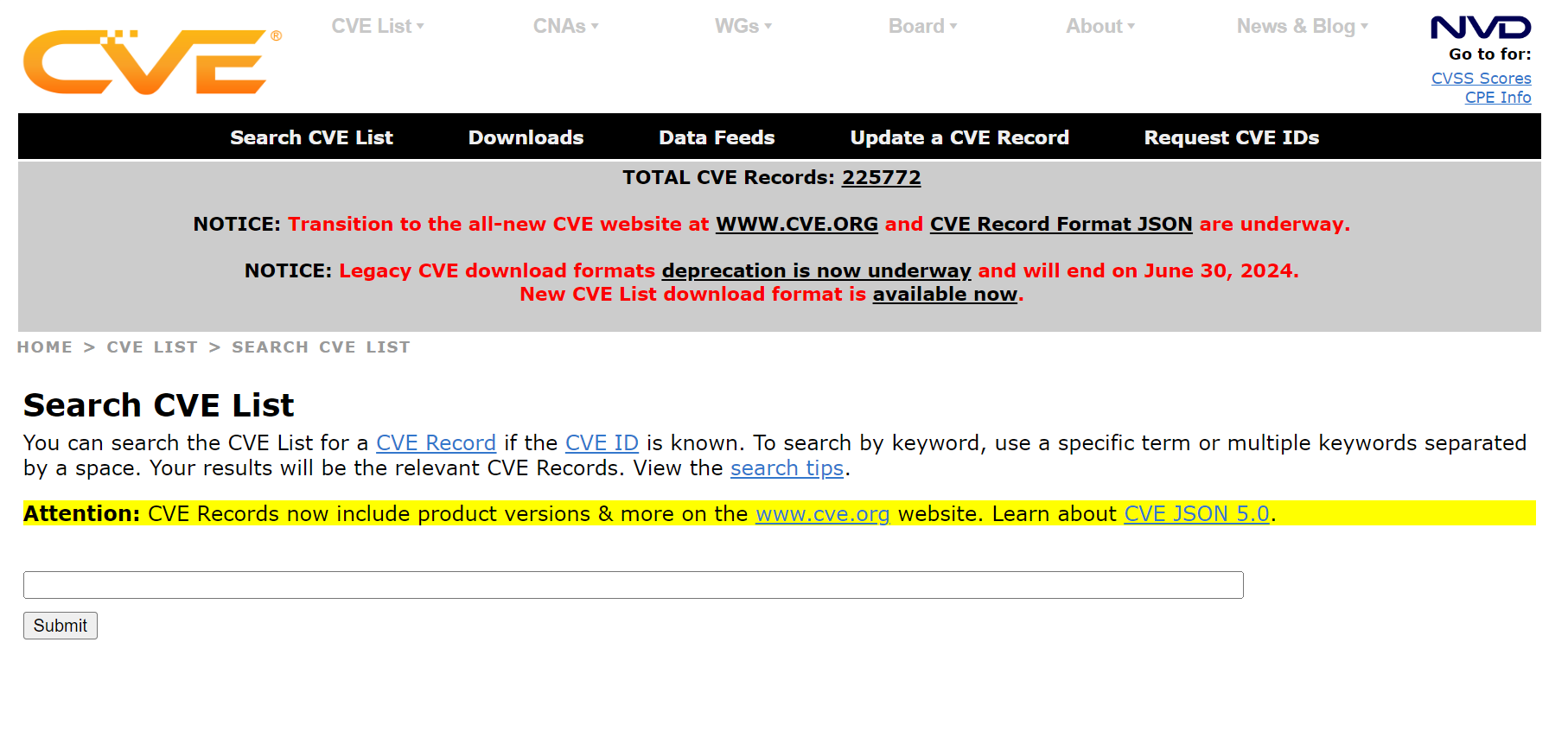

--> 可以查詢不同的CEV事件與List編號搜尋

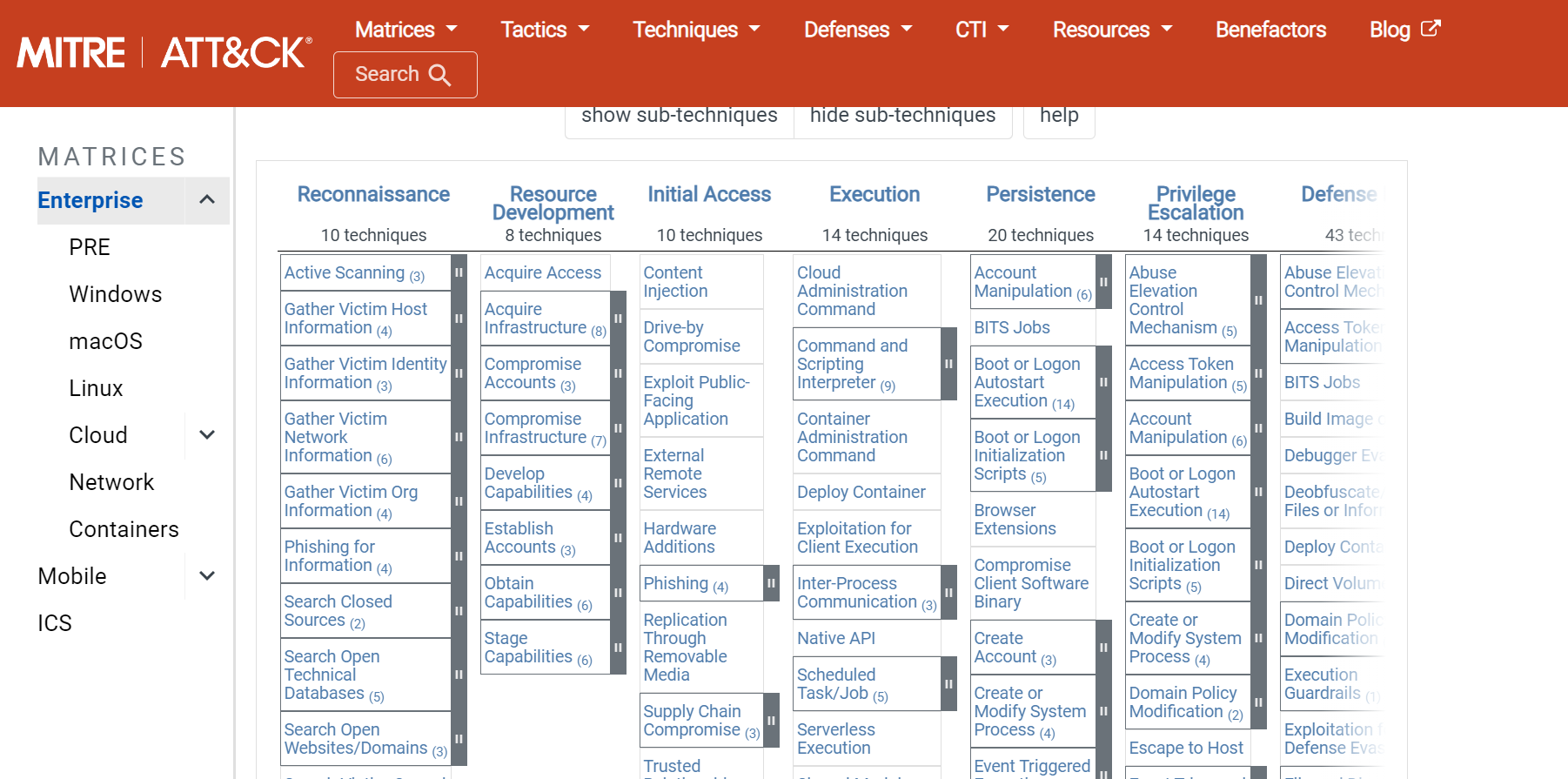

--> 可以看到不同的Attack種類、階段

【三十篇資安實例分享及解析】 概要與延伸資料查詢 –- 案例擷取

(1)事件:司法院遭到駭客入侵,導致大量民眾個資、判決書、各機關資料被駭客取得,並在Telegram上公開。

(2)被攻擊單位:司法院資訊處

(3)系統:司法院網站資料庫系統

(4)時間:2023/04/03

(5)攻擊方式:SQL injection

(6)調查進度:僅回覆「資安無虞」,無該報導所指內網密碼、判決書被公開、依「資通安全事件通報及應變辦法」規定通報,之後確認受駭主機為民眾查詢機主機,且無民眾註冊帳號、沒儲存裁判書

(7)後續處理:立即採取變更密碼、設定主機防火牆規則、禁止該台主機對外連線,禁止其餘主機連入等措施,也重建新主機

(1)事件:OKE在國外駭客論壇BreachForums開價兜售我國2357萬餘筆戶役政資料,導致個資外洩

(2)被攻擊單位:台灣戶政事務所

(3)系統:台灣戶政事務所資料庫系統

(4)時間:2022/10/21犯案、2023/6月底搜索

(5)攻擊方式:向境外駭客以虛擬通貨交易方式購買國人個資,並在BreachForums兜售

(6)調查進度:檢調將鄭男的電腦送交調查局資安站進行數位鑑識,確認鄭男於收購個資以後,長達8個月的期間,並無外洩相關個資,緩起訴

(7)後續處理:BreachForums論壇已被美方查抄關站。而國人的個資如何外流,是否仍有其他還未曝光的買家,檢調仍持續追查中

科技媒體TechCrunch報導 Hotai Motor exposed thousands of iRent customer documents

資料庫不設防的曝險或資料外洩的事件 延伸案例 iRent資料庫因不當配置導致資料外洩或曝險,並非資安新議題,國內企業需汲取教訓避免問題一再重演

(1)事件:iRent資料庫暴露及資安漏洞事件,潛在影響客戶有40.01萬人

(2)被攻擊單位:和雲行動服務公司,旗下共享汽車業務iRent

(3)系統:iRent的資料庫系統

(4)時間:2023/1/31揭露、在2月1日及2月4日分別發布聲明公告。

(5)攻擊方式:資料庫不設防的曝險導致的資料外洩

(6)調查進度:在1月28日接獲通報並於一小時內完成因應,初步調查是記錄應用程式Log檔的暫存資料庫

(7)後續處理:對可能洩密當事人(消費者)通知狀況、事後處理與矯正行為、執行主機系統弱點掃描及滲透測試,針對App源碼掃描,交易過程採用SSL安全加密與加殼處理,似乎都沒有對應到這次事件的根本問題

(1)事件:LastPass母公司GoTo的資安事件,

(2)被攻擊單位:

(3)系統:涉及多個產品,包括IT管理工具Central、遠端存取和管理軟體Pro、線上會議工具join.me、網路虛擬化和VPN服務Hamachi,以及遠端存取和管理軟體RemotelyAnywhere

(4)時間:2022年11月偵測到開發環境和第三方雲端儲存服務存在異常活動、2022/11/30在公司blog向user公布、2022年12月完成調查報告

(5)攻擊方式:

(6)調查進度:

公司進行了調查,委託資安公司Mandiant協助,發現攻擊者主要透過IT管理工具、遠端存取軟體和線上會議工具相關的第三方雲端服務進行攻擊。攻擊者已經取得加密備份使用的金鑰

警告用戶和通知執法單位,也委請資安公司Mandiant協助調查。

(7)後續處理:

(8)類似案例--竊取雲端資料: 三十篇資安實例分享及解析DAY 17--嫌犯利用民眾設定密碼習性,破解Google雲端竊取個資,轉走銀行存款

(1)事件:Okta遭受駭客入侵事件,導致134位客戶的檔案資料被洩漏,並有5個客戶的對話資料被劫持。

(2)被攻擊單位:Okta

(3)系統:Okta的登入身分管理系統、Cloudflare系統

(4)時間:2023/09/29開始調查、2023/10/13,16鎖定被竊取服務帳戶、Cloudflare 2023/10/18被入侵

(5)攻擊方式:

(6)調查進度:

(7)後續處理:

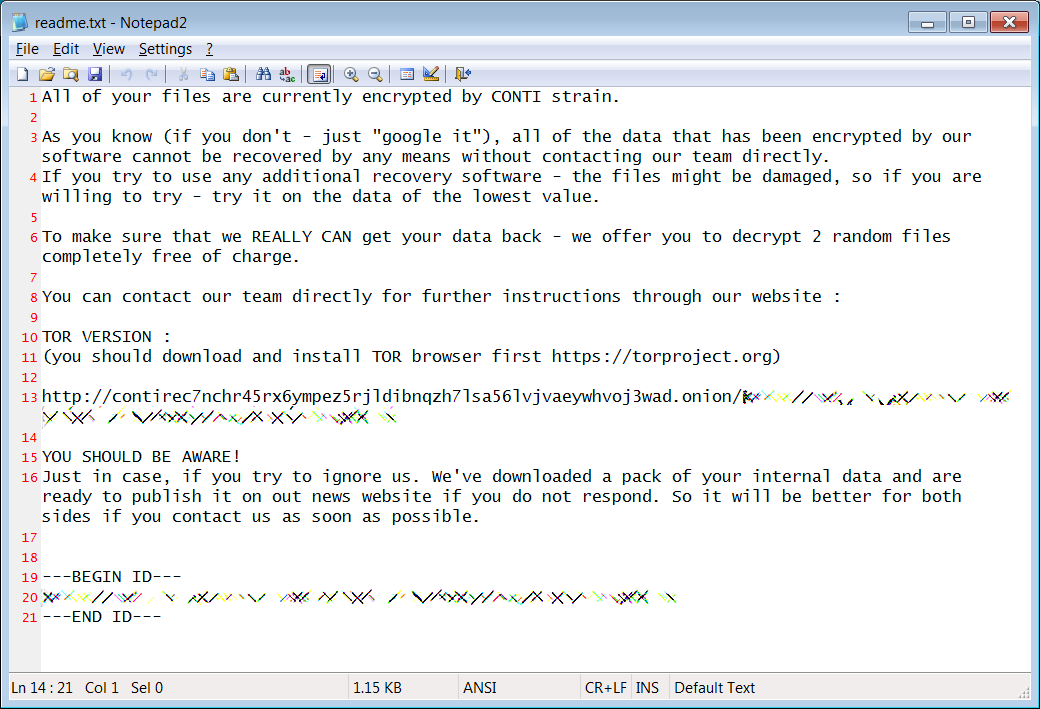

(1)事件:台達電疑似遭到Conti勒索軟體攻擊,有報導指出台達電的6萬5千臺電腦中有1千5百臺伺服器與1萬2千臺電腦被加密,勒索1500萬美元(約新台幣4.12億元)

(2)被攻擊單位:台達電(Delta Electronics)

(3)系統:公司網站、營運相關系統

(4)時間:2022年1月21日中毒

(5)攻擊方式:勒索病毒

Delta Conti ransom note Delta Electronics Conti 贖金票據 (BleepingComputer)

(6)調查進度:

(7)後續處理:

(8)類似案例: Apple supplier Quanta hit with $50 million ransomware attack from REvil