引言

嗨,我是resorce,歡迎回到我們的資安冒險!在過去的旅程中,我們已經經歷了多場驚心動魄的戰鬥,學習了如何應用NIST Cybersecurity Framework來保護數位城堡。然而,威脅從來不會真正消失,敵人總會以新的手段嘗試突破我們的防線。今天,我們將進一步探討如何在ICT產業中應用這些框架,並引入FIDO身份辨識和零信任的概念,為數位防禦再添一層保障。

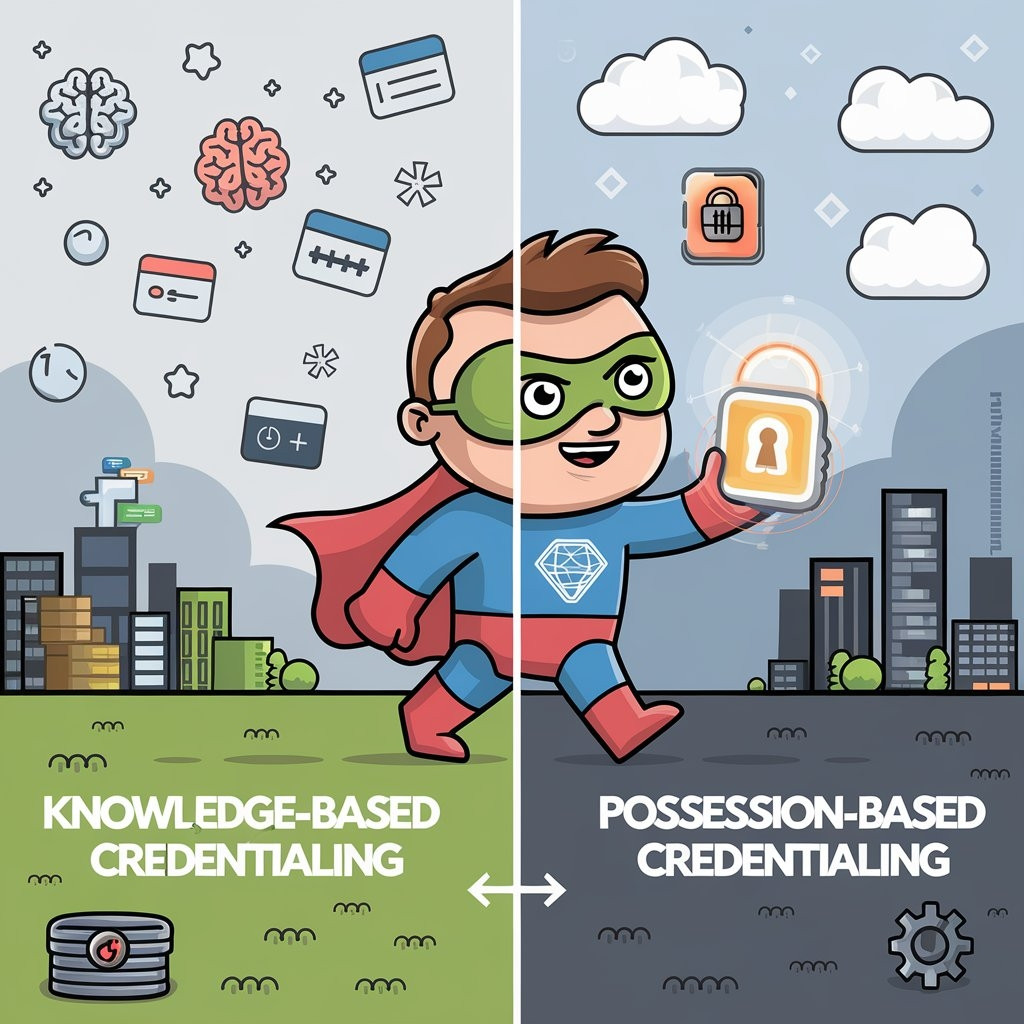

想像我們的數位世界不再只是守護堡壘,而是建立一個「零信任」的堡壘。這意味著,我們不再盲目相信任何人——不管是外部攻擊者還是內部成員,每一次訪問都必須經過嚴格驗證,而FIDO就是我們手中的「驗證神器」,保護數位世界的最後一道防線。從傳統的「記住的憑證」到現代「掌握的憑證」,身份驗證已經發生了重大變革。

案例一:大型電信公司與零信任之戰

在這個數位冒險世界中,一家大型的電信公司擁有無數用戶數據,如同數位寶藏一樣,吸引著眾多「駭客海盜」的覬覦。面對不斷增長的攻擊威脅,他們決定不再依賴傳統的防禦策略,而是採用零信任架構。在這個架構中,他們相信,無論是內部還是外部,每一次數據訪問都需要重新驗證。

這家公司選擇使用FIDO身份辨識技術作為零信任的核心驗證工具。FIDO基於公鑰密鑰的驗證方式,確保每位用戶的身份都能安全、快速地驗證,無論他們在內部網絡還是跨平台訪問數據。配合NIST框架中的存取控制(PR.AC),每次登錄或數據請求都需要經過多層身份驗證。

當一次惡意攻擊試圖竊取員工身份憑證時,該公司的FIDO2和WebAuthn技術成功阻止了這次攻擊。零信任架構的核心在於「從不信任,隨時驗證」,這家公司經過多層次的FIDO身份驗證,確保駭客無法滲透,守住了數據堡壘。

案例二:雲服務供應商的零信任冒險與FIDO應用

在另一個數位冒險故事中,一家雲服務供應商面臨現代數據安全的挑戰。他們深知,單靠防火牆和傳統的網絡安全措施,已不足以應對複雜多變的威脅。因此,他們採用了NIST框架,並結合FIDO身份認證與零信任策略來保護其基礎設施。

這家公司引入了NIST的事件偵測與回應(SP 800-61)來即時監控系統中的異常活動,並結合FIDO U2F進行強化二次驗證。每當用戶試圖訪問雲端資源時,無論他們身在何處,都必須通過FIDO的多層驗證。

這一組合為公司建立了一個「動態堡壘」,保護的不僅僅是網絡邊界,還包括每一個數據入口。最終,這家公司成功阻止了一次釣魚攻擊,駭客企圖冒充內部員工進行登錄,但因為零信任架構下的FIDO驗證,未經授權的訪問被即時阻斷。

案例三:ICT企業的供應鏈零信任防禦

一家大型的ICT企業面臨的挑戰來自其複雜的供應鏈。作為全球數百萬設備和軟體的供應商,任何一個供應鏈的漏洞都有可能成為攻擊者的突破口。

這家公司結合了NIST的供應鏈風險管理(SP 800-161)與零信任架構,保護他們的供應鏈安全。每一個供應鏈環節都要通過FIDO身份認證,確保每個人員或設備的訪問都得到驗證,並結合NIST的**識別功能(ID.AM)**來跟蹤每個關鍵設備的動態,確保潛在威脅無法滲透。

當攻擊者試圖篡改設備韌體時,這家公司通過零信任的供應鏈防禦措施和FIDO身份驗證,成功發現並阻止了這次攻擊,保護了數千台設備的安全,避免了大範圍損害。

從「記住」到「掌握」的身份驗證進化

現代數位世界的身份驗證正從「知識型憑證」向「持有型憑證」過渡,這一過程的核心就是從您腦中的「記住」變成您手中的「掌握」。過去,憑藉密碼這種「知識型憑證」進行驗證,容易成為攻擊者的目標,因為這些憑證可以被竊取、破解或利用釣魚手段騙取。

如今,我們依賴於FIDO技術的「持有型憑證」。這意味著,除了密碼外,您還需要握有實體密鑰或生物識別等實體驗證工具才能獲得訪問權限,這樣即使駭客得到了您的密碼,沒有實體裝置,他們也無法進入系統。

這樣的身份驗證進化完美契合零信任架構——從不信任任何人,所有訪問都需要再次驗證,確保數據城堡的安全性大大提升。

NIST框架與零信任、FIDO身份辨識在ICT產業的結合要點

零信任架構與FIDO身份認證的結合:ICT企業將NIST框架中的安全控制與FIDO技術相結合,確保每一次訪問和操作都受到多層驗證,達到「從不信任,隨時驗證」的效果。

多因素驗證的應用:FIDO U2F和WebAuthn技術加強了二次驗證,讓攻擊者無法僅依靠盜取憑證或假冒身份輕易入侵系統。

供應鏈風險管理的零信任防禦:NIST的供應鏈風險管理與FIDO技術相結合,有效防止供應鏈中的潛在威脅,確保每一個環節都處於嚴密的監控下。

總結

在這場數位冒險中,我們看到了NIST框架在ICT產業中的應用,並結合零信任架構和FIDO身份辨識技術來建立更加堅固的數位堡壘。這些防禦措施讓數位世界更加安全,讓每位英雄在面對威脅時都能從容不迫,無論是內部還是外部,敵人都無法輕易突破。

明天,我們將繼續探索軟韌體安全與NIST框架的結合,讓數位冒險變得更加精彩!英雄之旅還未結束,更多挑戰還在前方,敬請期待!