為了驗證我們前一章所學的,由於CEH的lab都是介紹工具使用方法居多,所以我們來HTB Academy的Footprinting Lab做一個挑戰

https://academy.hackthebox.com/module/112/section/1078

警告此篇為writeup,還沒打過Lab可跳過這章不看

![]()

我們受委託由 Inlanefreight Ltd 公司測試其內部網路中的三台不同伺服器。該公司使用了許多不同的服務,而 IT 安全部門認為進行滲透測試是必要的,以便深入了解他們的整體安全狀況。

第一台伺服器是一台內部 DNS 伺服器,需要進行調查。我們的客戶特別希望了解我們可以從這些服務中獲得什麼資訊,並且這些資訊可能如何被用來對付他們的基礎設施。我們的目標是儘可能多地收集關於該伺服器的資訊,並找到使用這些資訊對公司造成影響的方法。然而,客戶明確表示,禁止使用攻擊性漏洞利用這些服務,因為這些服務正在生產環境中運行。

此外,我們的隊友找到了以下憑證"ceil:qwer1234”,並指出該公司的一些員工曾在論壇上討論過 SSH 金鑰。

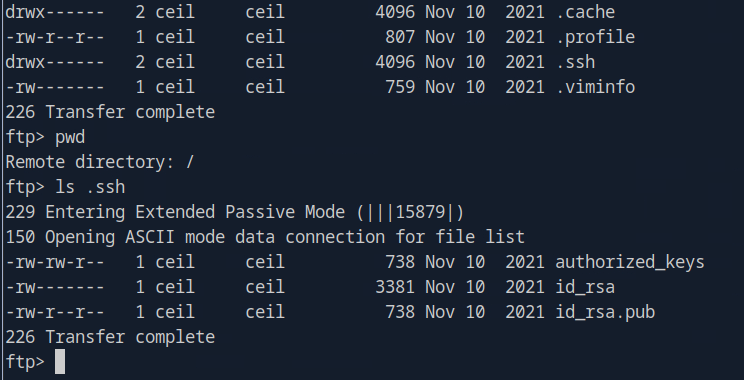

系統管理員已將一個名為 flag.txt 的文件儲存在這台伺服器上,以追蹤我們的進展並衡量成功。我們需要全面枚舉目標並提交該文件的內容作為證明。

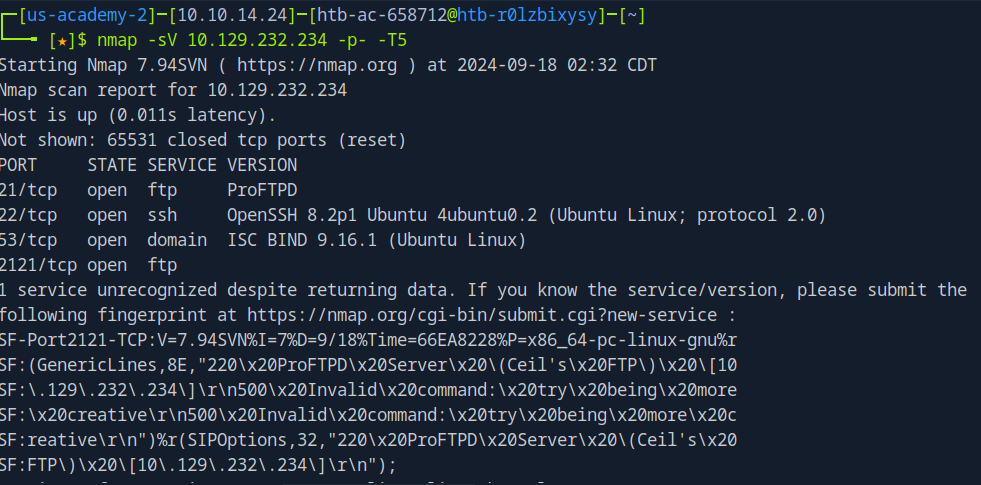

先nmap掃一下,有開53 DNS port 然後2121 port他不知道是甚麼服務只推測是ftp

22 ssh、21 ftp也有開

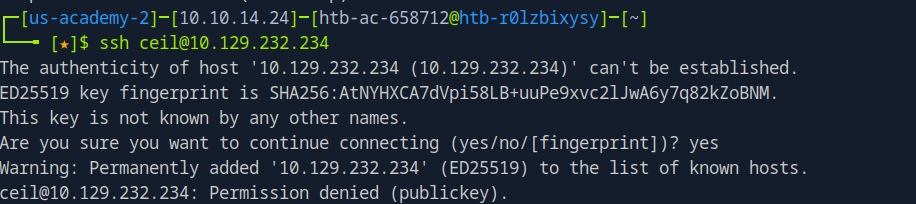

嘗試通過 SSH 連接到伺服器,但連接失敗,因為伺服器配置了只允許通過公開金鑰(public key)進行身份驗證。

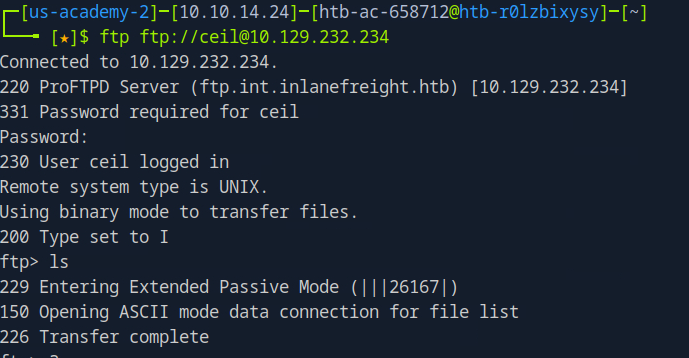

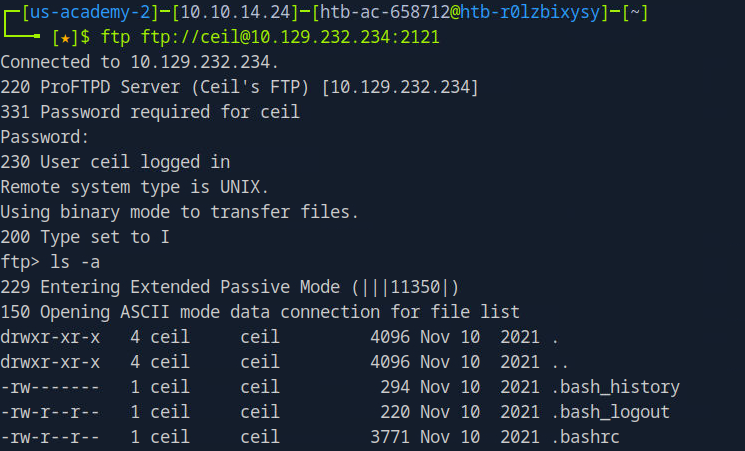

有開ftp試試看ftp ceil:qwer1234

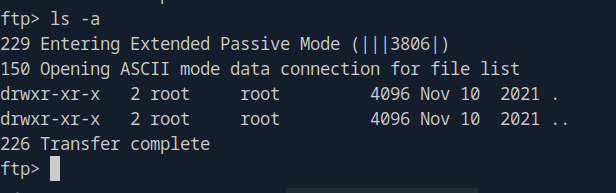

但是資料夾沒東西應該是權限問題

改連看看剛剛疑似ftp的port 2121

有.ssh資料夾,有公鑰把他們抓下來試試

chmod 600 id_rsa

ssh -i id_rsa ceil@10.129.232.234

這第二台伺服器是內部網路中所有人都可以訪問的伺服器。在與客戶的討論中,我們指出這類伺服器通常是攻擊者的主要目標之一,因此應將這台伺服器納入滲透測試範圍。

客戶同意了這一點,並將這台伺服器添加到我們的測試範圍中。同樣,我們的目標依然不變。我們需要儘可能多地收集關於這台伺服器的資訊,並找到可以利用這些資訊對伺服器本身造成影響的方式。為了證明成功並保護客戶數據,一個名為 HTB 的用戶已經創建。我們需要獲取該用戶的憑證作為證明。

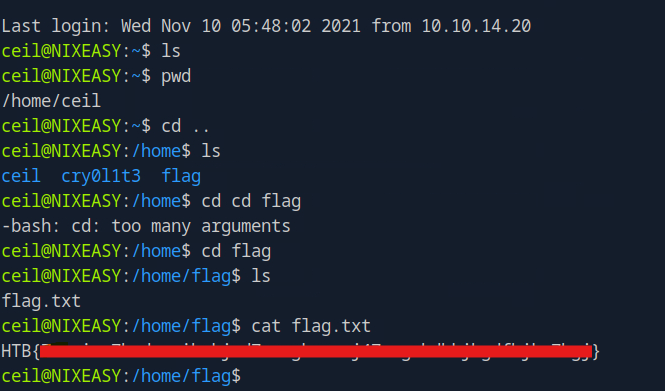

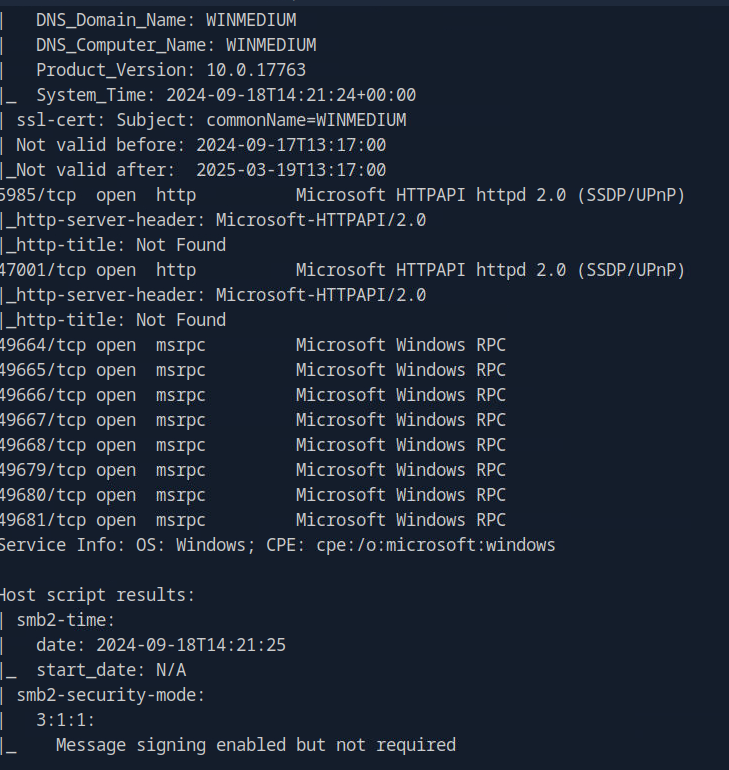

一樣先掃描

一堆port

反正有netbios rpc smb等關鍵字就知道這台有開共享,背後的作業系統是Windows

然後這台有開3389 port代表有開RDP,可以遠端桌面

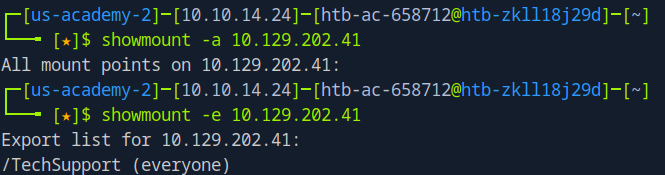

有掃出nfs所以showmount

有一個/TechSupport是公用

然後我們把它掛在我們電腦上

sudo mkdir /mnt/techsupport

sudo mount 10.129.202.41:/TechSupport /mnt/techsupport

只有一個文件是非0大小

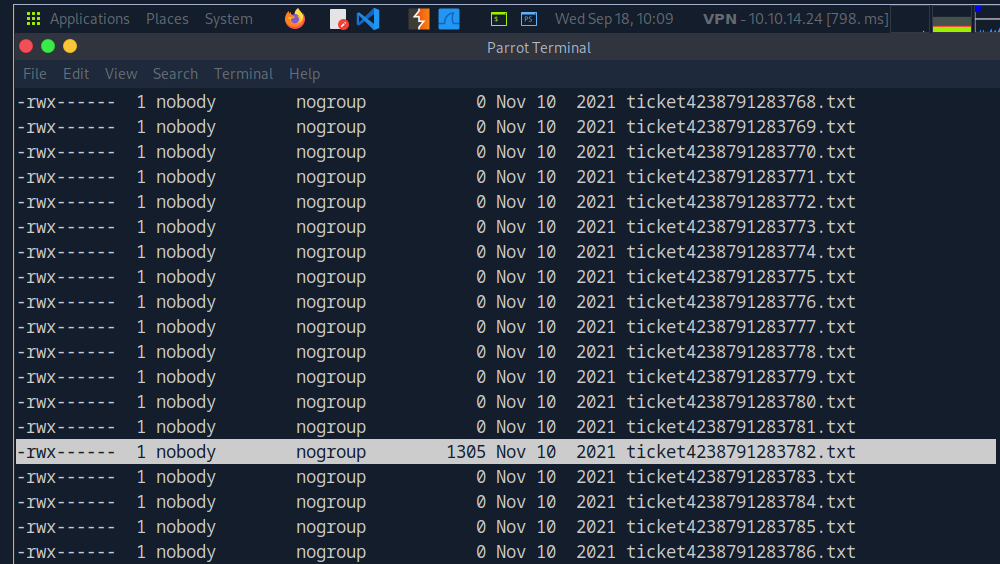

這裡提供帳號跟密碼

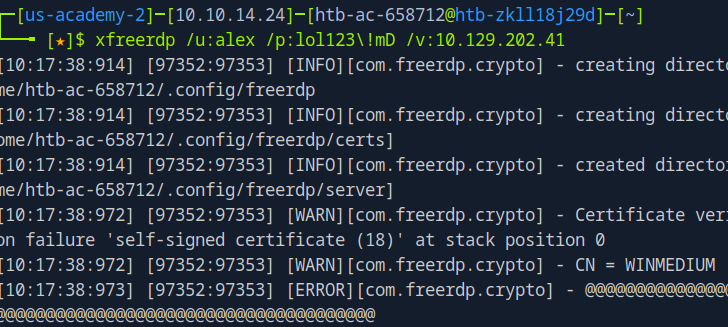

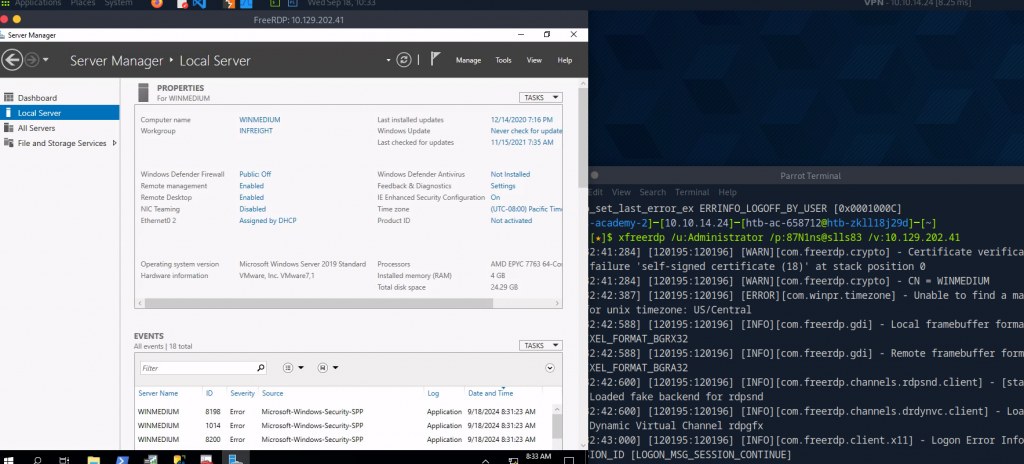

用xfreerdp遠端連線

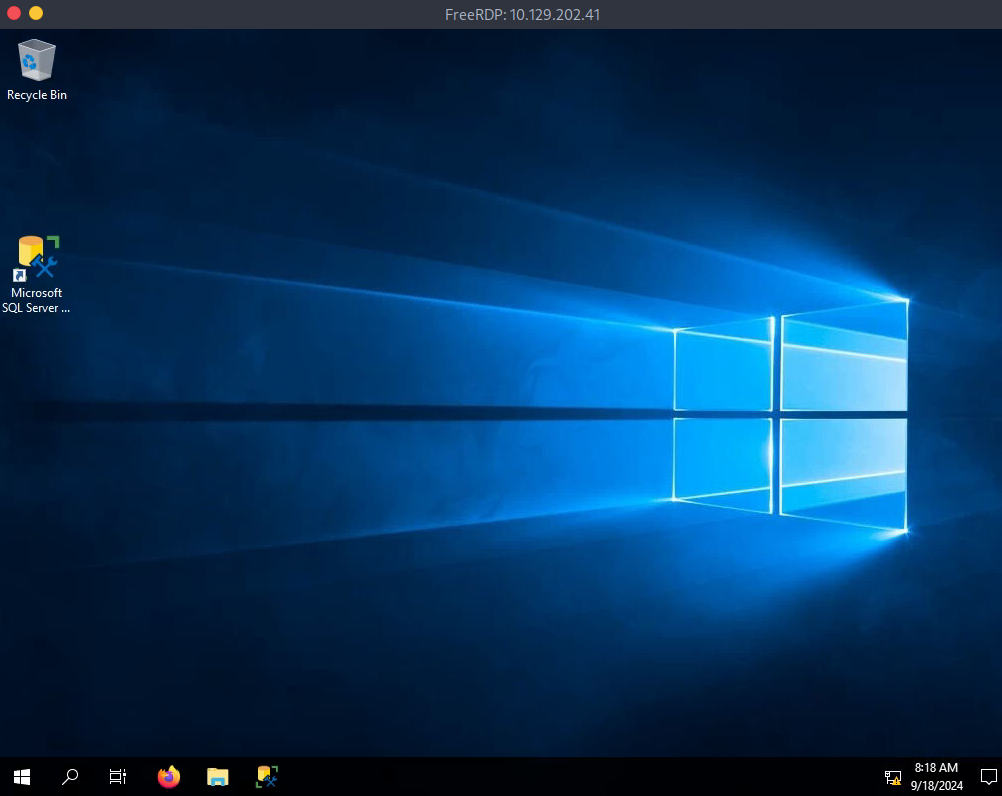

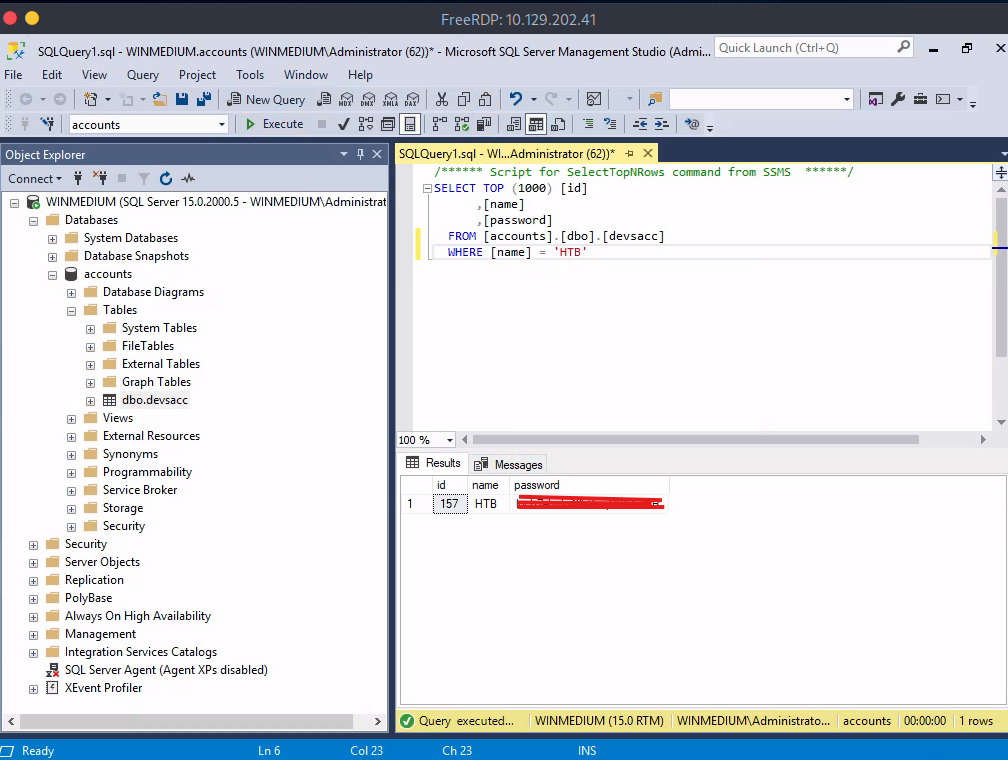

桌上的圖示不用我多說就是SQL server

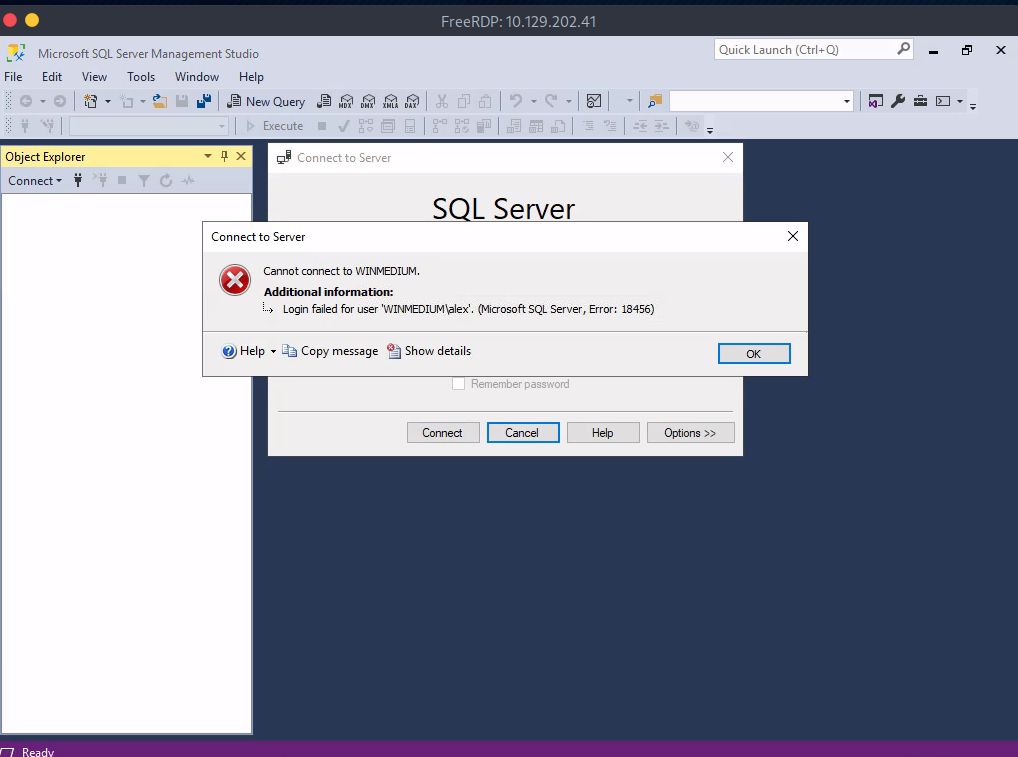

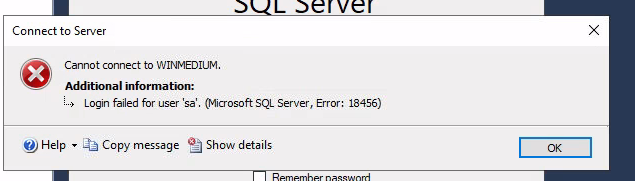

可以發現我們用Windows驗證過不了

我們也沒有帳號密碼可以登入

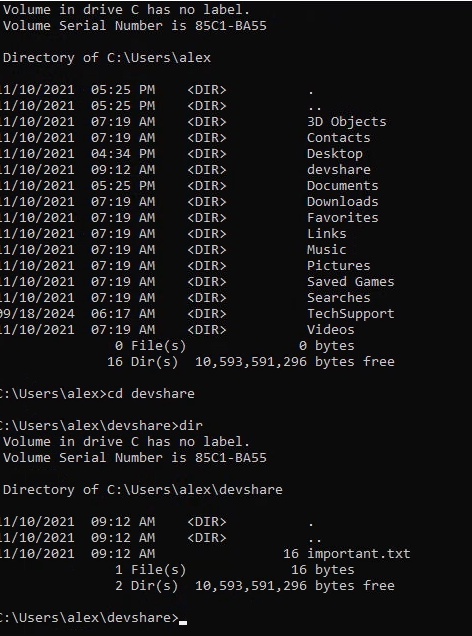

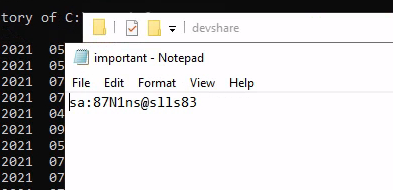

先在機器裡面逛逛,資料夾有個devshare,非常可疑,反正能打開看都打開

帳號密碼在上面

但是登不了SQL server

用密碼改試試登入Windows管理員帳號,發現可以

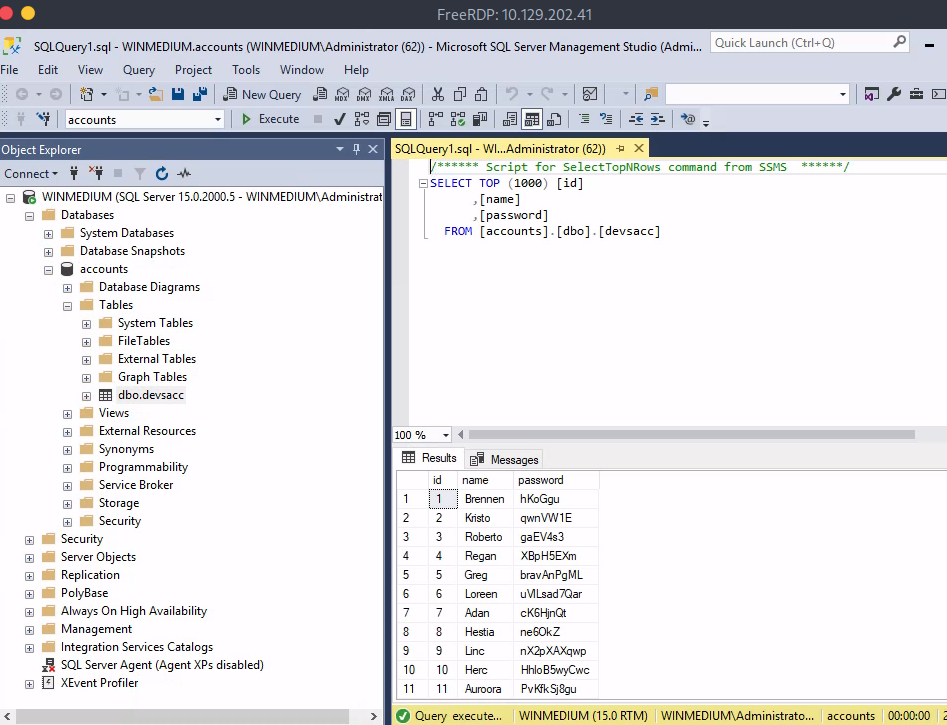

登進來找帳號密碼

找到HTB帳號跟password順利過關

至於Hard Lab就等我有空自己再來玩XD

留給你們自己打![]()