上一篇講完Kali的安裝後,就要來架設靶機了,為了避免所有法律問題,在本地端架設攻擊目標是必要的,而今天我會用Metasploitable 2作為我們這次的主角。

為什麼用Metasploitable 2?

- 專為滲透測試設計

- 與 Metasploit 搭配

Metasploitable 2 是 Metasploit 框架的一部分,這是駭客和滲透測試人員最常用的工具之一。Metasploit 提供了許多針對 Metasploitable 2 的已知漏洞,這讓我們可以在不必尋找其他靶機或手動設定漏洞的情況下直接進行滲透測試。

- 包含多種漏洞

它包含了像是過時的軟體、未修補的安全缺陷、弱密碼設定和錯誤配置等。這些漏洞涵蓋了從網絡服務、Web 應用程式到系統權限提升的各個層面。讓我們也能學習不同類型的攻擊,像是SQL Injection、提權...

- 離線且受控

讓我們可以在不影響任何真實系統的情況下進行攻擊測試。降低測試中可能對真實世界網絡造成意外損害的風險,並提供一個安全的實驗環境。

安裝教學

Metasploitable 2 載點: https://sourceforge.net/projects/metasploitable/

下載好後解壓縮,點選資料夾中的.vmx檔(流程跟安裝kali一樣)

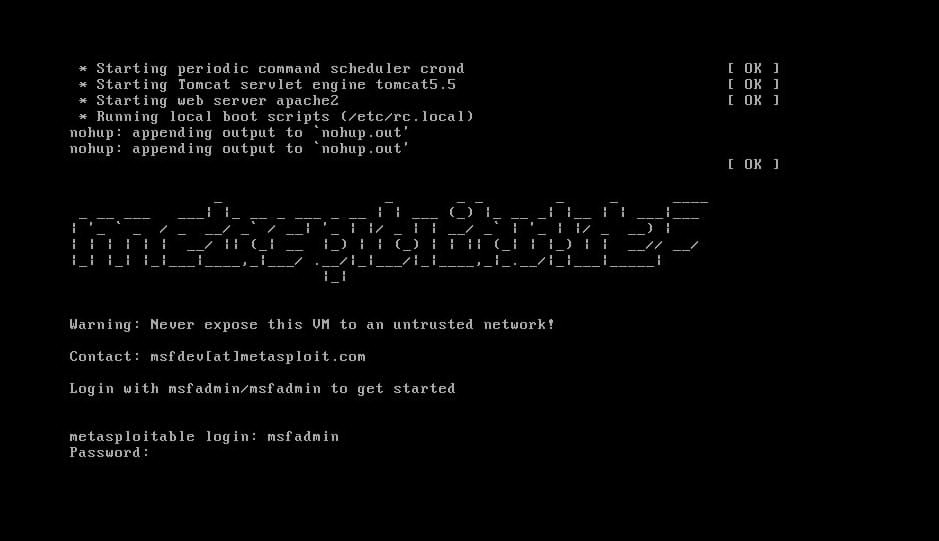

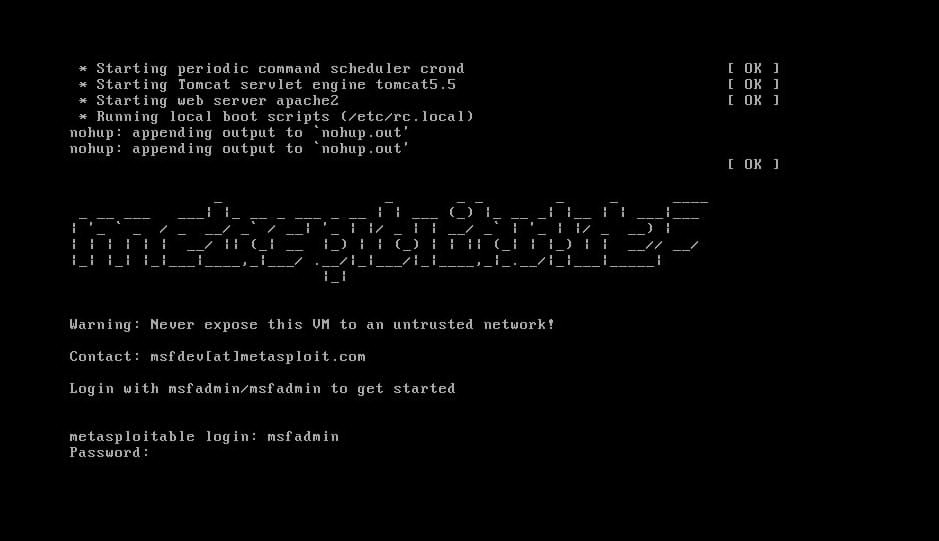

成功匯入虛擬機並打開後直接使用預設帳密登入:msfadmin/msfadmin

注意:輸入密碼時,螢幕上不會顯示任何字元,這是正常現象,輸入完畢後按下 Enter 鍵即可登入。

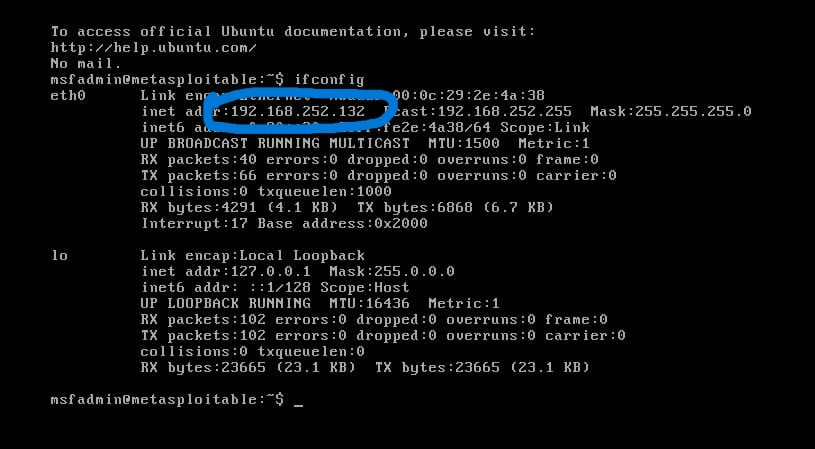

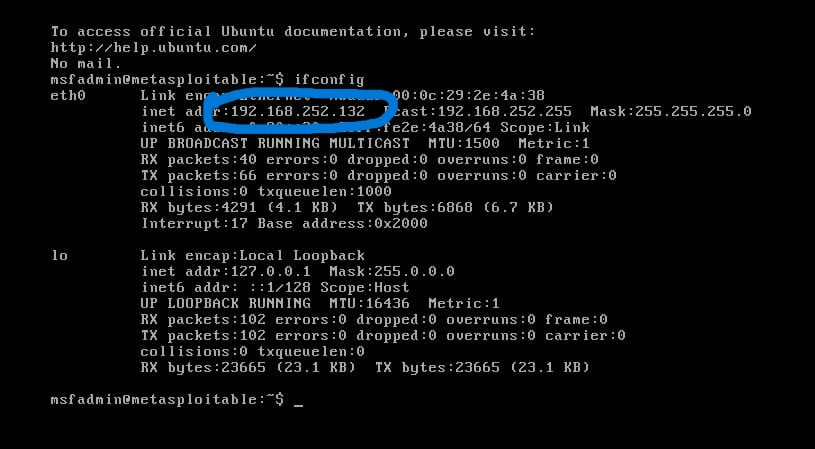

登入完畢後可以輸入ifconfig查詢IP

這時直接在瀏覽器輸入剛查到的IP應該就能連到了

小測試

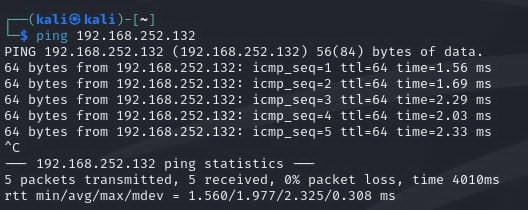

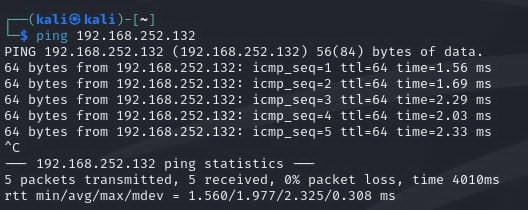

最後,我們就要試試看昨天安裝的kali能不能連到Metasploitable 2啦

1° 開啟kali terminal(ctrl+alt+T)

2° 輸入ping (你的Metasploitable 的IP)

3° 若有成功回傳表示成功啦

註:Ctrl+C可以中斷指令