今天我的目標是學習什麼是網路分段,以及學習VLAN 如何運作,並且了解這些技術如何提升網路的安全性和管理效率。

網路分段就是將一個大網路分割成多個較小的子網路,目的是減少單一網路內的流量,並提升整體性能與安全性。假設當所有設備都在同一個網路上時,所有的數據包都會在同一條「資訊高速公路」上行駛,可能會引起壅塞、增加碰撞的風險,並降低效能。藉由將網路切割成更小的區塊,這些問題可以得到些微的解決。

那為什麼網路分段能夠增強安全性呢?當我們將網路分段後,惡意軟體或攻擊者若要從一個設備進入另一個設備時,會遇到更多的阻礙。假設攻擊者入侵我們網路的某個區段,他們不一定能直接進入另一個區段,因為這些分段之間可能設置了防火牆或是其他安全措施,這種隔離有助於限制入侵範圍,並給系統管理員更多的時間來發現和應對威脅。

虛擬區域網路(VLAN,Virtual Local Area Network)是一種網路分段的實作方式,我們不需要將每一個分段都連接到不同的路由器或交換機,而是可以在同一台交換機上建立多個虛擬的區域網。

假設在一家公司裡,設置不同的 VLAN,將財務部門和技術部門的設備分開,雖然這兩個部門的電腦都是接在同一台交換機上,但因為被分在不同的 VLAN 中,它們就無法直接溝通,這種設計對安全性是非常有幫助的。如果某台財務部門的電腦被感染了惡意軟體,這個威脅就不會輕易蔓延到技術部門。

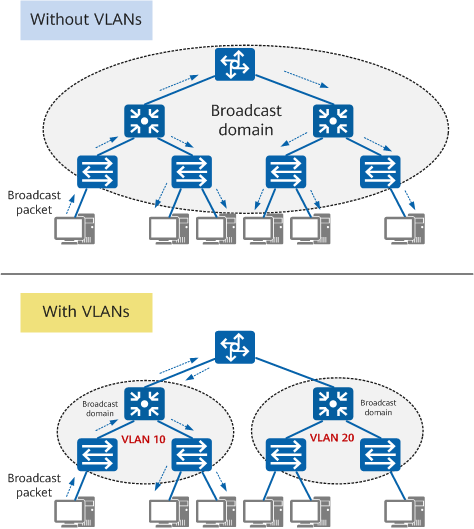

從這張圖中可以發現在沒有VLAN的情況下,所有連接到相同交換器的設備都處於同一個區域內,也就是當其中一台設備發送廣播封包時,無論他們是否需要處理這些訊息,整個廣播域中的所有設備都會收到這個封包,隨著設備越來越多,網路上的廣播流量會不斷增加,導致效能下降,安全性也會降低,導致容易受到惡意攻擊。

而當在使用VLAN的情況下,網路被劃分為不同的虛擬區域,這些區域之間是相互隔離的,設備不會互相干擾,也因此網路效能可以提升。由於每個VLAN之間的通信需要透過路由器等設備進行,因此進一步提升網路的安全性。

VLAN 是藉由交換機上的標籤來實現的。當你在交換機上為某些埠(port)設定一個 VLAN ID 時,這些埠所連接的設備就會屬於該 VLAN。每個 VLAN 的數據包會被加上 VLAN 標籤,這樣交換機就知道哪些數據包應該被發送到哪一個 VLAN。這些標籤是動態的,當數據包通過交換機時,它們會根據 VLAN ID 被正確地傳送。而當設備之間需要跨 VLAN 通訊時,就需要通過路由器,這個過程稱為 Inter-VLAN Routing。這種設計能夠增強隔離性,讓不同的部門或設備之間的通訊更加安全。

每個 VLAN 就像是一個獨立的網路,惡意軟體或攻擊者很難在一個 VLAN 中感染另一個 VLAN。即便他們入侵了一個區段,對其他區段的影響也有限。

可以更完善的控制哪些設備可以彼此之間通訊。例如員工的個人設備可以被放在一個受限制的 VLAN 中,而公司內部的伺服器則放在另一個安全的 VLAN 裡,這樣個人設備上的惡意流量就不容易影響到關鍵伺服器。

VLAN 讓我們能夠根據設備的角色或地理位置來分配網路資源,即便是在大規模網路環境下,也能適當的調整各個區域的配置,無需調整硬體連接。

即使網路某個區域遭到攻擊,VLAN 能夠將影響範圍限制在較小的區塊,讓系統管理員有更多的時間來解決問題。

企業經常用 VLAN 來分割各種不同功能的網路區塊。以下是一些常見的應用場景:

部門隔離:不同部門的網路流量分離,確保即便某部門受到攻擊或內部威脅,也不會波及其他部門的資源。

來賓網路:企業通常會為訪客設置一個獨立的 VLAN,來賓的設備只能訪問互聯網,無法進入公司內部網路,這可以防止外來設備潛在的安全威脅。

IoT 設備:許多 IoT 設備可能存在安全漏洞,企業通常會將這些設備隔離在一個 VLAN 裡,讓它們的活動範圍受限,避免對核心業務系統造成威脅。

圖片來源:

https://info.support.huawei.com/info-finder/encyclopedia/en/VLAN.html