今天講一個看起來有點酷但其實很實用的東西:網路封包(packet) 跟 抓封包工具(sniffer),像最常用的 Wireshark。簡單來說,網路在傳資料不是一次傳整個檔案,而是一小塊一小塊送出來,每一塊就叫封包。知道封包長怎樣,才能知道誰在跟你講話、講了什麼、哪裡可能被攔截或被攻擊。

重點很直觀:

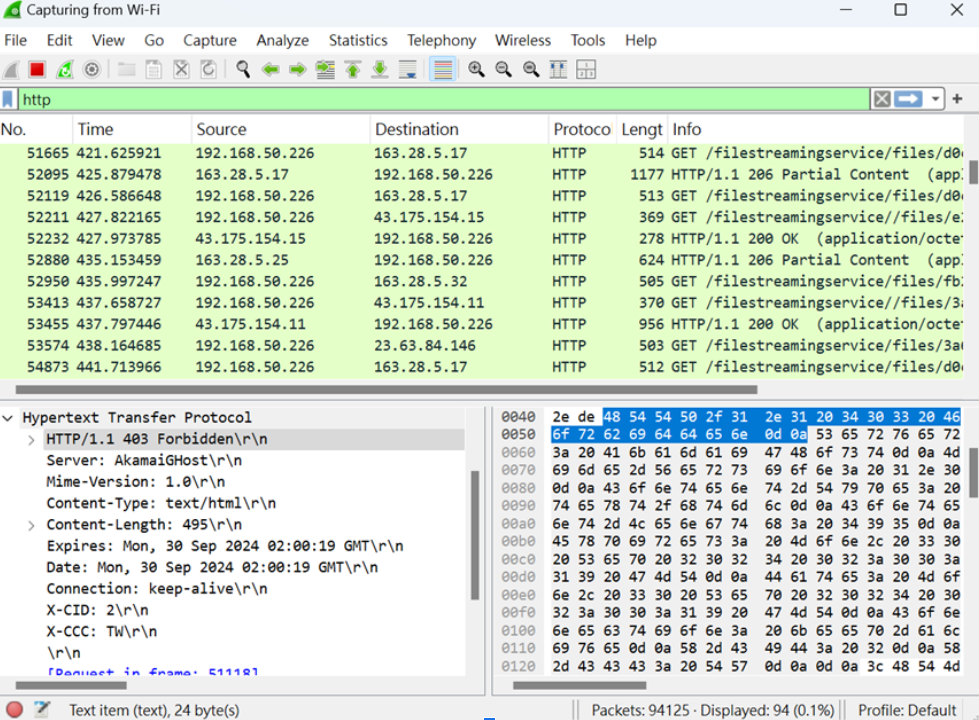

打開介面 → 選要監聽的網路介面(通常是 Wi-Fi 或 Ethernet) → Start。

常用過濾器(在上方的 Filter 輸入):

http:只看 HTTP 封包(明文網頁流量)。dns:只看 DNS 查詢。tcp.port == 80:只看目標或來源為 80 的 TCP 封包。ip.addr == 192.168.1.5:只看跟指定 IP 有關的封包。tcp && ip:同時符合 TCP 跟 IP(通常多餘,但示範用)。點一個封包可以在下方看到三層/四層的詳情,展開就能看 GET / POST 等內容(若是 HTTP 明文)。

封包就是網路在說話的「一句句話」,Wireshark 是你的「聽筒」。會用它,你就能看清楚網路在幹嘛、哪裡怪怪的。但記得:合法 + 尊重隱私。