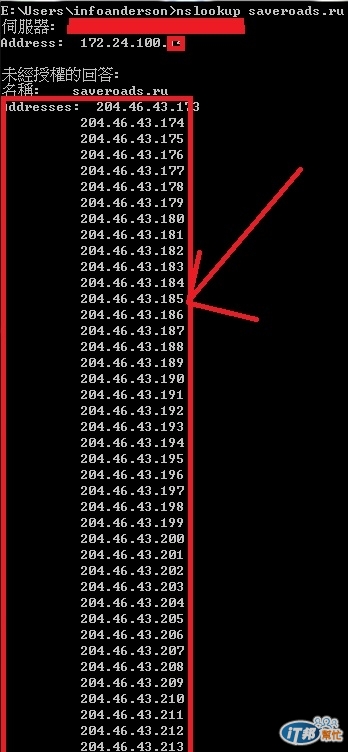

用 nslookup 查 saveroads.ru 的 IP 是什麼

下 iptables 指令:

<pre class="c" name="code">iptables -A INPUT -j DROP -s <saveroads.ru 的 IP>

http://dnsamplificationattacks.blogspot.tw/2014/01/domain-saveroadsru.html

Domain: saveroads.ru

If you are seeing queries for this domain, than you are likely participating in DNS Amplification attacks and your DNS server is probably reachable from the internet and has recursion enabled.

If you are seeing responses for this domain.. unlucky. You are currently beeing DDOS-ed! Good luck.

好奇問個問題,它這樣查起來IP滿多的,一定要一個一個建立嗎,可以用一段IP範圍或者*萬用字元嗎?

204.46.43.*

感謝

不是封 IP ,這次的 DNS 攻擊,是無數不同的 IP 對你的 DNS server 查詢 iri.so,saveroads.ru,dong.zong.co.ua 這三個網址的資料,就算你設定 DNS 關閉遞回查尋也無效。

我還試過以防火牆封鎖,但是來源 IP 一直變動,鎖以還是鎖不住。DOS 防護也會出現擋不住某些較低速 IP 的攻擊。

也許需要的是這個吧,不過,只要查尋的 網址一變動,就要不斷增加了。

iptables --insert INPUT -p udp --dport 53 -m string --from 40 --to 55 --algo bm --hex-string '|0561646d696e0467756c6c02636100|' -j DROP -m comment --comment "DROP DNS Q admin.gull.ca"

若有去上面連結看,會看到有下面連結:

應該可以把他貼的domain-blacklist設設看...

https://github.com/smurfmonitor/dns-iptables-rules/blob/master/domain-blacklist.txt

我也有遇到同樣的 DNS 服務攻擊,只是我是使用 windows server 2012,沒有 iptables 可用。

最後我的解決方式,是將網址改為指向外部的 DNS server ( 這個是使用免費的 DNS server),然後把 port 53 關閉,大約兩天,攻擊就停了。

有把dns改到中華電信底下去

然centos主機前面再用utm防火牆去擋

只是沒想到,過年的這幾天,初二就接到老闆的電話

告知公司的網路整個都不會動了

原來又被駭客攻擊到癱瘓掉了

真的是有夠頭大的@@

不知道 你所說的 dns 改到中華電信底下,是說你的 Domain name 改為由 中華電信的 DNS 提供服務,還是只是電腦上的 DNS 設定改為中華的 DNS server IP?

我在處理的過程中,第二個階段時,為外部 DNS server 與 內部 DNS 同時提供服務,但是攻擊仍然持續。是直到 內部的 DNS Sserver 不再提供外部 IP 的查詢,攻擊才停止( 關閉 NAT上所開啟的 53 port )。

個人推測,在於 如果有開啟 53 port 時,外端設備就必須建立連線,連線數不斷上升,會延緩你NTA 效能,甚至可以允許的連線數被占滿時,新的連線就無法建立了,於是形同掛站。但是,如果為 port 53 關閉狀態時,外端設備是不會建立連線的,除非,你的頻寬被第一個連線封包所占滿,或是有其他攻擊。

目前的解決辦法除了dns給中華電信代管之外

後來還獨立的找了一台中低階硬體式的防火牆來專門給linux主機用

只開80port,其餘的port全部擋掉

已經上線壓力測試了四天,目前情況尚算穩定

saveroads.ru攻擊持續在攻擊53 port跟25port,但網頁現在已經可以正常開啟

會再繼續觀察下去,如果在一個禮拜都可以正常的話

應該會跟公司高層請購一台設備來專責專用

另外跟各位請教一點,針對saveroads.ru攻擊我可以到刑事局偵九隊去報案嗎??

提供procy攻擊的相關數據給偵九隊,請偵九隊協助查詢看可否揪出網路的害蟲

如果真抓到的話,會有相關的刑責嗎???

還請有經驗的版大協助解惑一下

感激不盡!!

勝算很小, 除非是fetc這種等級且影響很大的,

通常會請你向轄區或縣市警政單位報案,

但他們功力差別很大, 有的連mail header都看不懂, 公文亂發的也有.

而且, 境外的IP受限治外法權, 很難辦得了.

還是自求多福較實際.

DNS查詢是UDP, 所以可以偽裝來源IP, 透過您的主機去不斷查詢另一個主機, 這樣除了您的主機受影響外, 還變成幫兇...

如果是假IP, 封鎖來源IP是不行的, 第一件事是不讓外部查詢非自己網域管理的IP, 即使如此了攻擊還是一直持續不斷, 換個IP.

還有一個方法, 在網關上設定外部單一IP連線進來的最高速度, 還有最多的連線速, 可以減少頻寬消耗, 但這對偽裝IP無效, 因為對方一個假IP只用一次, 看起來是很多電腦同時攻擊...