各位先進、前輩好

小弟公司目前因線路升級有綁約送了台Fortiget-100D,故想將現有線路做調整,

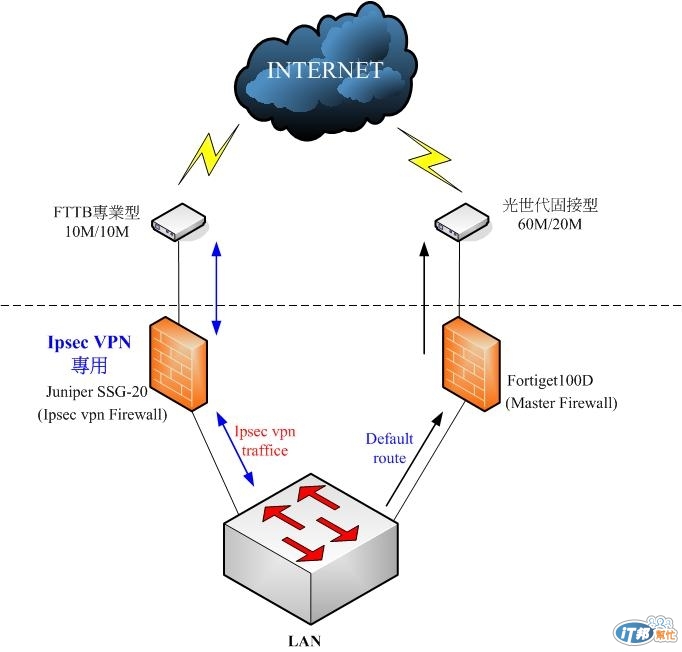

下圖是小弟粗略畫的簡圖。目的就是想保留舊有的VPN設備(外地還有相當多的營業人員用IPSec VPN連線),一方面想將新設備納入,所以有這樣的構想。

想問大家,這樣的架構IPSEC VPN的route會有問題嗎?我意思指因default route 都指向另一個Fortiget-100D firewall不是SSG20,這樣會造成IPSEC VPN會route不回ssg20嗎?怎樣處理比較好? 或是有更好的擺法架構?

這樣做的結構也沒有什麼不行

最多在FG-100D上將VPN的網段指回SSG就好

路由設對就會通了

但是線路升級為何一定要綁一台FG-100D??

要知道羊毛出在羊身上,

線路商還是會把錢賺回來的

看這情況,買了也不提供服務,也沒建議

小弟覺得,選購設備沒買技術服務,是不好的決策

如果你想簡單,建議FG100D一台就足夠用

把舊的SSG當作是冷備援(意思是放著隨時備用)

若是一定怕浪費非得兩台都用(台灣老闆的節儉心態)

可以SSG照舊拿來當網路的接取

把FG100D改成透通模式,(況且port那麼多可當switch)

專門處理第七層的安全防護

這樣可分層負責,且架構簡潔易於維護

以上建議供您參考

mytiny您好:

您說"在FG-100D上將VPN的網段指回SSG就好,路由設對就會通了",這部分是指將vpn上的虛擬網段

加筆路由嗎?,還是可以請您多加著墨,謝謝。

我也有意思把FG100D改成透通模式,處理第七層防護的想法,貴兄您也點到這部分,小弟會多加考慮的!

的確!羊毛出在羊身上,綁約送設備當然費用會分攤在電信通訊費上的,小弟以目前每月2M通信費7000多來算,升10M前兩年通訊費是比目前貴一些,但兩年後有降兩千多元老闆看這部分就答應了。

因為不知道版大的FG-100的OS版本

只好講幾個設路由的關鍵

Destination IP/Mask >> 你外部虛擬VPN的網段

Device >> lan (因為你SSG是接在內網)

Gateway >> SSG 的 IP

Distance , Priority >> 一般可以不用設(看情況)

版大可以試試,一些多路由觀念,多搞幾次就通了

不然就把FG-100D搞成透通吧,架構簡單些

下回記得要把"技術服務"買回來哦

謝謝回答,

但我用IPSEC VPN設定時沒設定到VPN虛擬網段耶!!蠻奇怪的

mytiny提到:

在FG-100D上將VPN的網段指回SSG就好

路由設對就會通了

看到這句話我的第一個念頭是"進出不同zone,這樣會通嗎?"

若樓主架構很單純,對LAN下面沒有其他L3/L4設備的話,不如policy上面直接做source NAT就行了.