大家好:

最近在觀察網路流量,明明租用2M/2M FFTB 光纖專線,但偶爾就會有一個流量衝上來,

這個流量大多衝到5~6MB,造成對外的網路瞬斷,使得正常連線中的VPN服務會中斷掉

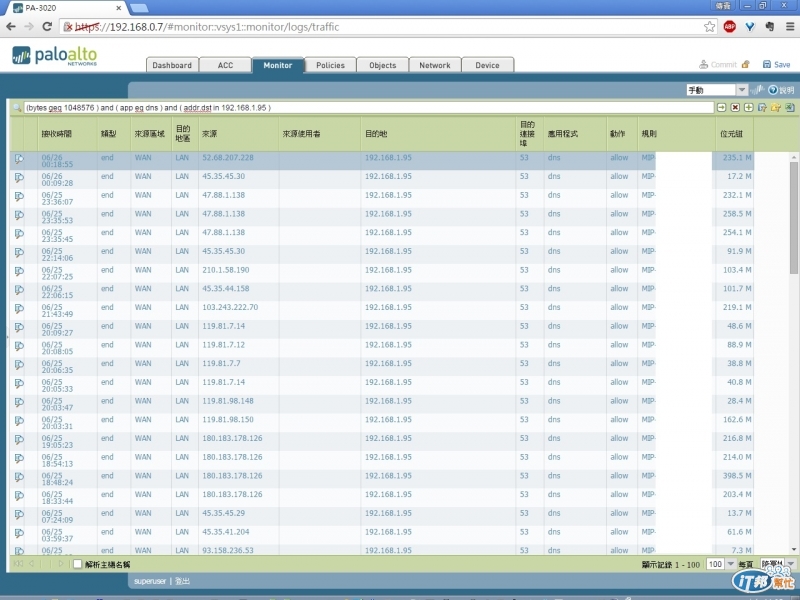

經過分析發現PaloAlto 防火牆上有Log到異常的DNS流量,單筆紀錄Size有可能到達十MB以上Size請問這情況正常嗎?

如不正常,要怎麼分析封包或防堵?

以前在學校學到的網路理論正常DNS詢問回覆往來封包Size頂多是個位數KB大小,即使是這一台DNS所有的紀錄也不到20筆,全部匯出還不到1KB,要到千倍MB以上的流量,感覺上就是詭異的異常行為。

因為這一台主機有經過NAT對外負責公司的DNS與FTP任務,防火牆上也只開通這兩個Service Port,平常也有裝防毒軟體,最近更利用其他品牌軟體交叉掃過病毒與木馬,也沒發現異常。甚至觀察所有的Processor跑DNS Service Port 的也沒發現異常的Processor。

1.分析封包

方法1:直接用Palo Alto防火牆抓封包

https://live.paloaltonetworks.com/videos/1355

方法2:在DNS server上抓封包

常用工具,https://www.wireshark.org/docs/

2.防堵

如果分析完,這些大量來自外部的DNS query都和你DNS server管理的網域無關.

那就代表是被攻擊了.防堵的建議,

方法1:修補你的DNS server設定,並且找你的ISP看他有沒有賣DDos防護的服務,幫你擋著先.

方法2:把你的DNS服務搬到ISP去,也是他在幫你擋著先.(死道友不死貧道)

搬家後,記得還要換門牌(IP address),不然那些白目BOTs還是會繼續的打這個IP.

open DNS 被打

限能查自己Domain的就好了

被打了+1 我們公司的之前被打到整個掛掉

做了限制之後就好了...

Yes

FYI[討論]Slime也有貼

http://www.cc.ntu.edu.tw/chinese/epaper/0028/20140320_2809.html