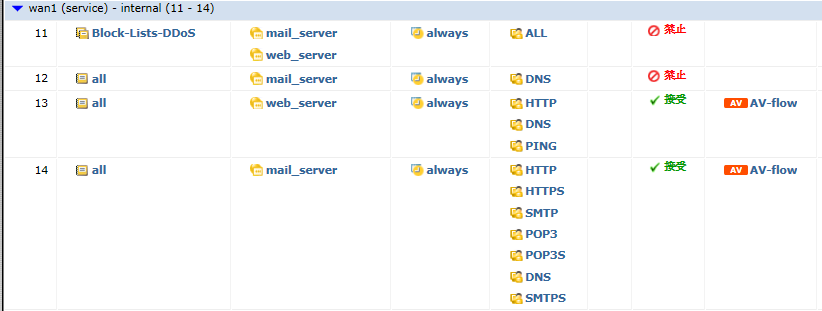

各位前輩好,小弟最近在研究防火牆的設定,想請教各位前輩下方截圖的某線路設定:

其中,序號12與14是否衝突?

我知道執行的順序是12>14,既然如此,14還需要再加上DNS的服務嗎?

(這是前人設定的,原本12與14兩個都是"允許"狀態,近日才發現在nslookup時.....)

備註:

mail_server 設定 固定IP-1(外)轉區網IP-1(內),上有:AD+Mail+DNS內1

web_server 設定 固定IP-2(外)轉區網IP-2(內),上有:DNS外+IIS+防毒

謝謝各位!

防火牆的規則比對:是由上而下的比對方式.

只要先符合規則就會執行.

以樓主的資料為例:

在規則12 時, 所有來自外部要向 MAIL SERVER 做 DNS 服務需求時,被設定為"DENY"之後.

規則14 中即使是將 ANY TO MAIL SERVER 的DNS 服務設定為"同意"都 => 無效.(但是其他的服務是有效的)

反過來:如果將規則14上移到規則12 之前. 那就變成規則12中的"DENY" =>無效 !!

可以!!

要看 MAIL SERVER 有沒有提供外部DNS SERVER的查詢功能 ?

如果有,而且有效!! (可以從 www.twnic.net 的whois 查詢到)

那就應該是將規則12移除或停用,而不是移除規則14的dns !!(因為管理方便,一看就知道mail server對外提供那些服務.)

因為...如果允許了mail_server的DNS服務, nslookup mail_server 的固定IP,結果是網域內部的所有資訊(IP都是192.168.X.X)......

而真正供應讓外部查詢的 是 web_server (它上面有外部DNS服務)

12條的DNS要移除,因為MailServer如果沒有辦法與外界解析DNS,就沒有辦法寄信。

版大後來有想通前人為何這樣設定的原因嗎?

小弟按截圖來看,其實不難明白前人的用意

主要是因為貴司過去有受過DDoS攻擊

而且非常可能是DNS放大攻擊

只是猜測這樣防護可能沒有用

版大如果要拿掉14的DNS,建議同時拿掉12

因為越簡潔越明確的防火牆政策

理當會降低負擔,提升防火牆效能,且易於維護

同時前人關於DDoS的防護政策做的方式不對

此防火牆有專屬防DDoS的政策位置

還請在相關正確的位置處理

第12條要放在最後, 看你這個樣子, 你可能對防火牆不熟, 千萬不要亂設, 建議內對外先設定全部通過, 外對內, 先設定要通過的服務給對應的 ip, 然後最後一條設全部拒絕通過

另外, 我大致上說明一下

內對外: 內部網路對外部通道, 一般公司幾乎沒有什麼管制, 有些會管制不可使用 wenmail 和 facebook, drobox 等等

外對內比較複雜, 要看你有沒有在區網內架設 mail server 及 網站或 ftp

外對內要先設定 ip 對應, 例如 ftp+web 是 192.168.0.100

那麼就要另外設定服務群組, 例: 群組名為 webserver , 服務 ftp, http, dns, ping

外對內時, 直接對應到 192.168.0.100, 服務為 webserver

mail server 是 192.168.0.101. 開放服務: https, smtp, smtps, pop3, pop3s

到時候再對應 ip

建議 web server + ftp 一組, mail server 獨立, 並開放 https

最後一條才是 all all 禁止, 也就是說, 以上指定的都通過, 沒有指定的, 全都拒絕

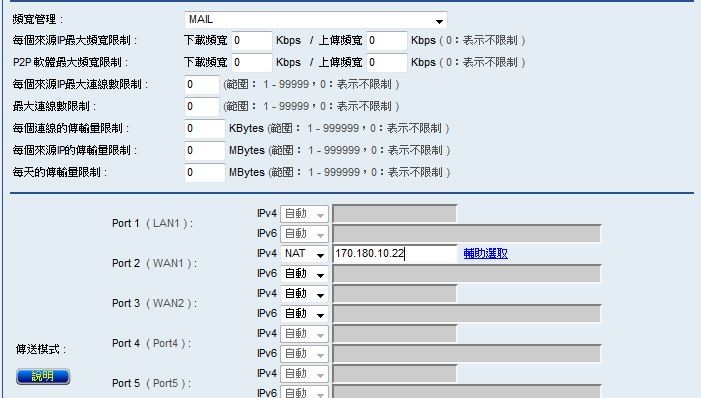

通常 webserver 和 mail server 的外部 ip 會分開, 假設你有三個 ip

假設

170.110.10.1 : wan : 所有內部員工對外的 ip

170.110.10.2 : ftp + web server 此時 170.110.10.2 要對應到 web server 的 ip, 而 web server 的內對外要指定由 170.119.10.2 的 ip 送資料

170.110.10.3 : mail server 此時 170.110.10.3 要對應到 mail server 的 ip, 而 mail server 的內對外要指定由 170.119.10.3 的 ip 送資料

如果新購的防火牆., 可以請廠商幫你設定, 再慢慢看懂手冊, 建議一定要熟讀手冊, 才不會亂設防火牆, 導致功能失調, 環境不正常

goodnight大大寫得真詳細。非常明瞭易懂。

只是我對於下述有個疑惑,

『170.110.10.1 : wan : 所有內部員工對外的 ip

170.110.10.2 : ftp + web server 此時 170.110.10.2 要對應到 web server 的 ip, 而 web server 的內對外要指定由 170.119.10.2 的 ip 送資料

170.110.10.3 : mail server 此時 170.110.10.3 要對應到 mail server 的 ip, 而 mail server 的內對外要指定由 170.119.10.3 的 ip 送資料』

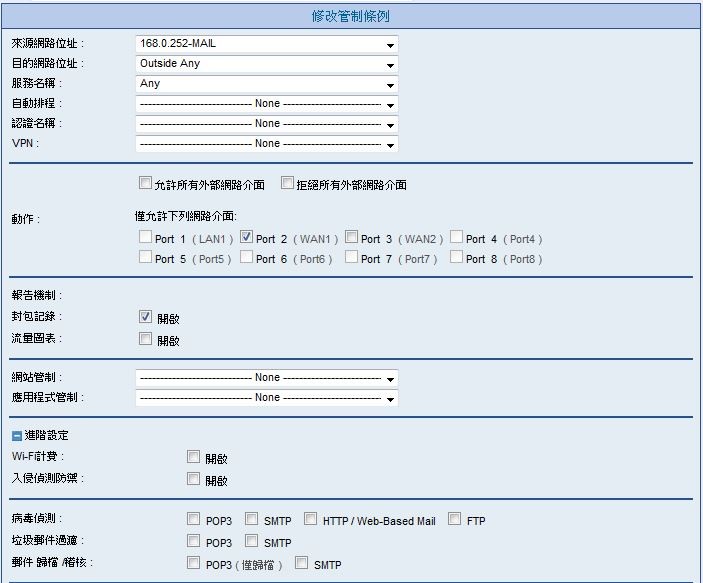

防火牆有辦法特別指定由哪個外部IP送資料嗎?

是從WAN1~...去設定的嗎?

感恩。

謝謝goodnight前輩回應,防火牆這部分是真的不熟悉,以至於在沒有確切了解會有什麼影響的情形下,遲遲不敢異動...

看了前人的規則,公司有兩條對外網路(稱為1.2線),1線是給伺服器用,2線是給同仁上網用(用兩條是另外的故事)

防火牆策略有三個規則組: 1線 進/出 與 2線 出

看著前人設定原則理解出的是:deny some and allow some, then others deny(隱性防火牆策略有開啟)

前輩所敘述的是這樣嗎:allow some then deny others

小弟服務的公司有在區網路架設mailserver和webserver,截圖的兩個目的名稱就是以虛擬IP設定的

people10519前輩,goodnight前輩說的應是指向(?)

像小弟服務的公司,理解到是設定[虛擬IP]來達成

(截圖中,[目的]的mail_server和web_server)

people10519

內對外, 可以指定, 但要看你公司防火牆條例設定, 一般是在內對外時, 設定ip, 因為 wan1, wan2 的 ip 組一定會不一樣, 所以你能指定哪些 ip 從 wan1 或 wan2 出去, 但從 wan1 出去的 ip 才能指定從 wan1 的某一個 ip 連出去

我公司的 mail 就是有指定, 你參考看看, 如果不明白, 找一下手冊或電聯設備商, 如果可以, 提供一下廠牌和型號

我這個條例的虛擬主機指定從 wan1 連出去, 但 wan 1有三個 ip , 所以在第二張圖裡的 ip, 就是我指定由這個 ip出去

夏威夷, 沒錯, 你說的隱性條例, 就是我說的最後一條, 沒有指定的, 全部拒絕

夏威夷, 第12條應該是不用設定, 建議你mail 條例裡多開放 dns port就好, 如果你怕有問題, 先暫時把條例設為停用

另外說明一下, 什麼是 wan ip, 以中華電信來說, 一個網路有三個ip, 其中一個 ip 我們都會指定給防火牆, 做為進出的 ip, 這時這個 ip 就叫 wan ip, 我的習慣是最後一組, 其實哪一組都沒差, 剩下的兩組ip 就會被一般人拿來架 ftp , web , mail, dns 等等, web server 比較沒差, 但 ftp 和 mail 最好能指定一下從哪個 ip 連出去, 這樣對方的 server 比較不會錯亂

所以當你設好進出的條例後, 連出去的條例會先指定 WAN1或 WAN2連出, 然後就可以另外指定由哪個 WAN 的 IP 連出

謝謝 goodnight 前輩回應,目前我確實是把第12條停用,停用後防火牆的loading少了很多,郵件連線狀況好多了(垃圾信少很多)

還是得理解出最正統的設定方法,以免哪天又被其它方式攻擊..

多看手冊, 多測試, 因為你的好像沒有中文界面, 比較辛苦, 最重要是要知道條例運作模式, 停用的條例, 其實還是有作用的喔, 只是跳過去的, 有時還是會不正常, 這可能是各家防火牆判斷的邏輯, 可以刪除確定無用的條例, 在刪除無用的條例前, 建議先做設定備份, 夢一出問題了, 可以還原