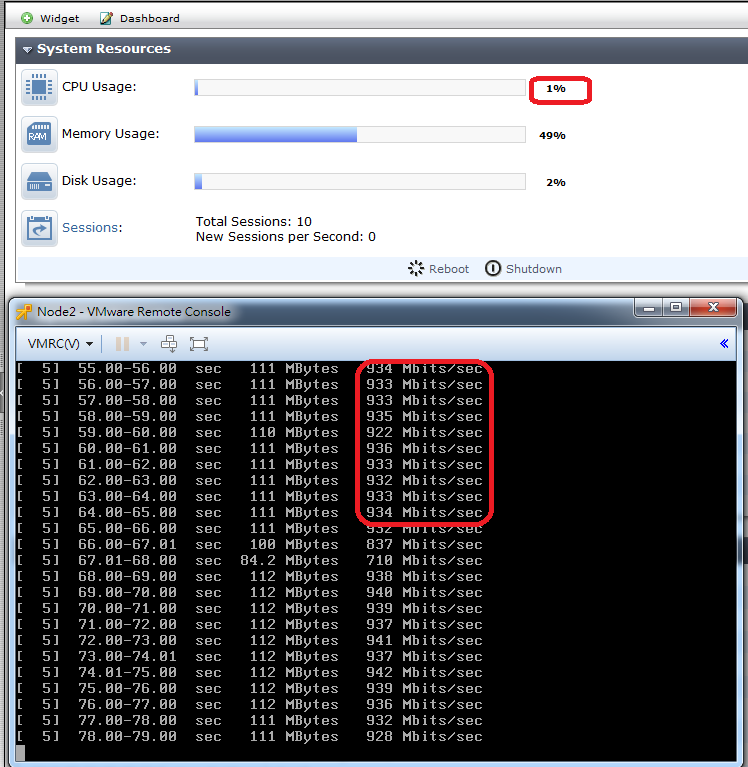

鵝手邊有顆古老的FG-60C,FortiOS已經更新到v5.2.x了,硬體版本也是後期的(有8GB onboard FLASH,WAN也是GbE的,NPU是NP4,LAN是nplite),只是拿來當Site to site VPN和SSL VPN GW用而已(是接固定制的,所以沒有PPPoE的問題,而且所有proxy based的service都關掉了,連WiFi也關了),原本是接100/100M的線路,最近改成300/100M的,才發現Internet access被卡死在100Mbps出頭(而且此時CPU loading已經吃滿了,應該是fastpath沒作用),規格上是寫FW的throughput可以到1Gbps,照說不至於連300/100M都跑不動吧,有邦友知道Fortigate的fastpath到底要怎麼開嗎,還是乾脆挪到隨便一顆現代的IP sharing後面,然後用Port forwarding把IPsec和SSL VPN轉給Fortigate算了(反正60C的IPsec和SSL VPN的throughput本來也不怎麼樣就是了)....

PS:那8GB onboard FLASH真是雞肋,又沒人會拿這類小玩具跑cache,但FortiOS又不讓你拿來放log,還真不知道能幹嘛....

樓主拿掉VPN相關設定,可能就可以throughput上的去

Fortigate-60c誠如樓主所言

已是一台非常古老的防火牆(已停產停保)

其中所用的SoC還是第一代最早的

應該是沒有辦法NPU offload VPN的能力

記得fastpath不用特別開,但有很多限制

P.S. FG-60C之前有網友用過接300M的頻寬

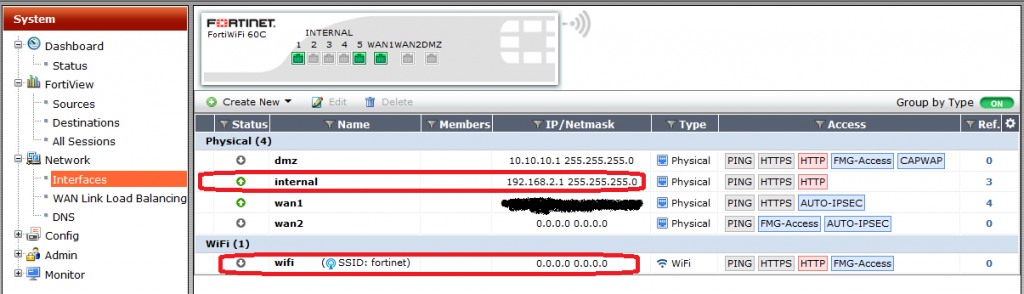

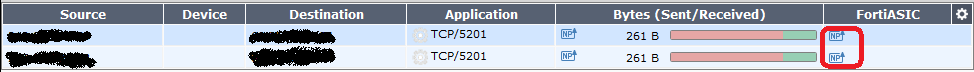

鵝試的結果是要把Wired LAN和WLAN分開(光把WLAN關掉是不夠的),直接走physical interface,不要被software switch兜成一個LAN(很不幸的default就長這樣),fastpath才會work....

感謝樓主回應,原來機型是FortiWiFi-60C

確實如樓主所言,Wlan及softswitch影響效能

都會把流量給CPU運作而非進fastpath

話說那8GB的flash還真的很有用

如果對FortiView很擅長操作的話

會很容易找一些網路問題

到之後出的小機種 D、E系列

沒有Disk,基本上Fortiview就是殘廢了

連Log裡正常session都沒有紀錄

再會設定fortigate也沒用

真的耶,60D/E都沒有internal storage,要FG-61E才有128G的SSD,不過$$就三級跳了,看在$$的份上,還是60C玩玩就好XD....BTW,鵝的SSL VPN是吃RADIUS認證的,舊的50B除了RADIUS Access request外,還會送RADIUS Accounting request,不過60C就沒送Accounting request出來,好像越改越回去了....

樓主所言RADIUS Accounting request不知是何情況

不過在設好RADIUS Server認證時,即有按鍵可以測試是否連通

連通後,要測試帳號使否可通過RADIUS認證

可以下達以下指令

diag test auth radius

SSL-VPN是種比較麻煩的遠端認證方式

樓主下次可試著採用RemoteAP+BYOD的方式

架構完成後,零輸入、零教學,直接上手

RADIUS Accounting request是指RADIUS client(i.e. VPN GW)在完成身份認證後,會送session相關資料給RADIUS server(包括user/session id,起始時間等等),等SSL VPN斷線後,會再送user/session id和結束時間及資料傳輸量等等給RADIUS server,所以只要看RADIUS server的log就可以知道每個使用者的使用狀況了(其實是鵝懶得到FW上去撈log啦XD),至於RemoteAP+BYOD因為不太符合鵝這邊使用者的使用習慣,就先不研究了....

明白了。

照說Fortigate無論是SSLVPN或是其他登入認證

它對RADIUS來說都只是一個中轉

自然會把相關Attribute送給RADIUS

就是怕user登出時不是正常登出就直接關掉

這樣就沒法送結束訊息給RADIUS訊號

可能要將SSLVPN的timeout時間設短一些

小弟可以確認OS 5.4以後一定可以送Attribute

(因為有CASE這樣用過)

可惜樓主FG-60C只能到5.2.13

只能推論原理上並無二致

建議在RADIUS上再觀察看看