如題,

遇到一個狀況,有20個外站皆需要同網段(Server端要對這20站進行Multicast的資料推播),

全數收攏回總公司(如果有可行方案,預計採購FortiGate),

已嘗試過以下方法:

1.SSL-VPN:但因為某些緣故導致Multicast資料傳輸無法正常運作

2.VxLan:透過成對的防火牆來建立VxLan的IPSec通道達成遠端同網段的環境,且資料傳輸也沒問題,但困於小弟只知道如何建立一對一的VxLan,如果有高手可以提供建議如果建立一對多那就太感謝了

大致上這樣,不曉得有沒有大大能夠提供小弟建議及好的Solution

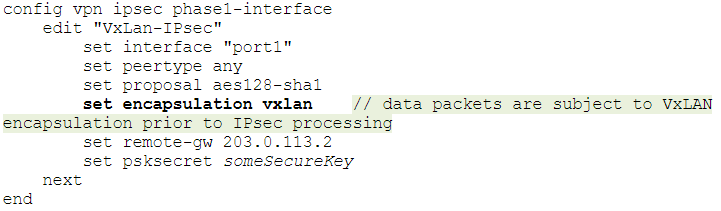

VXLAN OVER IPSEC VPN 方向是正確的

http://kb.fortinet.com/kb/viewContent.do?externalId=FD40170&sliceId=1

另外也不限於兩點.

這篇我也有爬到,

但看不太出來怎麼實作在一對多,

因為在remote address的部分他是唯一值,

沒辦法輸入多筆,

大大有實作過的話可以給予點指導嗎跪求

它原理是把兩邊的port2建成一個software SWITCH

所以理論上是可行的

你remote address的部分是在那里

圖放上來

這樣我大概理解你的意思了,我晚點來實作看看

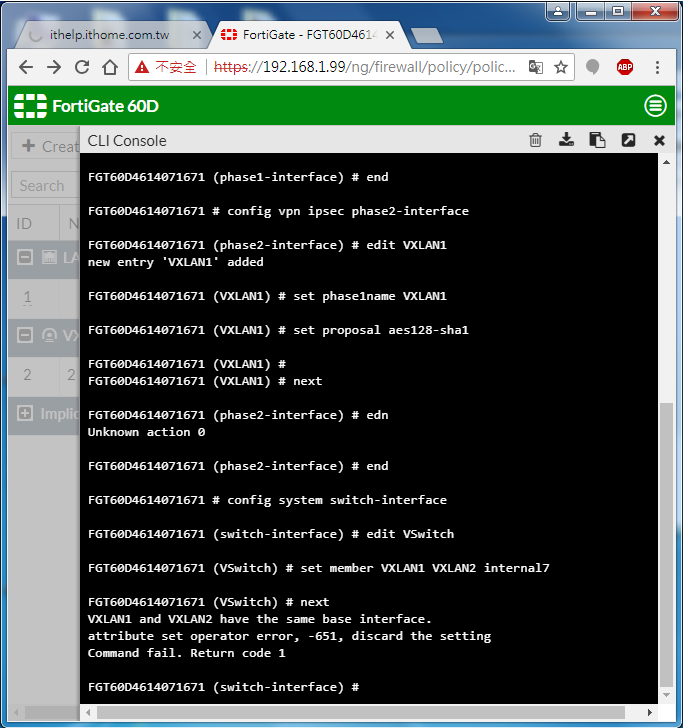

剛剛試了一下,當主要收攏的防火牆,

一樣要設定RemoteGW的值...

請問大大我是不是哪裡設定錯了?

要設定RemoteGW的值是有什麼問題 ?.?

我後來有測試設定好了,A設兩條IPSec vpn VxLan,分別RemoteGW指B跟C,B跟C分別指A,設定都有過,但服務還是起不來...不曉得問題出在哪裡..

我的作法是,

A收攏

第一段, 透過wan1做VPN IPSEC去與B建立

B第一外站

也是透過wan1做VPN IPSEC去與A建立

這段做起來之後,兩端的internal7可以正常提供同網段服務

(我用兩台筆電測試,互PING都正常)

然後在A要做第二段去連C的時候

在soft switch的member裡

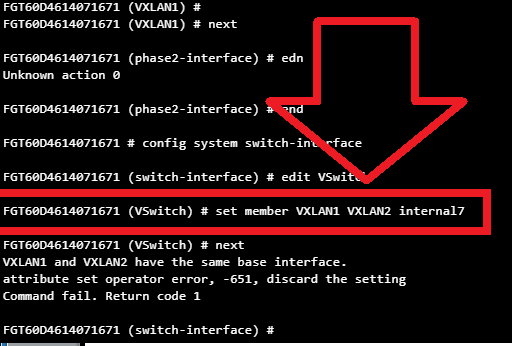

要把LAN跟兩段VXLAN加進去時,就出現圖上VXLAN1跟VXLAN2同Interface的錯誤(暈

請問要怎麼做才能在收攏端透過同一個wan port去建立一對多的VPN IPSec VXLAN

圖裡是我已經建立好第一段了之後,

在收攏端做第二段時,無法在虛擬switch裡把兩筆VXLAN綁在同一個虛擬switch裡...

(暈

你這設定是要怎樣?

你要兩只FORTIGATE, 也只需要兩只FORTIGATE

假設兩只FORTIGATE的PORT 7都要兩邊互通

兩邊PORT 7都可以是相同SUBNET, 但在HOST上不能是相同IP

在FORTIGATE 1上的SOFTWARE SWITCH是PORT7+"VXLAN to FG2"

在FORTIGATE 2上的SOFTWARE SWITCH是PORT7+"VXLAN to FG1"

感謝您的回覆,

這個Lab的環境,

是小弟在知悉如何操作Vxlan在兩台FGT運作之後的延伸模擬,

所以小弟欲達成的狀況是

FGT1(總公司)的port7

FGT2(分公司1)的port7

FGT3(分公司2)的port7

都需要同網段(未來會變成20個外點回到同一個地方)

所以小弟才會嘗試用FGT1的software switch把對FGT2 & FGT2的VxLan interface加到同一群member中,因為未來外點回到總公司的wan會是同一個interface,然而每個外點的Lan都需要與FGT1的port7同網段(暈

大神可以給小弟一點方向嗎?如果方便的話是否可以私訊小弟,進一步讓小弟用電話的方式聯繫請益,拜託了

如果是20個外點回到同一個地方

請找 SI / 購買LAYER 2 MPLS / Arista

己超出你可以LAB的極限

wan會是同一個interface, 但你總公司的WAN有一個以上的真IP嗎?

如果有那可能還有機會

三點互通的做法我沒實際試

但理論上應該可行, 要一點技巧

我們要在物理層面上去做一個LAYER2連接

用來"騙"FORTIGATE是有 2 個WAN 並分別有各自的VXLAN

假設 WAN 1 在用, port 7在用

其他 PORT 1,2 都沒用

先把 1 2 建成一個 HARDWARE SWITCH A

WAN 1 原來的線(ISP) 接去 Port 2

再拿一條LAN線把 WAN 接去 Port 1 (沒錯, 自己接自己)

VxLan to FG2 是用

config vpn ipsec phase1-interface

edit "VxLan-IPsec-FG2"

set interface "wan1"

VxLan to FG3 是用

config vpn ipsec phase1-interface

edit "VxLan-IPsec-FG3"

set interface "HARDWARE SWITCH A"

最後FGT1的 software switch 把 VxLan to FG2, VxLan to FG3, Port 7 加到同一群member中

FortiGate 2

config vpn ipsec phase1-interface

edit "VxLan-IPsec-MainOffice"

set remote-gw "你 WAN IP 1"

FortiGate 3

config vpn ipsec phase1-interface

edit "VxLan-IPsec-MainOffice"

set remote-gw "你 WAN IP 2"

樓主既然已經決定用Fortigate

這樣為何不用FortiAP的 RemoteAP 方案

不管任何地方登入相同無線SSID

都會得到同一個網段

安全性採用BYOD+帳密認證就可解決

當初推薦或打算採購的SI怎麼沒有向樓主說明此方案

Fortigate賣產品的SI很多,

但建議樓主注意SI技術服務能力

千萬不要僅僅以價格決定

這類管理中心的產品還是非常需要技術服務的

感謝您的回覆,

其實公司尚未決定要採買哪種設備,

但困於我目前手頭上是用60D在模擬環境,

且由於網路環境有點敏感,每個端點也只有一台設備(接收推播資料後呈現在特定軟體上)

所以婉惜無法使用您提供的solution,

但想請教大大還有類似相關的作法嗎?

我爬文有看到overlapping subnet的作法,

但光是一對一就一直建立不起來QQ

更不用談到下一步的一對多了...

如果樓主用的是FG-60D,想要20個外點連線

用FortiAP的方案,確實也做不到

FG-60D的RemoteAP最多只能5個

這種多處網路合一的方案

一般VPN方案多半難以達成

因為是透過 WAN 連接,各地無論如何都會需要路由

要同一網段,也許只有 VPN Hub 可做到

況且看出樓主因經費緣故不希望在各分點多花錢

這樣可能就要請其他先進看看有無免費的軟體方案了

之前研討會有聽到fortinet的資安鐵三角(FortiGate + FortiAP + FortiSwitch),有提到有類似的解決方案~

但實際的架構沒講得很細,你可以跟你的業務問問看:D

先回覆mytiny大師,

原則上是規劃外點使用比較低規格的防火牆,

收攏點的部分會用比較高階的設備,

您說的RemoteAP solution,一定是要使用有無線AP功能的設備嗎?(fortigate)

另外您說的VPN hub是另一種設備嗎?

報告樓主,在下不是大師,頂多只是Fortinet產品熟一點

這邊很多先進都是技術專精呢!

@魷魚,在原廠資安鐵三角研討會上

只給小弟十分鐘做實際案例運用說明

實在沒法把網路架構說明白講清楚

如大大您有想了解的部分,可以版上另起提問

小弟會盡量來說明及解答

關於樓主提到"外點使用比較低規格的防火牆"

這個 完全不用,有個IP分享器就可以

但是一定需要FAP(基地台),可保有安全性及認證

(原本是拿來取代SSLVPN,原廠有最小台未引進台灣)

貴公司需求收攏點要高階等級是對的

建議還是先問原廠推薦有做過方案的SI吧!

至於 VPN HUB,應該是不適用的

因為每個點都要有防火牆(價格貴過FAP)

又執行IPsecVPN相關設定未必能每地都同網段

在下還是推薦Remote AP方案

各外點僅需IP分享器+無線基地台(F牌)就好

感謝大神給予指導