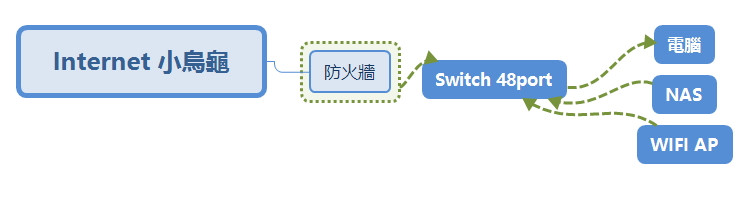

目前公司網路架構如上圖

因WIFIAP有提供給外賓使用,與外勞宿舍用,這樣子有做到只能讓設備上網,不能連內網嗎?

小弟網路這區塊不熟,想請問各位大大,該如何做比較簡單且正確。

目前將WIFIAP的WAN與LAN設不同IP:例WAN 192.168.X.X LAN 10.10.X.X

公司的電腦、筆電、NAS都是192.168.X.X。都同一個防火牆控管上INTERNET

我覺得怪怪的,因為拿筆電測試WIFI雖抓到的DHCP是10.10.X.X,但要是知道內部IP的話。一樣能進內網192.168.X.X,該怎麼做才好?

猜測樓主肯定不止一台WiFi AP

因為外賓使用與外勞宿舍不會在同一個使用場所

小弟誠心建議,企業還是要使用企業級的無線產品

按樓主的需求

企業無線產品,應該會有一個無線網路控制器(中心)

由此來設定多個不同的SSID以供不同需求(如訪客、外勞)

多個SSID可以由同一個基地台同時發出,且彼此間不會互通

流量最終走入無線控制器,並由其決定流量轉發的方向

此為標準 Thin AP的架構

如果樓主有幸防火牆是Fortigate

則防火牆就是無線控制器,並且已具備一定管控AP數量的授權

只要再購買同廠牌基地台就好

如果一定要用家用無線路由器解這種不同用途的使用

同時在樓主所顧慮的安全情況下

勢必只能從防火牆接線出來到無線基地台

有幾個就接幾條線,在防火牆設不同網段與政策

不然所有AP發的DHCP,最終都可以通192.168的網段

意思就等於貴公司外勞可以直接連到董事長

這樣也算另類下情可以上達天聽吧

感謝您熱心的解惑,您說的沒有錯,我們不只一台AP,多年來老闆也因工作場所需求才會放置AP,當然也考量到便宜就買一般般的AP使用。最近的一次就是外勞的宿舍

您有提到Fortigate,剛好我司用的防火牆是Fortigate60系列,您的建議是另外用一台SWITCH接在防火牆其中一PORT集中管理所有的WIFIAP嗎?那防火牆那該如何設定不同的INTERNET網段?

將FG-60D上的internal接口各自解放出來

樓主就會有更多的獨立接口可以設定不同網段

不同獨立網段接不同AP以作為SSID為分類

這時就可以按不同需求制訂防火牆政策

如果樓主內網只有一個網段且沒有設政策路由的話

以上差不多就可以解決問題了

但還是像以前說的,建議改採購FortiAP為宜

可以做到更多更進階的管理與資安需求

這就是網路規劃錯誤了 來賓和外勞本來就不該進入公司內網

我之前有這麼做 實體隔離手法

來賓網段的AP直接接到數據機撥號出去 不跟防火牆連接 讓來賓直通外網

那如果來賓有需要內網資源呢

內網還有另外一台AP是連內網的 但是是有鎖Mac address做嚴格管控

要進來需要申請並紀錄是誰的設備 離職設備要刪掉的

後來來賓網路發生了,公司早期的AP老舊廠商不更新了 漏洞一堆

駭客入侵後幫你開啟VPN,發現時還連上VPN的狀態

是還好早就實體隔離了

所以以實體區隔為由 再採購新資安標準高的AP 舊的拿去來賓網路用

這樣順便把網路整治好