不好意思各位高手,小弟先解釋一下我公司的簡易架構

Wan->Lan 只有設兩條public:80->private:80,public:443->private:443,其餘deny

Lan端是一台Webserver

在fortigate100d上查詢LOG時發現如下圖

小弟技術實力很低所以無法理解,

我嘗試使用chrome RDP測試連線,

因為SERVER沒有開RDP所以連線失敗,FORTIGATE上看到的LOG為 server:RDP,app:RDP,也與此狀況不同,此狀況查LOG已連續出現10多天,且幾分鐘一次或一分鐘好幾次,

fortigate有IPS防護但沒有任何動作,目前無法判斷是否有入侵,還是利用443port不斷嘗試RDP,

現階段只直接將來源block掉後看到三次失敗紀錄就沒再見到了,請問各位高手有何見解

樓主在使用Fortigate時,有幾個重要觀念可以調整

因為不在現場,以下是研判猜測,僅供參考

SERVER先將近兩個月的登入紀錄查詢網路來源,都只有LAN端的來源

如果Server跟LAN同網段,或是不同網段,但是也沒有把流量做IPS及AV的檢測

當clinet的PC中招的時候(按目前情況看很有可能),Server基本上就危急了

現在很多資安事件都是由此而發生,建議樓主慎重

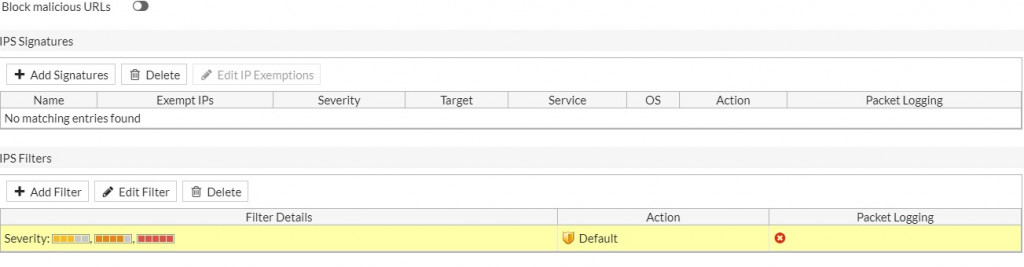

很好奇你IPS的設定是怎樣的

感謝大師的指導,剛進公司接手沒多久加上還是兼此職務,FW部分一直不斷修近期改動很多,多了一堆POLICY連線上的限制(抱怨聲音也會很多哈哈,不然就是不小心導致一些無法作業的事情),架構已定型太久,太菜加上技術不強公司都有難念的經,只能在自己可以做的fw上面做動作,還在努力邊學習邊修改。

fortigate有切VDOM與其他SERVER分開所以IPS設定共用,針對幾個有開的服務做暴力破解的防範,不知道這樣設定對嗎

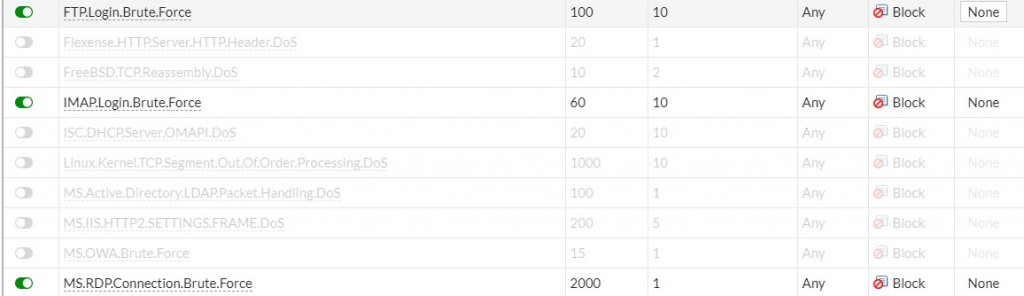

ms.RDP.connection這條設計不錯 可以再把設定改成隔離慢慢加時數

值自己慢慢測試

用意在於沒辦法阻殺 慢慢讓對方放棄

fortigate有切VDOM與其他SERVER分開所以IPS設定共用

以上,覺得很奇怪,應該IPS會不能共用,要各自設定

MS.RDP.Connection.Brute.Force這條,不可能設隔離,只能設封鎖

目前要2000次才會block,而且不管是來源還是目的

請樓主在項目點兩下做設定

另外IPS Signatures Filter的項目是空白,這裡加入的才能做隔離

同時Block malicious URLs沒有開,估計Botnet C&C也沒有設

在下建議您請此Fortigate的SI儘快提供技術服務

(不知該設備是否有買UTM授權及保固服務)

版上討論諸多顧忌且不能了解您真實的狀況

還請樓主多多包涵見諒!

回高手,因為自己手動在global上設定在切到vdom內查看IPS設定與GLOBAL相同,以為是共用,感謝高手提點學到了這些選項是設定什麼的,有買UTM授權及保固,看來真的很多沒設定,可能連AV都沒設好,本身也是想自己學自己設定,才不會什麼都看不懂,也不會被廠商忽攏都不知道,看來要跟SI廠商一起討論內容了

想要學設定,最好是趁這個機會和廠商討論,請它們調較最佳設定,邊看他們調整邊問,勝過自己完全新手盲修瞎練。(尤其是目前已經有發現問題)

我這樣判斷80 跟443一定都是web會開的

那既然有人玩你的rdp

就看這台是否為windows server然後修些rdp相關的漏洞