大家好..Cisco asa弄vpn小弟已經修好了xD..

現在發現了另一個問題..

我是使用AnyConnect去連接我自己設定的vpn

但連接該VPN後我卻發現我不能使用原本網路的功能

即.. A電腦原本能上網 / CMD ping通其他內聯網絡

但連接VPN後就失去了連線能力 以及不能ping通其他內聯網絡

google了一下下發現是「route table」出了問題

想請問一下我該如何設定..

你分配給VPN用戶的網段要有route table去其他網段,如果有通過防火牆,還要確認設定能ping通其他內聯網絡和對外聯網。最後,VPN用戶的網段要有NAT,否則出得去回不來~

所以我要做的是在我的cisco firewall 內設定一條NAT Rules嗎?

我在ACL內有設定到ip pool內的vpn能ping通內部跟外部, 但現在的情況是我連接vpn後只能ping到vpn內部的電腦B 而不能ping我的router及電腦C

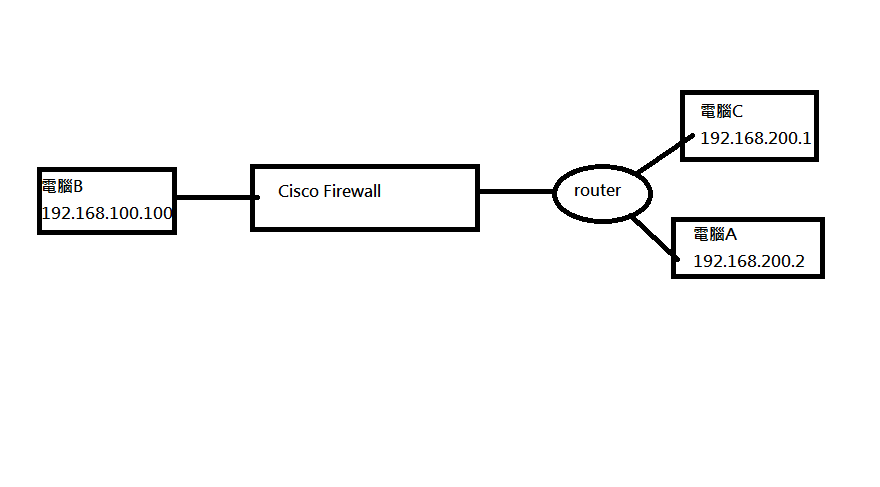

表達得有點差抱歉... 我現在的情況大約是圖片這樣!

當電腦A連接VPN後 就只能ping電腦B

連接VPN之前是能夠Ping電腦C跟router

你在內網裡連上VPN,和你從外面連上VPN,情況是不一樣的喔~而且你的VPN用戶網段是在DMZ?還是內網?你有沒有用tracert去看那裡卡住?

我現在的情況就是電腦A必需連接VPN後才能ping通電腦B內連VPN (正在測試階段所以沒有連上網絡)

Tracert後發現卡在router的位置,

這種情況我有google過...可以在vpn的tcp/ip內把「使用遠端網路預設閘道」打勾取消 但我這個頁面跟其他人不同...所以就有疑問是不是我電腦的routeing table出問題 還是需要在firewall的spilt tunneling設定

當你連上VPN後,是否和電腦B變成同網段呢

阿= =! OK了 我把所有組合

router(192.168.50.110),

電腦B(192.168.100.100),

電腦A(192.168.200.100),

Firewall連接router的port(192.168.16.1)

全部都用cmd 加進還未連接VPN時的route table內就通了..

原本連接VPN後route table我一直加後都沒反應

換個想法加在原始的網域(?)內就行了...

192.168.16.0 mask 255.255.255.0 192.168.50.100

192.168.50.0 mask 255.255.255.0 192.168.50.100

192.168.100.0 mask 255.255.255.0 192.168.50.100

192.168.200.0 mask 255.255.255.0 192.168.50.100

原本連接VPN時

只有出現

192.168.16.1 255.255.255.0 192.168.50.100

(16.1為router連接firewall的port的ip) - 我的圖表忘了加進去抱歉

現在多出了192.168.100.0(電腦b連接firewall的port)

以及192.168.16.0 255.255.255.0 192.168.50.100

就成功通了