機型:Fortigate 60D

韌體版本:v6.0.9 build0335

請問一下各位,SSL-VPN Portals中的Source IP Pools與SSL VPN-Settings中的IP Ranges的差別嗎?

編輯:依據圖片將中文改為英文

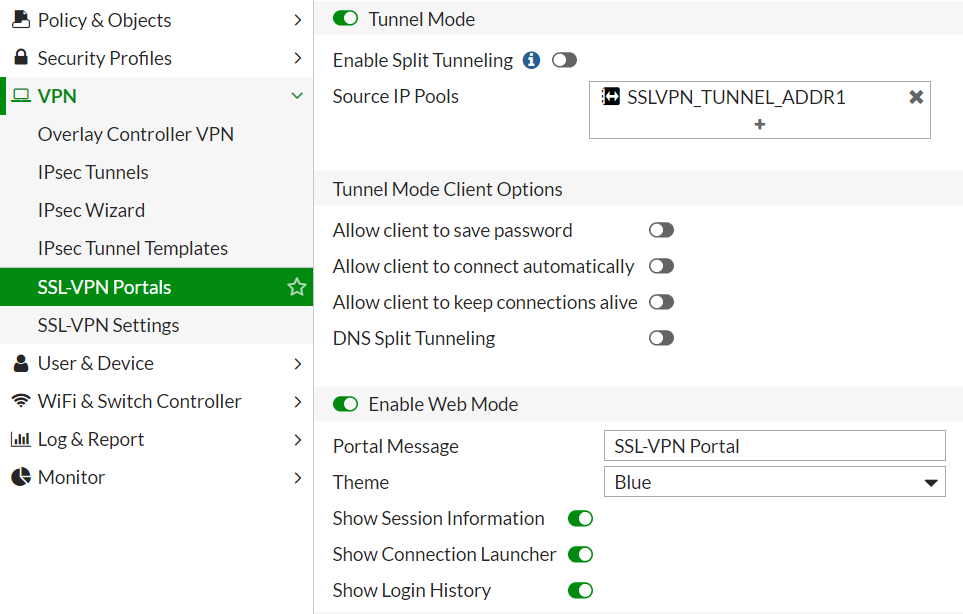

Source IP Pool預設為SSLVPN_TUNNEL_ADDR1,可以變更

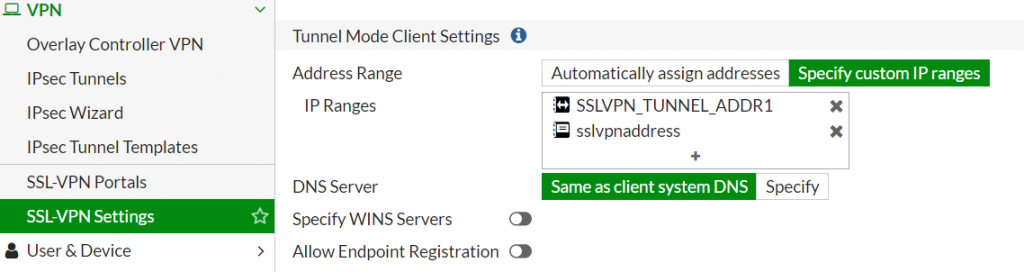

Automatically assign addresses使用Source IP Pool

Specify custom IP ranges就是可以指定多個其他IP範圍物件

SSLVPN連線後 > 若設定為Automatically assign addresses > 取得Soruce IP Pool的IP範圍

SSLVPN連線後 > 若設定為Specify custom IP ranges > 取得Specify custom IP ranges設定下的SSLVPN_TUNNEL_ADDR1和sslvpnaddress設定的IP範圍

給網管一個方便,不過沒必要就不需設這麼細切一堆IP範圍

以帳號分類在IPv4政策控制帳號使用人的內網存取權就好了

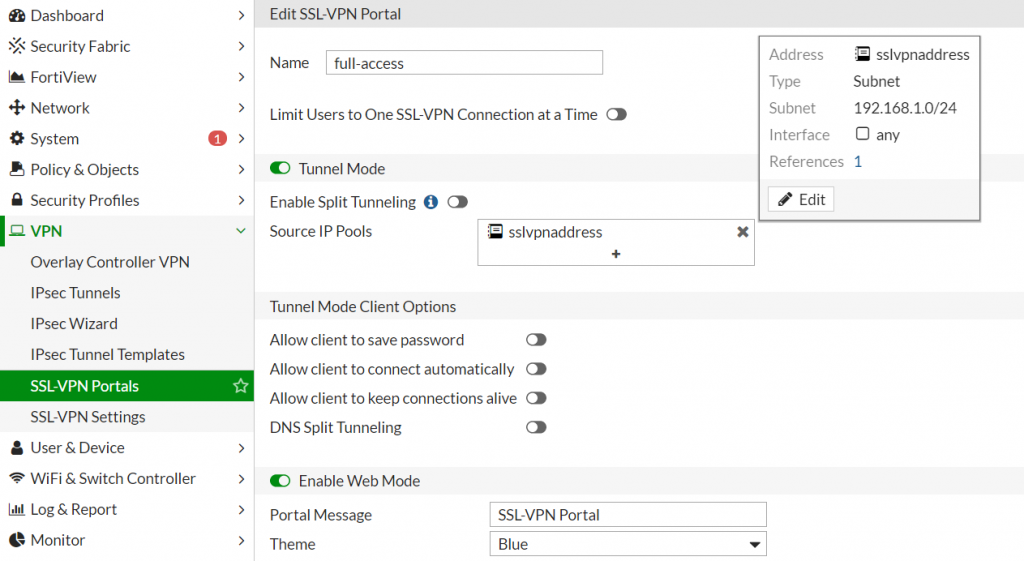

我有提供截圖,可以麻煩再幫我看一下嗎?不太懂您的說法!

忘了很多 不過跟

mathewkl大說的應該差不多

預設走的是SSLVPN_TUNNEL_ADDR1 自動模式下都會統一到這

但是forti可以做到更細微的通道切割

讓使用者連上時可以取得下圖設定的ip ranges

已依據圖片修改內文

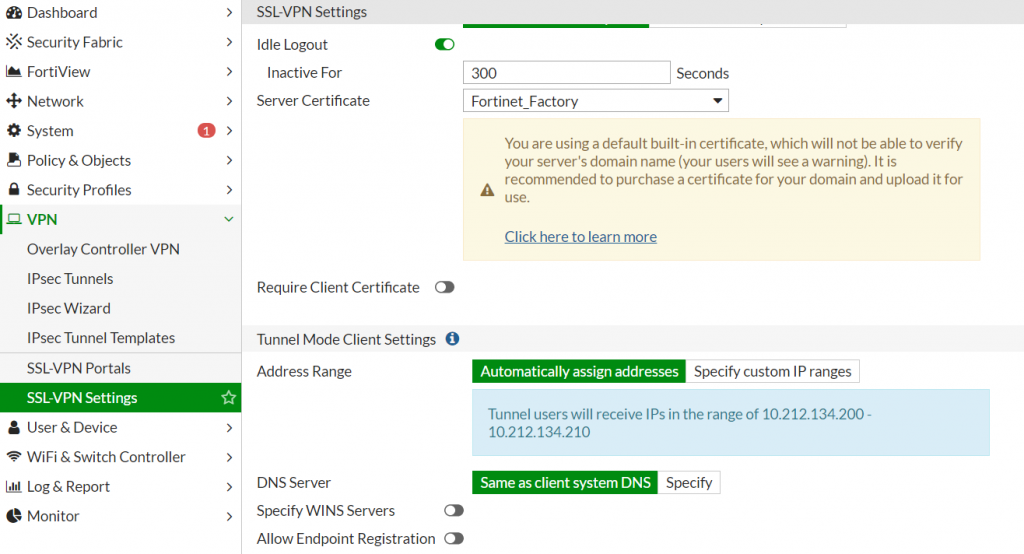

問題1.我把Source IP Pools設定為sslvpnaddress(網段為192.168.0.1),而Address Range設定為Automatically assign addresses,但提示的訊息依舊為10.212.134.200-10.212.134.210

問題2.如在Soruce IP Pool或IP ranges裡的順序有差別嗎?

例如圖2中,sslvpnaddress在SSLVPN_TUNNEL_ADDR1下方,會先從SSLVPN_TUNNEL_ADDR1裡發完IP,再從sslvpnaddress發IP嗎?

你full-access和tunnel-access的Source IP Pools都有修正嗎?

我沒有用Specify custom IP ranges所以不清楚,但VPN網段建議切開,就不用跟內部DHCP尷尬把使用範圍切碎,還能方便從政策做存取控管

樓主有機會應留一下設備型號及使用的OS版本

在設定上,使用sslvpn是要產生另一個介面

Fortigate很習慣於用介面來做資安的分類與管理

因此登入頁面的方式(tunnel,web)決定了介面

有了介面就自然需要一個網段,就是Source Ip pool

以便之後的陸由與網路通訊

此時,它是屬於IP Address

接著,登入後會給個身分,它會需要IP

這時就是使用IP Range來做DHCP的發放

要會通,IP Range就應該在Source Ip pool的範圍內

以上是針對OS 6.0,在下對其SSLVPN設定的理解

不知是否能讓樓主明白設定觀念

歡迎各位先進及樓主予以指教