現地有兩數據機為M1(6固定IP) 和 M2(6固定IP)

70D WAN1接在M1上使用第一組IP,WAN2接在M2上使用第一組IP

配置是WAN1會優先上網,除非WAN1速度低於WAN2,才會有WAN2介入

所有USER都是使用70D上網,SSLVPN 已建好,現在遇到問題

測試1:

使用M1數據機另一PORT,接上ASUS無線路由器,使用第二組IP(模擬外網)

不經過70D,但同一台數據機出去,這種情況下SSLVPN都可連線

照理說固定IP給的數據機沒有做任何設定,應該互不相干才對,頂多中華電信的gateway是同一個

測試2:

使用M2數據機另一PORT,接上ASUS無線路由器,使用第二組IP(模擬外網)

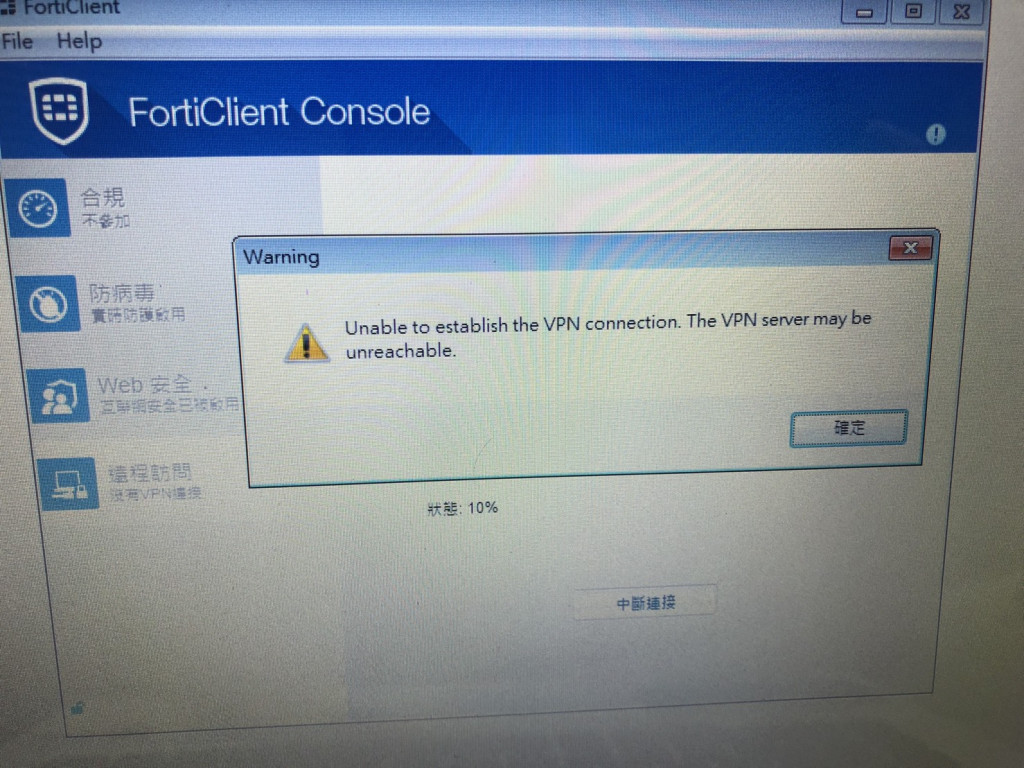

這種情況下SSLVPN無法連線,並會出現

forti unable to establish the vpn connection. the vpn server may be unreachable.

PS: IPV6有關閉了

都有重新檢查過各項設定,與教學無誤

請問可以還可以往哪一方面來檢查,這是麼問題?

wan1>>internal 有設定all禁止

wan2>>internal 有設定all禁止

ssl.root (SSL VPN interface)>>internal 有設定允許的帳號

ssl.root (SSL VPN interface)>>wan1 有設定允許的帳號

參考網頁

https://xdeath.tw/read.php?56

https://www.youtube.com/watch?v=IFqsfz6Bto0

先來講重點:

SSLVPN的連線測試,

照說連通建立的IP應該是同一個

如果測試1的M1能通

就表示測試2,需要能穿過M2通到M1的SSLVPN的IP

請先ping看看能不能通

如果不能通,可能原因就出在這

配置是WAN1會優先上網,除非WAN1速度低於WAN2,才會有WAN2介入

以上這個不太明白樓主的意思

通常雙WAN在5.2.x版,設定WAN路由用的是距離值而不是速度

如果是距離值不同,就一定會有個WAN連不到

需要啟用ECMP模式,改prioirty值

然後用政策路由指定流量走向

但是這樣被政策路由指定了

就有可能產生其他路徑去回不同路的問題

問題就是M1的IP沒通

應該是FW的問題

有請廠商工程師看過

他說我設定的都沒問題

他只建議我更新

但70D

最低更新是由5.2.9開始往上升級

5.2.4要直升5.2.9可能心臟要強一點

不過這台授權已經過期了

也無法下載版韌體

目前還在想辦法

配置是WAN1會優先上網,除非WAN1速度低於WAN2,才會有WAN2介入

這是一開始打太快,其實是設定為負載平衡,距離設定相同,依負載條配

不是速度低於WAN2才切換

明天再試試ECMP模式看看

樓主的升級程序為

5.2.4->5.2.6->5.2.9->5.2.11->5.2.13->5.4.10->5.6.9->5.6.11->6.0.10 總共要八次

在下會建議樓主:

還是全部Formate重設吧!

(逝者已矣,來者可追!)

至於在下判斷:

不能穿過M2通到M1的IP

範圍應該都在防火牆外面吧

所以484應該問問ISP(特別如果2條線都是同一家ISP)

為什麼經過你家電信機房就不通哩?

對於擁有兩條外線,又有使用政策路由的客戶

FortiOS 6.0.x 版以上的 SD-WAN 真的是好用

不但可以撤掉所有的政策路由

卻又可以保有比政策路由更簡單更進階的功能

套句某位Forti高手高手高高手的形容

...像極了愛情...

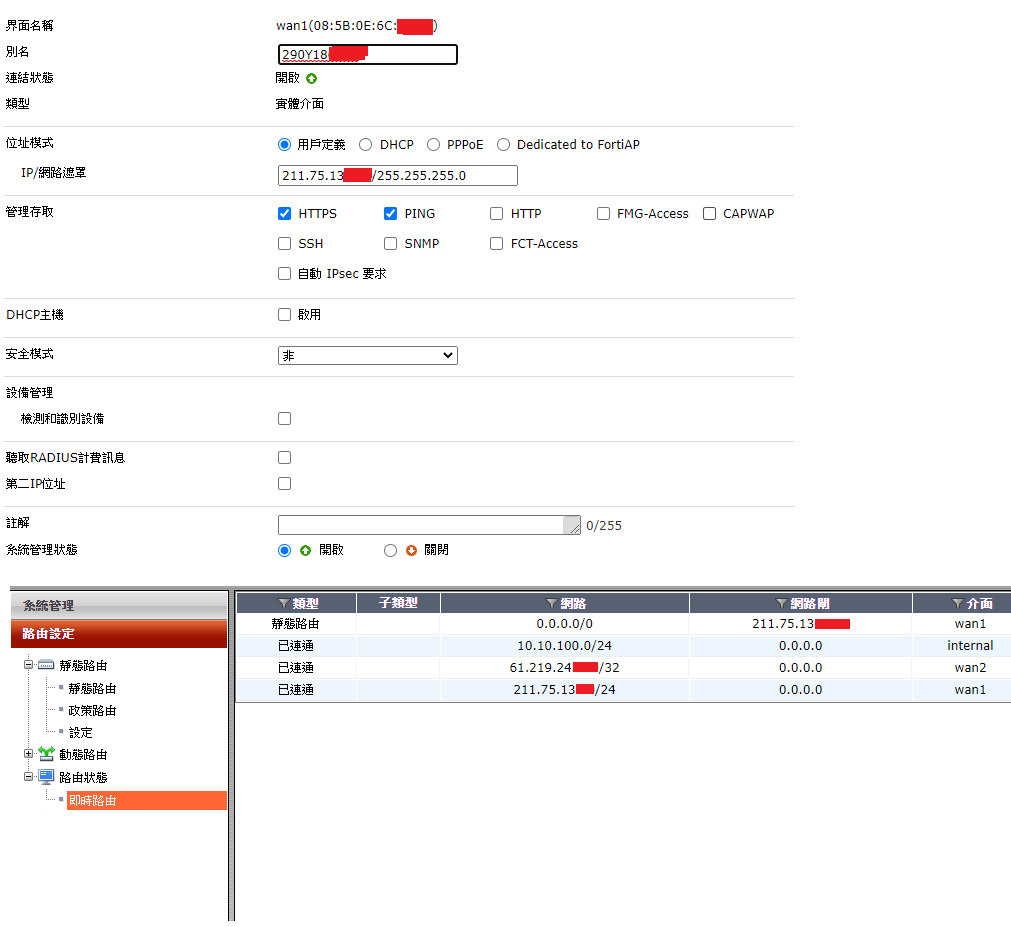

剛測試在M1上插一台筆電,直接在TCPIP設IP,關防火牆

可以在M2上面PING到,所以可能還是防火牆的問題

很怪已經讓WAN1優先了,卻還是PING不到

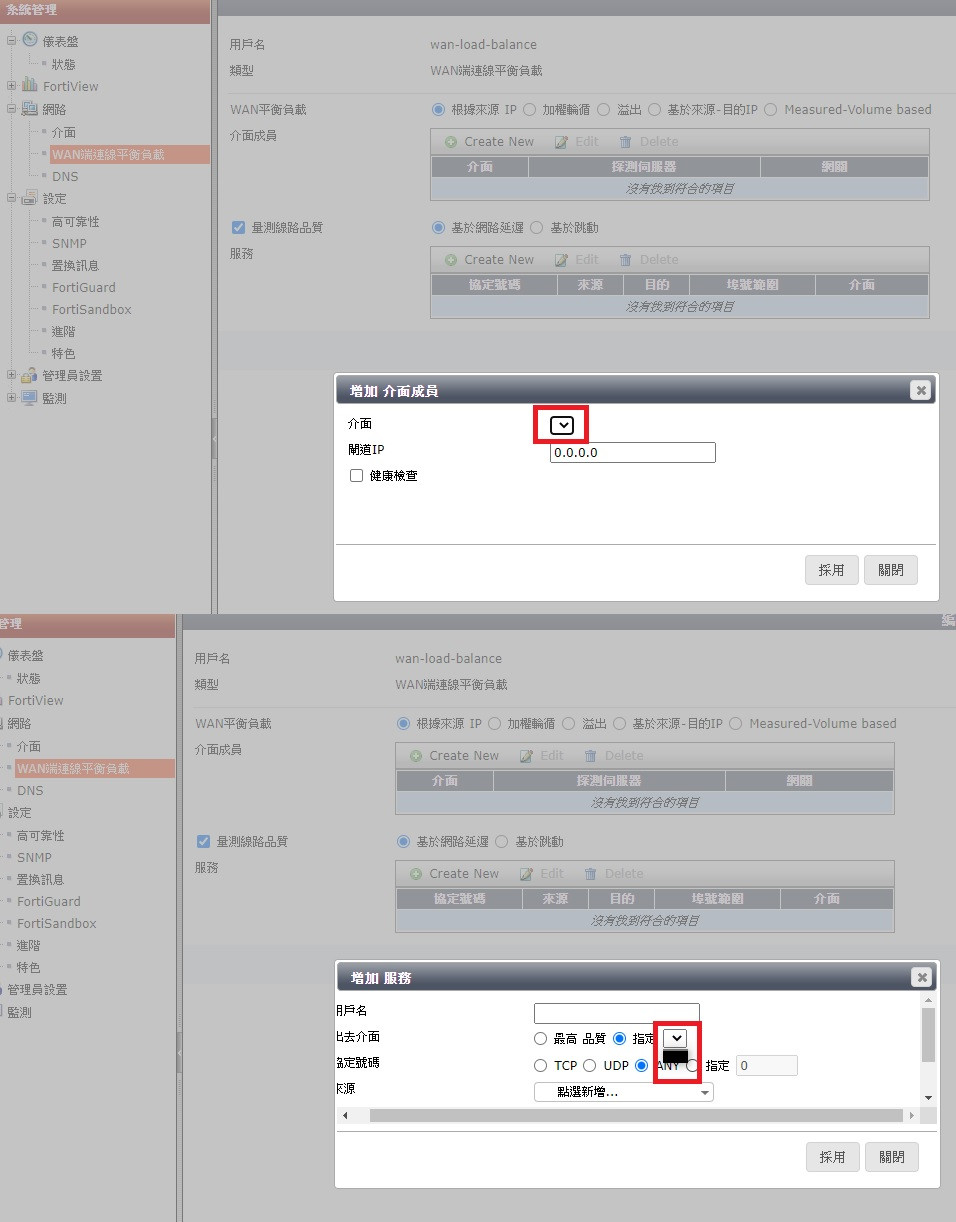

下圖發生很怪的情況,此處竟然沒有介面可選

按照樓主測試,可能還是在防火牆

那麼請教是否有使用政策路由

如果沒有使用政策路由,是否使用了線路輪詢分配

上述情形最好的辦法是改用OS6.0以後的SD-WAN

下策是:不然就要慢慢解路由問題

先把流量進與出所經的各界面都搞清楚

有使用政策路由,就是讓幾台主機走WAN2

升級可能是最後逼不得已才會做的選擇

查看主機內部相關資訊後

這台是2015建置好,授權只到2016的樣子

查看了網路上資訊

要買授權 會被追朔之前缺的部分

終於看到一些設定截圖

原來樓主用的是WLLB,也就是線路輪詢分配

在WLLB中兩條線已經被綁視為單一介面(所沒介面可選)

流量按設定是根據來源輪流分配給Wan1及Wan2

沒有辦法去指定進來的流量出去一定走哪條線

所以很容易會去回不同路徑

這是Fortigate早期的作法(非常不好用)

如果要打掉WLLB

(例如在OS5.2.4改為ECMP)

基本上防火牆等於要重設,是個大工程

要買授權 會被追朔之前缺的部分

據說一買次2年MA就不會被追朔

但是這台應該很老舊了,不划算

看看樓主跟廠商工程師關係好不好

給些技術服務費,讓機器直接在6.0.10重作

如果不能,要把某些進來的IP位址

強迫它改走SSLVPN對應的聯外端口

試試能不能解這個問題

請教一下 是否有辦法取消WLLB

僅需維持WAN1設定不被影響

WAN2相關設定會如何先不考慮

試著關閉WAN2,PING WIN2會變成

回復自 ......... 目的地主機無法連線

感覺像是有傳入防火牆,但防火牆沒回傳

又試著把WAN2關閉,PING WAN1還是顯示,要求等候逾時

真是詭異

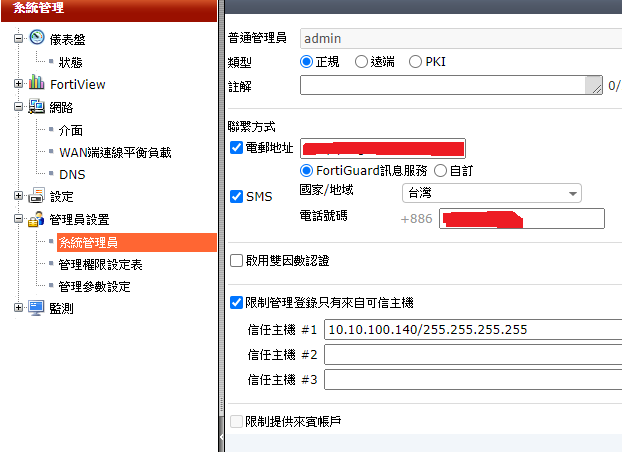

來回報一下,限制管理登錄只有來自可信主機→關閉此功能就可以連SSLVPN了,也PING的到WAN1了

另外想再問一下,如果想要用信用主機IP 有沒有什麼辦法可行?

目前先用token暫時用,但這有個致命缺點,換手機忘記移植的話就會悲劇

看來不在現場、沒有進入設備看清細節設定

會沒法切中要點做正確的解決方案,對此真是很抱歉

關於WLLB

可以試著把WAN2剔除在外

或許可以做一些改變,影響小

不然標準是要刪除所有跟WLLB有關的物件

當然,現在看來似乎也不再需要變動

至於,因為限制信任主機而不能連SSLVPN

這是件很奇怪的狀況(應該不至於擋SSLVPN)

建議樓主將SSLVPN通訊口改成其他如10443試試看

不然每台fortigate只提供兩個免費token

使用起來豈不是自我設限,很麻煩

有解決就好,感謝技術指點

config vpn ssl web protal

edit full-access

set host-check av

end

你該不會真的啟用HOST-CHECK了吧? [笑]