小弟最近有個LAB,但因為沒有實體Switch可以測試,所以上來請教各位前輩。

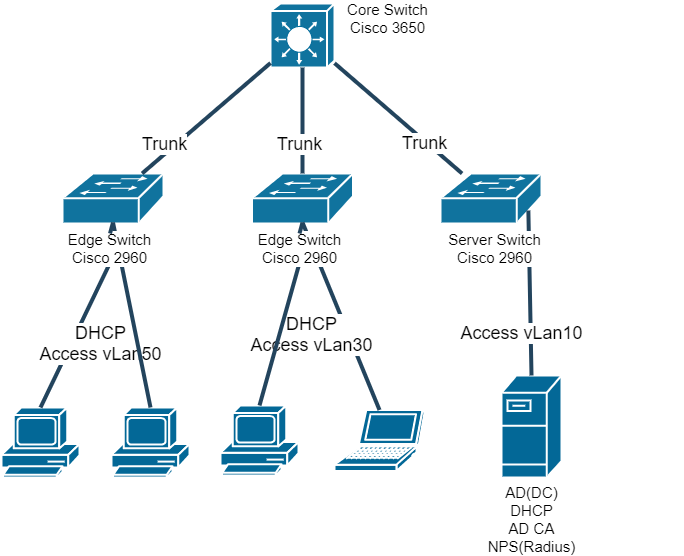

環境如圖:

想透過LAB實施當有不明人士拿電腦或筆電接上任一Edge Switch的Port時,會因為不是該網域的成員,所以沒辦法拿到憑證及802.1x的驗證,所以不派發IP的實驗。

想請問:

1、除了Core需要設定802.1X的驗證外,Edge Switch也需要嗎?

2、可以針對Edge Switch的Port 或 vLan設定嗎?實際上該怎麼設定呢?

麻煩前輩們給予指導…。

Core不需要設定802.1X, 除非你CORE也接USER

一般只有Edge Switch接口要設定802.1X

每只Edge Switch再作為一個RADIUS CLIENT去抓你AD NPS要驗證

不容易說明的說, 這是配合CLEARPASS使用的DEMO, 你看看吧.

https://higherlogicdownload.s3.amazonaws.com/HPE/MigratedAssets/Cisco%20Switch%20Setup%20with%20CPPM-v1.2.pdf

因為不是該網域的成員所以沒辦法通過802.1x的驗證不派發IP是可以的, 即使沒有CLEARPASS

但你要AD上啟用NPS, CLEARPASS有點就像是你的NPS, 但功能更多, 當然也要錢

1、Core不需要設定802.1X的驗證,是在Edge Switch上設定

2、可以參考 Cisco ISE Secure Wired Access Prescriptive Deployment Guide,這是用Cisco ISE當Radius Server

https://community.cisco.com/t5/security-documents/ise-secure-wired-access-prescriptive-deployment-guide/ta-p/3641515

感謝前輩的回覆,因為我不太清楚要用什麼方式可以防止網域外的人員亂接網路孔,然後又可以利用網域內的資源去達到想要的結果。

另外請問~ISE是3650裡面就有的模組嗎?

防止亂接網路孔也可以用現有設備的NAC功能,或是部屬專門的NAC。享用免費開源的NAC可以參考大神寫的文章:《開源網路存取控制系統:PacketFence》

https://ithelp.ithome.com.tw/articles/10217489?sc=pt

ISE是Cisco本家的產品,在這個情況下是用作NAC的功能(ISE的功能和授權不只如此,這裡只就NAC功能探討)。

無論是Cisco ISE、前面前輩分享的Clearpass、或是我提到的PacketFence,都是方便管理網路存取控制的NAC設備,除了802.1x驗證、派發IP,還有許多功能方便不同使用情況下的管理,不妨參考看看。

當然如果你的環境很簡單,不用考慮印表機、edge switch port 變換、不用考慮訪客等等情況,單用802.1x也是可以

收到!感謝前輩分享~因為剛才LAB又卡關,加入網域、裝了憑證、網卡設定802.1X驗證,但還是取不到IP~所以還要多花點時間學習~