機型:fortigate 60F

版本:v6.4.8 build1914 (GA)

抱歉才隔沒幾小時又在發問一次,這次想請教 SSL VPN 設定完之後遇到的問題。

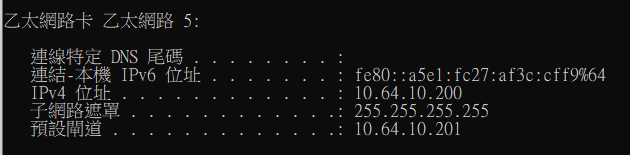

我連上VPN後 做ping 的時候發現 子網遮罩是255.255.255.255 這應該不正常吧?

請問是我哪裡做得不對嗎?

我是參考這位的設定方式↓

https://codychen.me/2019/11/fortigate-60d-ssl-vpn-%E8%A8%AD%E5%AE%9A/

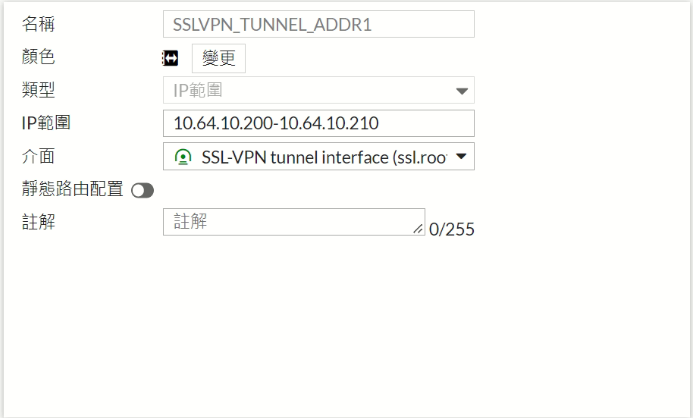

位置物件

政策

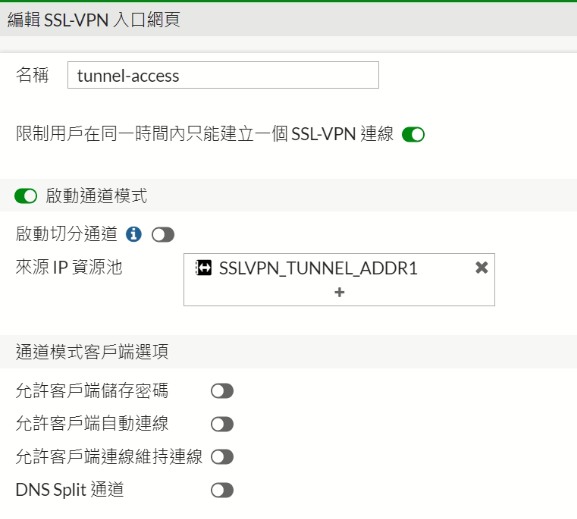

SSL-VPN 入口網頁

SSL-VPN 設定

再次請各位先進大老幫我看看,這狀況是不是我哪裡做得不對造成的,我前前後後看了好幾次仍然找不到問題點在哪裡...

公司部分是希望人在外面有需要用到公司資源時能夠透過VPN進公司內網。

補充一下:可以正常連上網路

問題一:

SSLVPN 不代表你在LAYER 2層面上接到公司, 它是LAYER 3的

所以SUBNET MASK /32 沒問題

問題二:

你FIREWALL POLICY是SSLVPN到WAN, 沒有到LAN

所以只有上網而沒有進公司內網(LAN)

你應該再加多一條POLICY SSLVPN -> LAN

NAT 在這新POLICY上 不建議啟用

問題三:

你真的太新手了, 很建議你找SI設定. 不然可能會留下不好的回憶喔 0.<

我連上VPN後 做ping 的時候發現 子網遮罩是255.255.255.255 這應該不正常吧?

255.255.255.255是正常的

想要存取內網資源需要設定SSLVPN到內網資源的政策

最後一張圖

DNS伺服器應該要選自訂然後填入公司的DNS IP

使用客戶端系統DNS的話輸入內部IP會找不到目的地

樓主可能誤會了SSL-VPN所謂自動分配地址的意思

其實並不是DHCP Server

而只是根據登入的用戶,臨時給一個IP而已(閒置後會斷)

要注意的是資安狀況

千萬不要以為用VPN是安全的

特別是登入公司內部,要更注意資安檢核

防毒防駭及應用程式管控不可少

避免外部直接威脅到內部

政策目前的離開介面是WAN所以目的地是all

如果離開介面是內網,務必要限制目的IP與service

可以評估採用"啟用切分通道"

這是另一種模式,可以不占用公司上網資源

但是又可進入公司內部,再研究看看嘍