純閒聊,各位不用太認真。

剛好在逛medium,秀出一篇文章叫做XSS in w3schools。

仔細看了一下想說有精彩的可以看了。

結果發現:

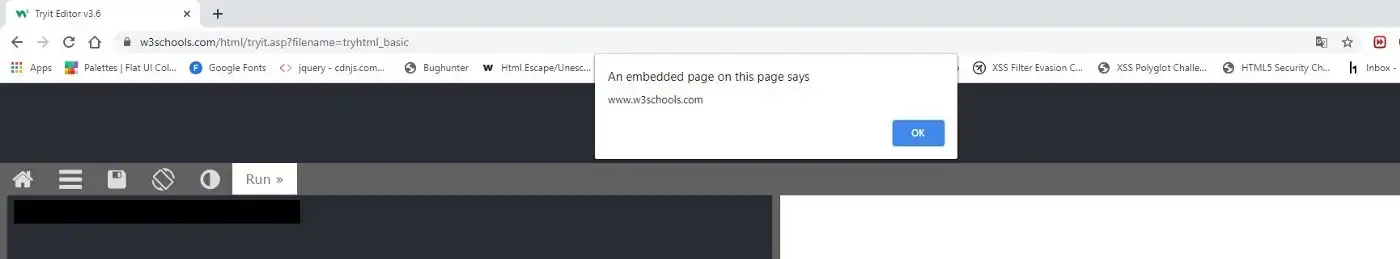

Payloads of the image 1 : <iframe onload=”javascript:alert(document.domain)”>

Payloads of the image 2 : <script>history.pushState(0,0,’/i/am/somewhere_else’);</script><iframe onload=”javascript:alert(document.domain)”>

他是在哪裡輸入的呢?是在w3s裡面的editor歐!!

喔!我的天...

他憤而公開在文章裡,說寄信給人家,人家不屌他....

我不是想要批評,純粹有趣的交流XDDD 這樣真的也是XSS嗎哈哈哈

有興趣的可以點上面文章連結看一下,很短。

不過照這樣,那我也能XSS codepen類似的一狗票網站了(?

純粹開玩笑不要認真,只是剛好最近想學習資安議題罷了!!

各位對這個厲害的「XSS」有沒有什麼看法!?

還是有人實務上有經驗可以分享呢~

想到最近也有看到一篇,幾年前有人說HackMD有XSS漏洞,後來官方也有接收pull request修復了。

我覺得這個就比較明顯一點,共筆網站本來就可以做程式碼的筆記,但用意並不包括執行程式

試想一個還算普遍的網域,使用者為了想看一篇筆記點進去,結果就被執行了作者寫的程式碼

這感覺不是使用者點進去的目的,也不是作者可以有權利做的事

醬子稱為XSS的例子感覺比較有意思(?

真要說的話,是可以算XSS沒錯。

但這對該網站而言,是不適用的。

畢竟它是真的要輸入去執行JS。本身的功能性就已經會觸發其漏洞的檢核性。

就如給你上一篇說的。它還是算是漏洞之一。

當然了,這還得看網站本身的功能性及特性。

也得看你站在什麼角度來看。

但並不能因為我這網站的功能就是這樣,而不能說它不是漏洞。

只能說這個漏洞是可以無視的而已。

那的確是XSS-vulnerable, w3school並沒有驗證上傳的圖片, 所以w3school改了.

而Syahri Ramadan說的是上傳一個內容為<iframe onload=”javascript:alert(document.domain)”>的圖片:

so I uploaded it because there is no feedback from that side (just for learning).

Payloads of the image 1 :<iframe onload=”javascript:alert(document.domain)”>