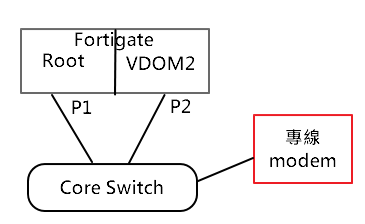

極簡架構如上圖.

CoreSwitch default route --> Fortigate root p1

Fortigate root default route --> wan 外網

某些流量不想走root這條線路出去,在不想動到CoreSwitch routing 的情況, 我想直接動Fortigate 就好.

所以我設了policy route, 來源ip 10.10.10.99 要登入線上office, forward 流量指向P1 interface,然後指定IP 是 VDOM2 的port p2 介面IP.

另外不知道需不需要, 我就設了一筆policy 介面 lan to lan , 來源10.10.10.99 . 目的地 all.

可是這樣子 在 policy route 那邊看觸發的數字一直沒漲.

從forward 來看, 10.10.10.99 的流量還是走原本的 fortigate root 的wan 出外網....

請問我設定這樣為何不能運行?

真的很好奇是哪家SI設計出這個架構的

希望能讓大家聞香一下

我路由觀念比較差

只想到流量路由需要有來也有回

你好像只設去的沒設回的

會不會覺得我說的也很迷茫(觀落陰)

這樣不就去回不同路徑

Fortigate 要開 asymmetric

If a FortiGate recognizes the response packets, but not the requests, it blocks the packets as invalid. Also, if a FortiGate recognizes the same packets repeated on multiple interfaces, it blocks the session as a potential attack. This is asymmetric routing.

一開始就開了asymmetric. ![]()

事實上我很傻眼. 沒修改隔天再連一切正常....???

Policy route 應該下在 Core Router上,這架構真是.......

我指的有些流量是指O365 word,excel,ppt,sharepoint,onedrive,outlook等等.

先不說因為我家的Core 因為OS太舊,用不了Policy route.

就算能設, 這些routing 實在太多,感覺設到core不太好. 參考到MS官網提到的端點訊息,有些wildcard都不曉得如何處理.

只能交給有internet database 的fortigate 了.

目前第二條線還在測試, 不方便更改位置.

要是正式上線, 我會選擇接在fortigate root 上面一個port,這樣就不用亂繞。

但是現在在不變動的情況,我想測試也只能這樣玩看看,但是失敗了,所以跟大家求教~

通常啦

架構應該是WAN-Fortigate-Switch

Fortigate直接決定進出規則,也不容易出錯...