安安各位先進

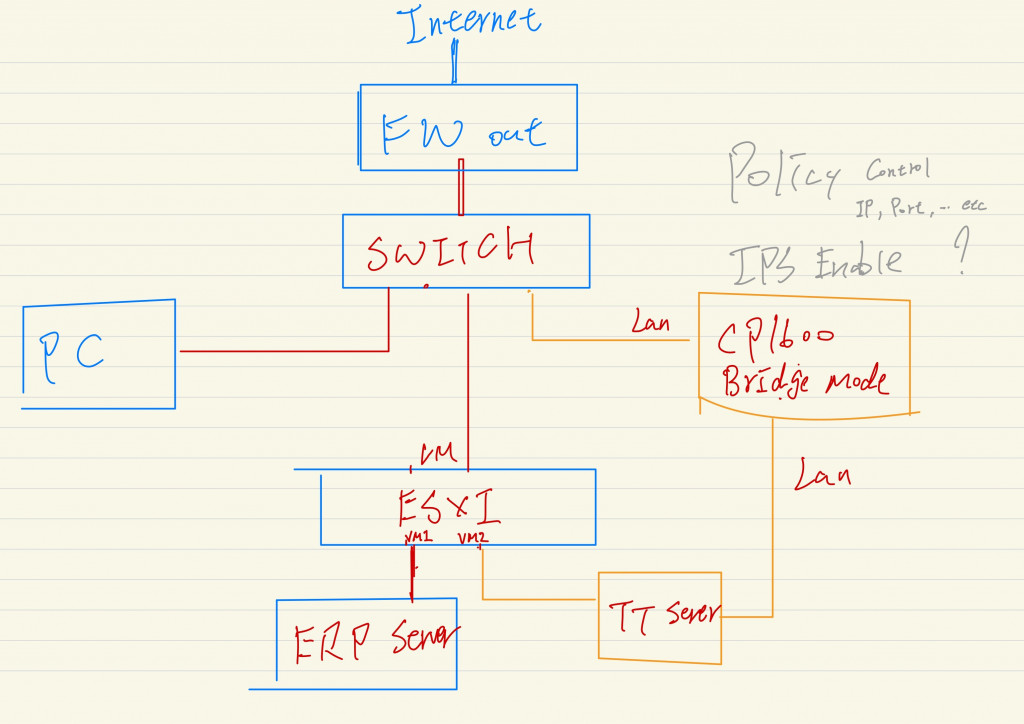

我收到了一個需求,目前的網路架構包括一個外部防火牆、核心交換器、LAN DHCP以及各種設備,如個人電腦、ESXi伺服器和其他伺服器。 在進行漏洞掃描時,發現了內部伺服器上的某些連接埠可能成為攻擊目標。

為了增強安全性和合規性,我考慮在網路中新增一個SMB CheckPoint防火牆,並啟用IPS功能,而不會幹擾現有的網路架構。 我考慮使用CP的橋接模式來實現這個目標,但我有一些問題。

在我提出的架構中,我計劃將ESXi和有問題的伺服器納入橋接模式的設定。 是否可以使用這個CheckPoint防火牆來控制流量規則? 例如,我是否可以設定規則來限制特定IP流量通過這個配置?

我的想法是透過CP的Bridge 去透,在ESXI上開一個Vswitch拉實體線到CP上,應該兩條網路線就行。

可是目前客戶在使用兩台ESXI, 但協助夥伴 說這樣流量會不足

說這樣流量會不足

但原廠卻建議我要在上面多加一台Switch ? 我一直思考不了這樣的用意, 網段不是都一樣嗎?

這樣真的會減少流量?

這個架構要各個VM與黃色LAN不同網段哦

要不然會LOOP

其實你的架構圖不易理解

因為沒有標示意IP

況且在下認為沒必要分很多路徑

直接在VM設備前放一台CP1600不行嗎

他的IPS有3.5G

你們外部總流量有超過嗎?

其他靠來源目的做防火牆政策就好了

早安感謝回應

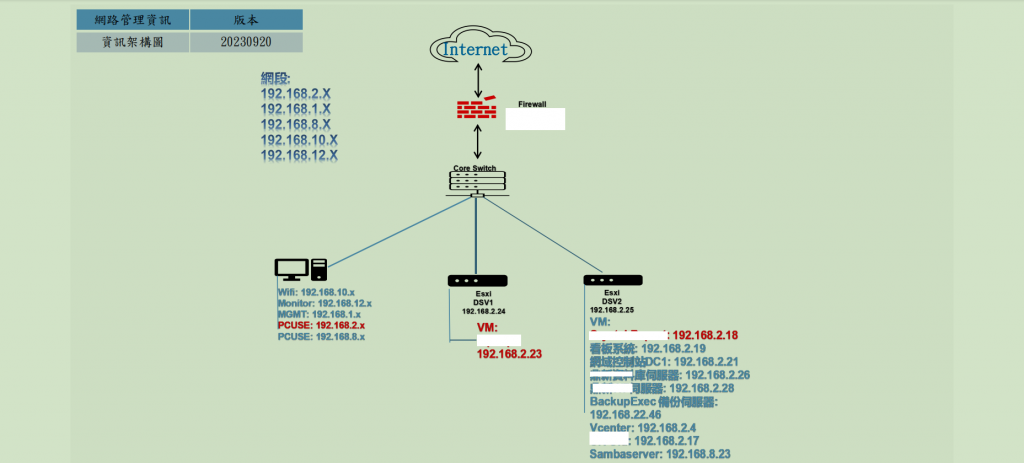

因為其實客戶還尚未給我IP 網路架構圖, 沒錯最簡單的確實是您說在VM前面擺一台, 因為客戶環境是2台 ESXI 大概有20台的虛擬機。

原廠提到這樣流量會不足, 才會需要另外的Switch,

我昨天試著用虛擬機玩了一下, 犯了一個蠢, 我原先認知的透通模式。

假定我使用CP1600 於Lan1 設定成網際網路, 假設透過公司取得DCHP - 192.168.2.99, 那我剩下如果我要將Lan port 2.3.4 都包成一個份br

那我2.3.4 網段需要改嗎?

因為會想要做透通就是不希望更改原先網路架構, 做內網防火牆..

如果要改IP程式甚麼都就會是一個大工程了..

因為各家防火牆bridge底層運作模式不同

按你說的原廠提到這樣流量會不足

看來應該是packet forwarding而不是Proxy ARP

同時網路又是CPU處理,而不是加速晶片

他怕20台在上面交換,防火牆扛不住

所以才叫你用台switch接

如果你是乙方,應該問一下原廠或代理商確實的解法該如何

照理說應該不會需要IP層的變動才是

如果沒有很好的解決方式

也可以改用加速晶片支持的防火牆

不過按照你這個方案

你其實需要的應該是WAF

抱歉哥, 其實我也明白WAF 也是一個好解法,

但就我使用過, CP 的WAF 不是很好用, 設定也很麻煩

常常一開WAF 就發生不該擋的也被擋, 較要花很多時間去處理

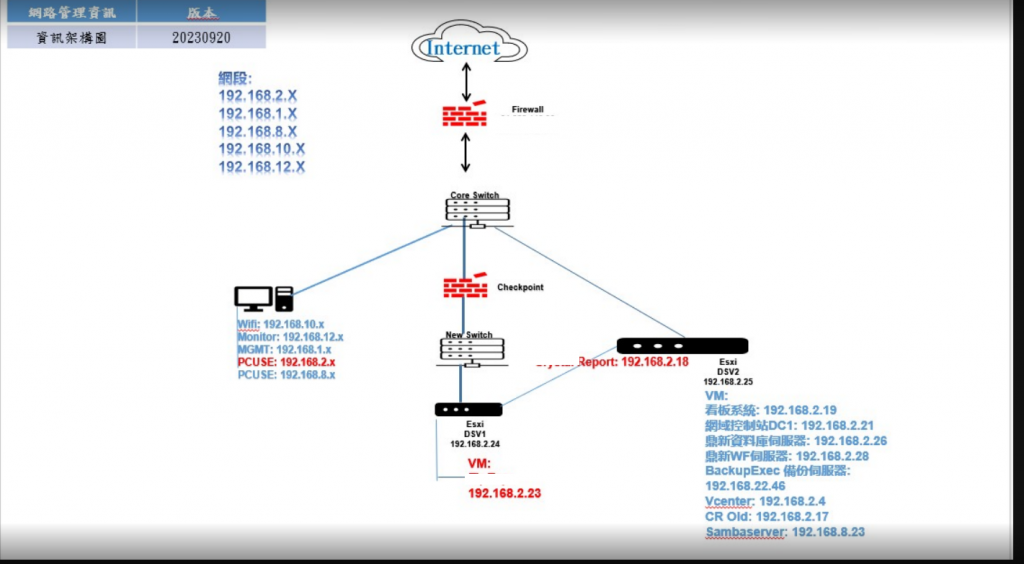

我今天畫了一個很粗略的架構圖, 針對192.168.2.x 紅色這兩台要掛在這台1600的下面, 那大哥建議這種架構要掛Switch 要掛在哪邊?

如果沒猜錯,你原本匯集三條線的點預計是CP1600

然後VM有各不同網段的主機都會到CORE switch路由吧

怪不得要買台switch,他沒說清楚是L3 Switch

你如果不是很在意內網防護

其實就不用再買防火牆了

如果在意,L3應該取代CP1600位置

然後CP應該夾在Core跟L3中間

建議你再跟原廠確認看看

CP我印象中服務還不錯的

是的阿, 但我們試過把CP夾在Core switch 跟防火牆中間

完蛋流量爆炸, 稱不太住。

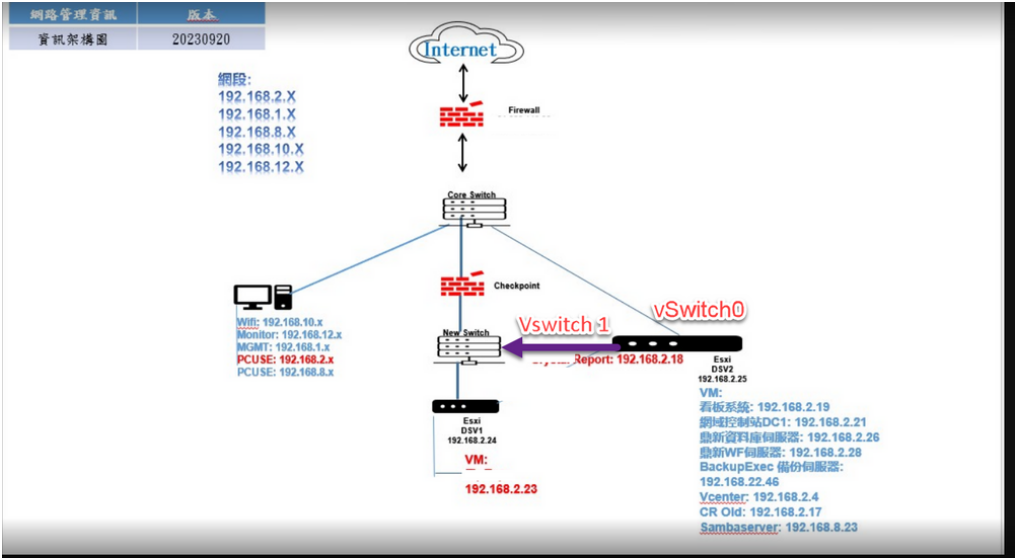

所以問過原廠才知道, 他的Bridge 只能一進一出, 我以一直會錯意CP可以有Switch 功能, 所以架構上會變成在Core Switch 後面再補一台Switch, 然後把CP夾在中間, 再把我兩台ESXI去接Switch。

這樣就可以了?

CP夾在Core switch 跟防火牆中間

如果沒有爆炸,那何必用原來防火牆呢

一定撐不住的

按照你這張圖

你難道不怕LOOP? 不怕路由去回不同路徑?

我最直白地說

你需要的是兩對一進一出的接口

但原廠希望你分別買兩台

你可以這樣問他

CP1600上能不能切出兩台防火牆

各自用bridge模式,各搞一對一進一出的埠

然後分別對兩台VM主機

這樣就有解了

感謝回應。

其實我也不太理解原廠後端加Switch 的用途,照他這樣敘述一進一出。

那意思就是假設防火牆16個阜, 一進一出做Bridge只能用兩個Port.

Lan1 connect core switch / Lan2 connect NewSwitch

兩個ESXI 去接上NewSwitch, 這樣還會loop嗎?

像如果我在DSV2上面切vSwitch 一孔接Core Switch 一孔接新的

這樣是可行的嗎?

要看你Gateway設在哪裡

如果防火牆發現過去的跟回來的路徑不同的話

應該會不能通哦

話說,如你是擔心內網訪問VM有漏洞的話

應該是在VM前各放一個防火牆

(或是把VM都移到原來防火牆的旁邊-做DMZ)

至於怎樣可以用一台CP1600就做到

最好是跟原廠溝通清楚比較好

以免日後遇到不可預期的狀況