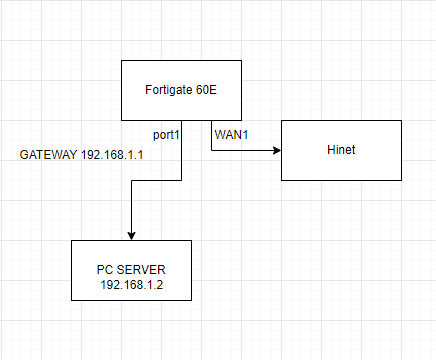

先描述一下,我是用FortiGate60E的機型FortiOS v5.6.0,設定是WAN1連接HIENT小烏龜,之後開PPPOE連線,LAN部份則是直接用原預設internal設定為192.168.1.1/255.255.255.0

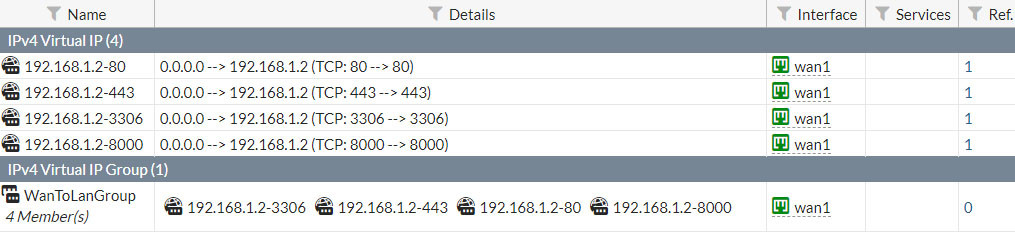

之後進行VirtualIP設置,目的是讓外網能夠連到內網192.168.1.2這台服務器,再透過policy設置內對外跟外對內限制,但怎麼設都沒辦法順利轉發成功,我把目前硬體實體接法畫在底下小圖中:

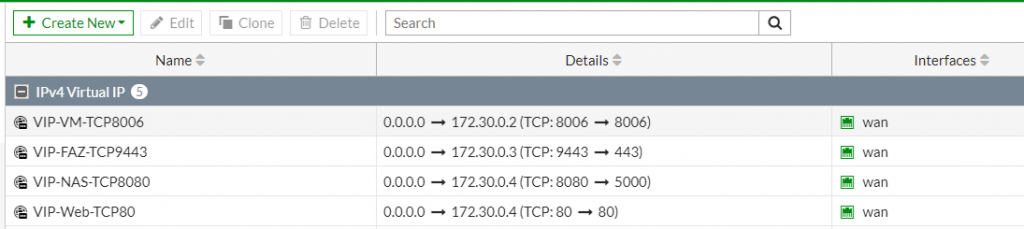

Virtual IP則是包成群組

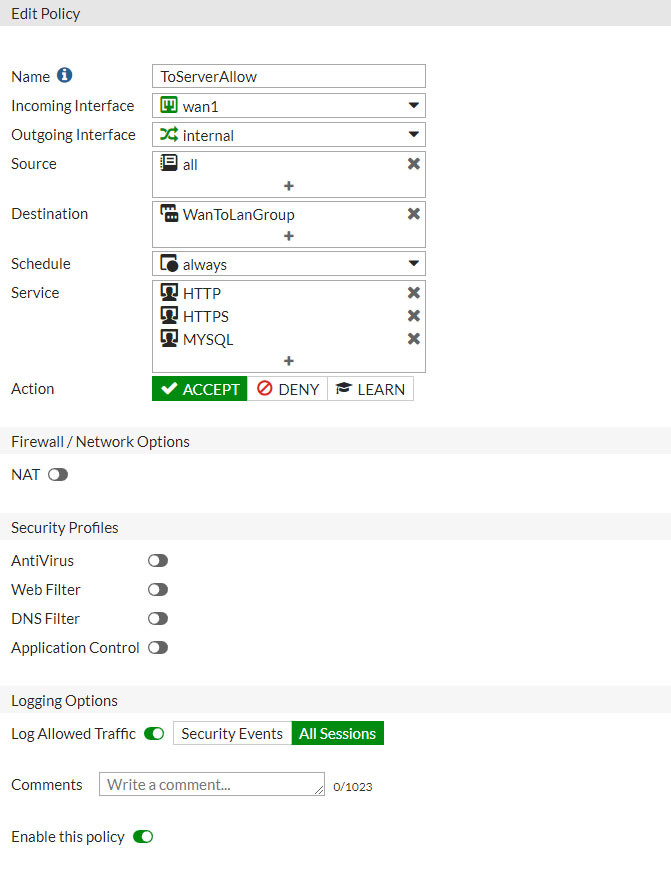

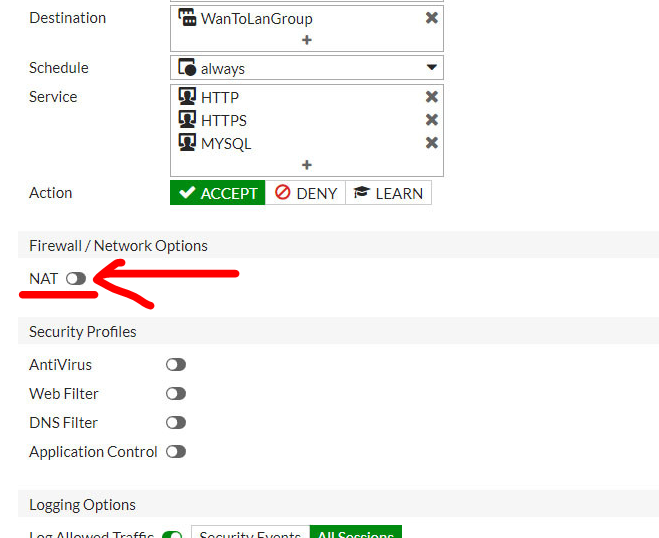

之後再設定到Policy畫面如下:

不曉得哪邊出錯,還請大大們指點,感謝~~

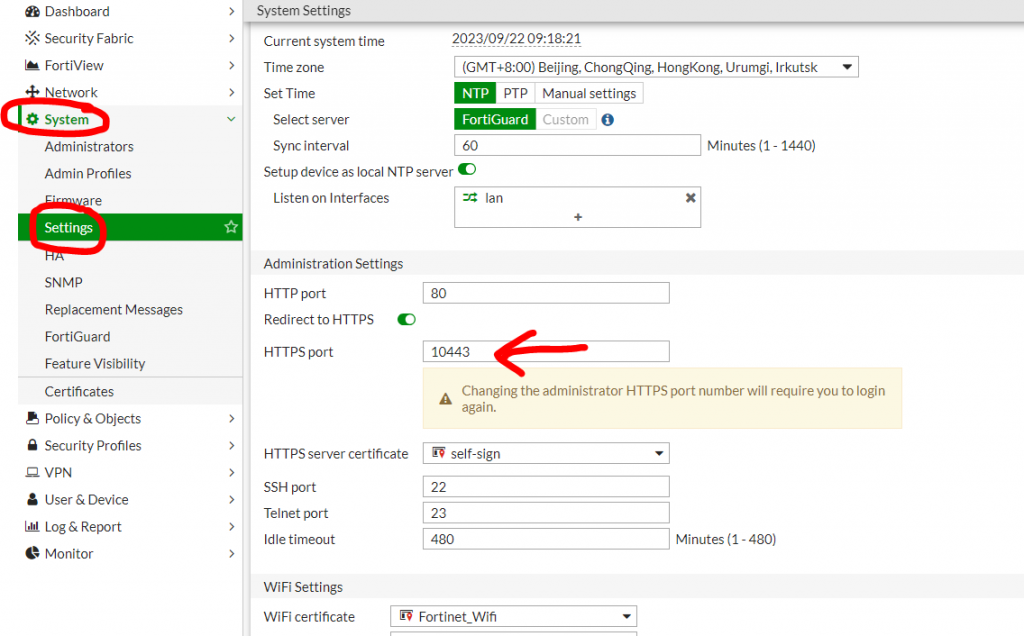

你好, 首先, 先不說VIP, 來個最基本的測試

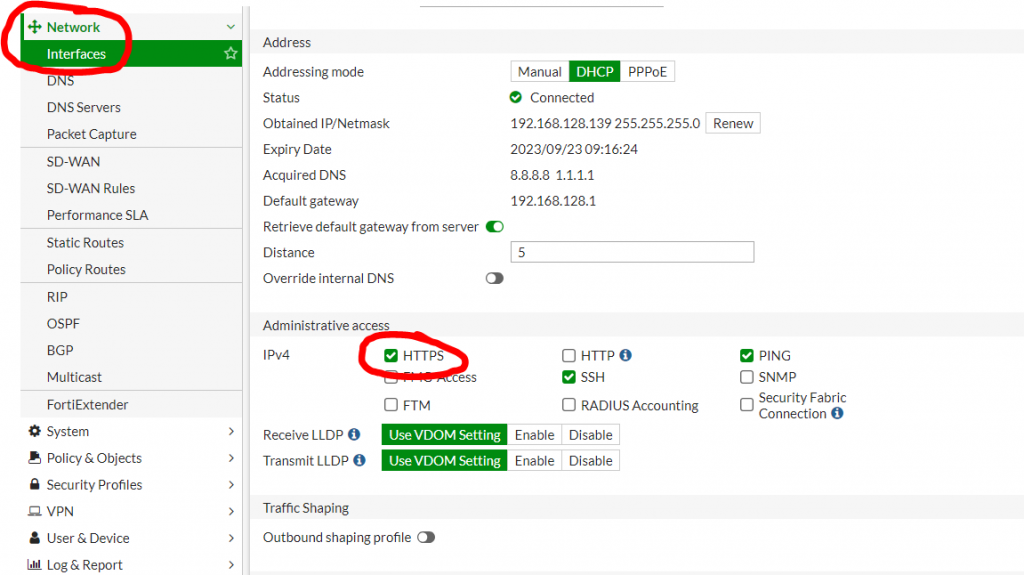

你在WAN1口啟用HTTPS ACCESS, HTTPS ADMIN口改成10443

再在你手機 SIM 的 5G/4G網 試試 https://WAN1 IP:10443

能不能看到防火牆的登入畫面

如果成功能抓, 證明你防火牆沒在NAT之後, 可以繼續

如果沒能抓, 猜你是NAT之後. 得在上層ROUTER設定DMZ指向你WAN的IP

能抓之後, 你現在VIP的設定看是沒問題

VIP的WAN口設0.0.0.0是沒問題的.

對FORTIGATE有基本認知的工程師都知道

在一些WAN IP會改變的環境下

比如PPPOE, DHCP

你VIP OBJECT難道ISP每變一次WAN IP, 你又去改一次?

0.0.0.0的意義在於自動跟隨指定WAN口的IP

所以VIP OBJECT的INTERFACE有點撰WAN1就可以了

老子家的SERVER就是PPPOE的, 就是0.0.0.0的

如果還是不通, POLIC中的NAT可以啟用一下試試

可能是你WINDOWS防火牆把TRAFFIC擋了

啟用POLIC中NAT的功能可以把源IP改成192.168.1.1身份

再去抓你SERVER, 如果這樣能通, 就是WINDOWS防火牆問題了

Virtual IP的A to B

A是外部IP (WAN1)

B是內部IP (LAN)

0.0.0.0不是一個有效的Public IP也不是WAN1涵蓋到的IP所以不管怎樣都不會轉成功的

然後Source不要ALL,Security Profiles要設,不能只是限Port

公開主機全球裸奔不是一件很好的事情,不到半天就會有惡意IP來敲門試看看漏洞了

不過60E還在用5.6.0也太舊了,Forti一些重大漏洞已經被駭客開採利用了