各位大大

小弟公司有一個Web-bsae的系統,限制只能由辦公室的IP才能前往,因為想同事在緊急時候,在辦公室外也能前往該系統,故我嘗試架設Fortigate的SSLVPN,讓同事可以由遠端接駁到辦公室,再使用這個系統。(FortiClent + Tunnel Mode + FortiToken)

架設SSLVPN後測試,我可以連接到辦公室,但是我不能連接到那Web-bsae的系統,我檢查我的上網IP,仍然是Local的IP,不是辦公室的IP。

請問我是不是要在Firewall內再加Routing,還是SSLVPN設定問題或不支援這模式,要轉為IPSec+L2TP呢?

謝謝

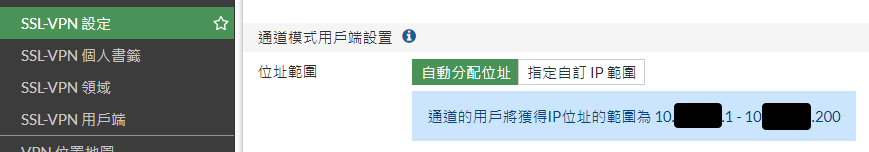

你SSLVPN 應該有發放另一個 SSLVPN 用的 IP 網段,Fortigate 預設是 10.90.90.X 這段。

所以,如果你是在 Web 服務有鎖定來源,那 SSLVPN 這一個IP,當然就連不到 Web.你要把SSLVPN的網段,加到可以連線到 Web 上。

你可以試一下連到 Web 同一段的其他 IP,可否正常連線(比如Ping、RDP等服務)

另一種變型的解法,是你可以把 SSLVPN ->LAN ,勾選NAT,讓 SSLVPN 連回公司,IP被改為 Fortigate 的LAN IP.

這樣是用"騙"的方式,讓SSLVPN 連到Web(因為SSLVPN來源IP被換成FW LAN IP)

以上說明,是基於SSLVPN&Policy 的設定都正確的狀況下,如果 Policy 或Routing 上,有其他設定,就要視你環境來修改。

FortiClient 會在電腦上建立一張新網卡,要看這個才是你拿到的VPN IP

VPN IP 是在SSLVPN設定中指定

您可以在"日誌與報表"中的"轉發流量"中過濾 VPN IP Range來查詢VPN User的使用紀錄。

看看有沒有連線失敗或者是拒絕(Policy問題)的Log

樓主問題主要出現在觀念上

對於ssl.root的掌握還不夠

最好尋求SI協助

提問中因為相當多的不清楚

比如說OS的版本

SSLVPN的設定

政策的設定

均付之闕如

這樣真的不好幫忙

順帶一提

通常設sslvpn很少會遇到要設路由

因為它是介面相通

請參閱台灣官方教學影片

https://www.youtube.com/watch?v=TbSOw30MrqA

首先您要確認一下您們公司內部的Web-bsae的系統,是怎麼限制只有公司的IP可以連入。

是透過Firewall來作?還是透過IIS/Apache等架站軟體來作?

若是在架站軟體作限制,您必須要增加防火牆派發的SSLVPN網段。

若是在防火牆作限制,您則需要檢查VPN設定及存取Web-bsae系統的相關Policy。

FortiClent + Tunnel Mode + FortiToken

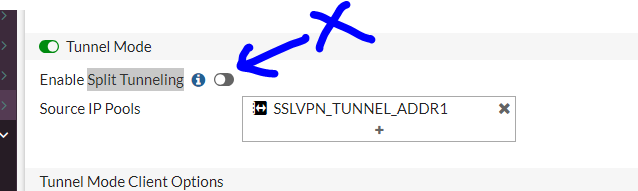

Tunnel Mode 要改成用FULL ACCESS的

FULL ACCESS 的Split Tunneling要停用

最後FIREWALL POLICY,

Source:SSL

Destination:WAN+LAN

Service: Any 吧, 不管你死活了

Action: NAT + ALLOW