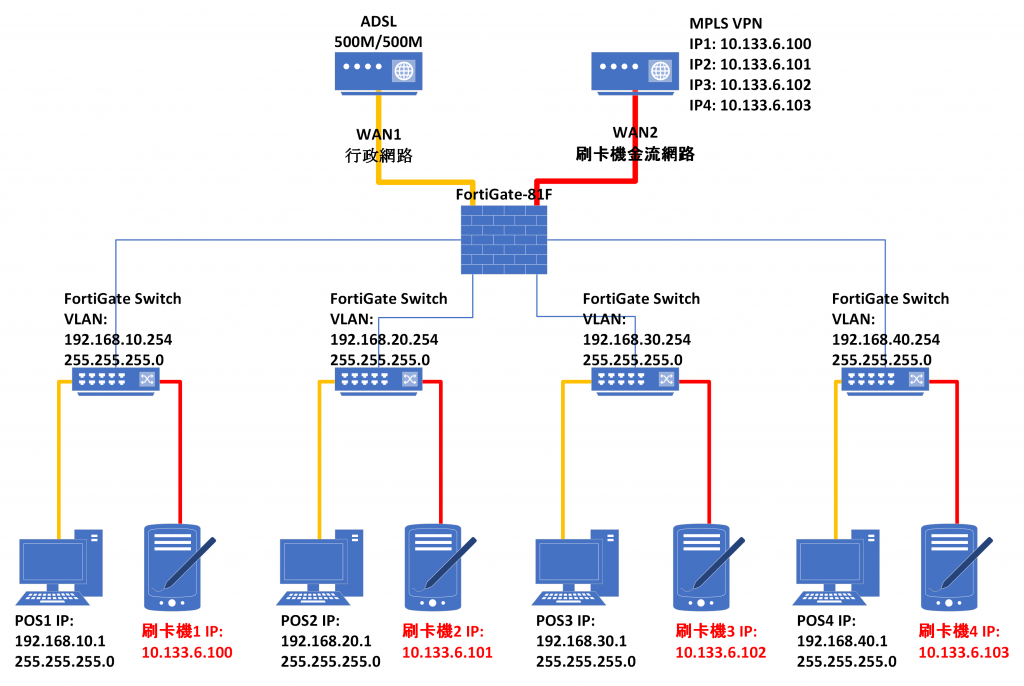

各位大神好,有關於Fortigate FG-81F防火牆雙WAN設定問題想請教:

不打掉重用 SD-WAN 的話,設政策路由也是可以。

內對外:

先設定讓內網都能互通

進入介面 lan

離開介面 空 (不套用政策路由)

來源 192.168.0.0/16

目的 192.168.0.0/16

閘道 0.0.0.0

設定刷卡機只能從wan2出去

進入介面 lan

離開介面 wan2

來源 刷卡機IP

目的 0.0.0.0/0

閘道 wan2 gateway

再設定其他lan可以wan1上網

進入介面 lan

離開介面 wan1

來源 192.168.0.0/16

目的 0.0.0.0/0

閘道 wan1 gateway (pppoe 0.0.0.0)

刷卡機再設policy和對應的wan2 IP資源池。

外對內:

就是你設定的VIP,再設定policy就可以了。

將MPLS VPN配的四組IP指定給四台刷卡機?

用第6點

建議用SD-WAN,取代政策路由

設定很簡單,來源IP指定出去的介面即可

可以上網找資料,或如下方建議

公司MIS不可能樣樣精通

建議找銷售的SI公司來實施技術設定與維護

當然有些SI公司售後即不理

也可能是貴公司未提供相等的技術費用

這些在採購設備時就該先做好評估

其實,Fortigate的SD-WAN設定並不困難

只是有些FGT相關知識需要具備

這裡有些大神或許會多給一些指點

不過建議要不自己K手冊(學到就自己的)

要不就讓公司花錢省功夫(可指定達到預期效果)

先等等-.- 別急搞SDWAN/POLICY ROUTE.

你MPLS VPN是真有能接上互聯網能力的ISP線路? 還是單純只給幾個地方內網互通的專線?

您的目標是將四台刷卡機(內部私有 IP)分別對應到四個由 MPLS VPN 提供的固定 IP(10.133.6.100 ~ 10.103.6.103)。這需要處理兩個方向的流量:

10.133.6.100 這類的公開 IP。防火牆需要將這個請求正確地轉發到內部的刷卡機(例如 192.168.10.x)。這部分就由 Virtual IP (VIP) 來完成。10.133.6.100),而不是防火牆 WAN2 介面的主要 IP。這部分需要透過 防火牆策略中的 SNAT 並搭配 IP Pool 來實現。在回答設定步驟前,先釐清這個問題:

sd-wan 虛擬介面,防火牆策略的設定會更為一致和簡潔。結論: 鑑於您的版本是 v7.4.3,強烈建議使用 SD-WAN 來引導流量。

假設四台刷卡機的內部 IP 如下(請根據您的實際情況修改):

192.168.10.100

192.168.20.100

192.168.30.100

192.168.40.100

為了方便管理,先為每台刷卡機的內部 IP 建立位址物件。

POS_Card_Machine_1

192.168.10.100/32

為四個 MPLS VPN IP 分別建立 IP Pool,確保刷卡機出去時能對應到正確的來源 IP。

IPP_Card_Machine_1

10.133.6.100 - 10.133.6.100

10.133.6.100 到 10.133.6.103 四個 IP 分別建立 IP Pool。這是您提到的部分,設定完全正確。

VIP_Card_Machine_1

wan2 (MPLS VPN 所在的介面)10.133.6.100

192.168.10.100 (刷卡機1的內部IP)SD-WAN Members 中,確認 wan1 (ADSL) 和 wan2 (MPLS) 都已加入。wan2 的狀態,例如 PING wan2 的閘道器。wan2。Card_Machine_1_to_WAN2

POS_Card_Machine_1 (步驟1建立的物件)all

wan2

wan2。您需要為每台刷卡機建立兩條策略:一條 Inbound,一條 Outbound。

策略 1:刷卡機 Outbound 流量 (刷卡機 -> WAN2)

Card_Machine_1_OUT

VLAN10 的介面sd-wan (虛擬介面)POS_Card_Machine_1 (步驟1建立的物件)all (如果知道銀行主機位址,可設得更精確)ALL (或刷卡機所需的特定服務埠)Enable

Use Dynamic IP Pool

IPP_Card_Machine_1 (步驟2建立的IP Pool)策略 2:刷卡機 Inbound 流量 (WAN2 -> 刷卡機)

Card_Machine_1_IN

wan2

VLAN10 的介面all (如果知道銀行主機位址,可設得更精確以策安全)VIP_Card_Machine_1 (步驟3建立的VIP物件)ALL (或刷卡機所需的特定服務埠)Disable (因為 VIP 物件本身就在做 DNAT,這裡不需再做 SNAT)您提出的 VIP 方案是正確的,但它只解決了 Inbound 的一半問題。完整的解決方案如下:

wan2)。sd-wan 介面送出,並啟用 NAT 套用對應的 IP Pool。wan2、目的地為 VIP 的流量進入到對應的刷卡機,並關閉 NAT。這個架構是最完整、最符合 Fortinet 現代韌體設計邏輯的作法,不僅能達成您的需求,也保有未來管理與監控的彈性。

這個AI回答的真不錯

好奇是哪一種?哪一版?來解的這麼詳細

POLICY ROUTE, SDWAN , 策略 2 , VIP 等等已經開始有AI誤區了

政策路由的確是比較傳統的作法,旦有一定程度的健康檢查機制

https://docs.fortinet.com/document/fortigate/7.0.0/new-features/81096/enable-or-disable-updating-policy-routes-when-link-health-monitor-fails-7-0-1

再來因為他MPLS是不能上網, 實在沒有放到SDWAN的必要

除非是多個MPLS ROUTER又沒有BGP/OSPF機制又想要最佳路線

再說用了都應該用新的SDWAN ZONE, 而不是放入本來的上網SDWAN ZONE

策略 1 提到

Outgoing Interface: sd-wan

策略 2 反而用

Incoming Interface: wan2

也是技巧上不太方便檢閱, 策略 2 用新的 sd-wan ZONE就比較好管理了

Inbound VIP 在設定成 MIP 情況下

有關的LAN IP出口到指定MIP對應WAN 口時候

其實是會自動用那個MIP的WAN IP來作為SOURCE IP的

沒有故意去使用IP POOL的必要.

用了IP POOL會有其他不必要的問題

這個AI回答的專業上有待改善, 也不先問客戶那個MPLS能否上網

iT邦應該是專業IT同工互相幫忙的地方

單純用AI回答問題而不多加驗證可不是好事

認同互助幫忙,現在充斥AI回答也沒驗證思路對不對...