上篇我們講到在AWS Console 裡面如何建立role以及Policy,今天我們來看如何啟用MFA、使用IAM Analyzer

如何啟用MFA?

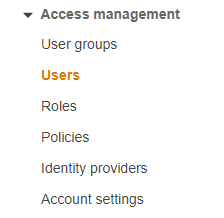

1.IAM旁邊列表點user

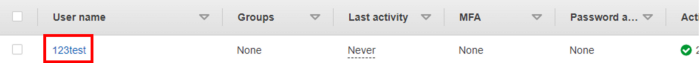

2.點擊你想設定的user

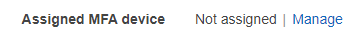

3.畫面中間標籤列選擇Security Credentials

4.Assign MFA device按Manage

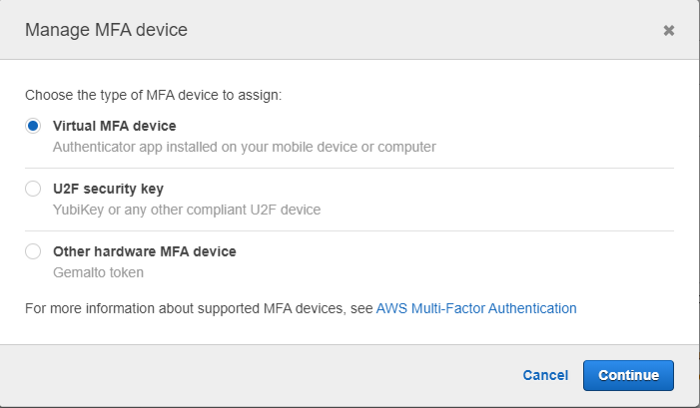

5.MFA選項可選擇虛擬MFA裝置、U2F security key或是實體的MFA驗證裝置,這裡選擇虛擬MFA裝置為例

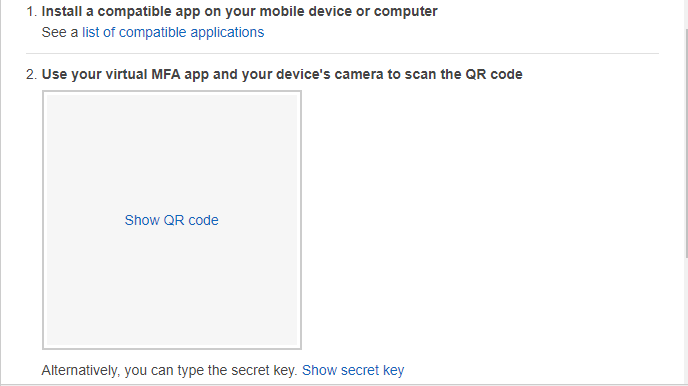

6.在您的智慧型手機下載驗證碼產生器,如Google Authenticator、Microsoft Authenticator等APP。按下show QR code,並使用APP裡面的掃瞄功能掃描 QR code。之後再輸入兩組MFA code,MFA code由兩組6位數的數字所組成

完成之後該使用者在下次登入時,透過原有方式登入後,需輸入一組MFA的驗證碼,來驗證是否是您本人登入。

什麼是IAM Access Analyzer?

IAM Analyzer是透過邏輯推論的方式來找出非經你允許而能夠存取你帳號資源,如S3,的來源。IAM Analyzer會列出每筆找出的結果,你可以去判斷這些來源是否是安全的。

如何使用IAM Access Analyzer?

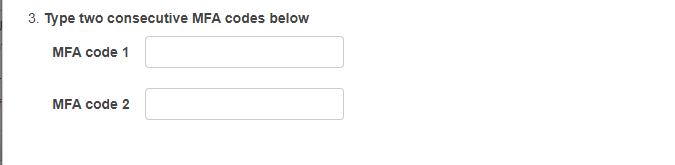

1.點選右邊選單Analyzer

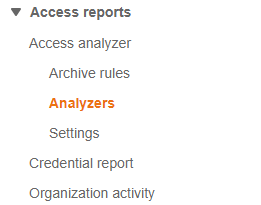

2.按Create analyzer

3.這步可以下tag,下完按Create analyzer

4.建完之後你需要給Analyzer一個AWSServiceRoleForAccessAnalyzer的 Service-link role,他才能去分析你想要找出的目標

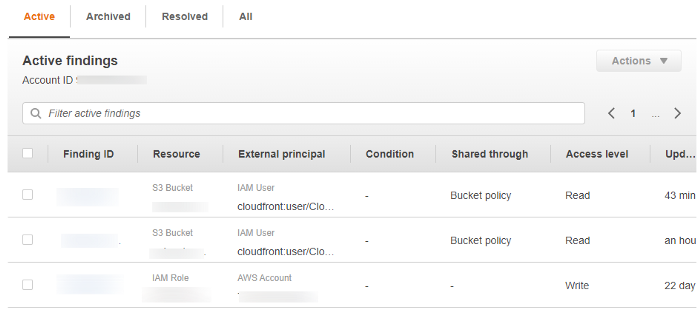

5.分析時間大概要花30分鐘,他將會逐條列出結果

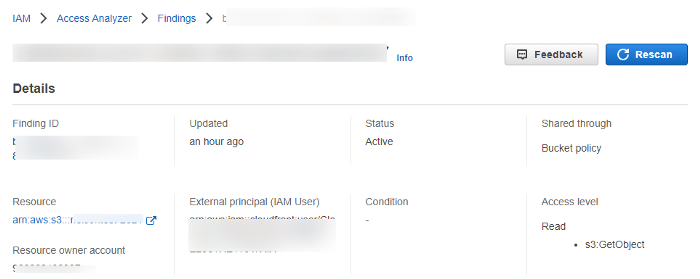

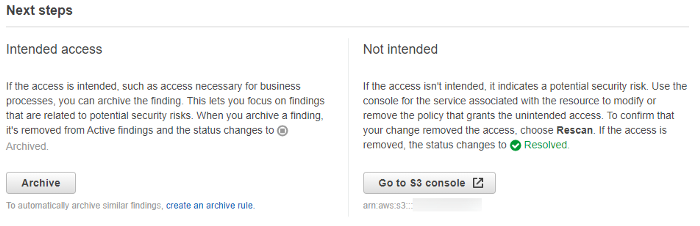

6.點進其中一筆,他會列出此筆存取的狀態,並在下方列出如果你知道此筆存取是合規的就按Archived,如果不合規請去IAM修改Policy,再按一次rescan,如果設置正確此筆問題的狀態會被更新為Resolved

小結

IAM就先寫到這邊拉,雖然在這幾篇中只列出幾項比較常用的設定,但IAM在AWS資安裡面所扮演的角色可是舉足輕重不容輕視的,希望各位在AWS上建立服務時,也都能注意IAM給每位使用者以及服務相對應的權限採用最小開放原則。