Checkpoint 防火牆規則設定。

這邊的設定其實沒有很複雜

跟昨天不一樣,我們這次使用SmartDashboard軟體連入防火牆當中,

這次要做的是防火牆歸則建立及設定。

首先來我們來看一下防火牆權限設定的部分,

其實這邊跟linux防火牆的規則大同小異,

一樣要判斷來源端&目的端&要套用的服務 (TCP &UD)是哪個

關於Checkpoint防火牆規則設定(官方建議)

建議做出四個Rule的標頭區域

分別是Outgoinge、Steahly、Incoming、Deny 四個

Outgoing指的是由內部連接到外部,基本上會讓內部網段對外直接Accept

若有特殊限制在自己調整

Steahly 基本上都在設定管理端,設定內部管理人員可以連接到設備的規則

Incomig 基本上是伺服器 對外開放的連線規則,哪些外部的人可以進行連線

Deny 這個規則是不用改的 ANY ANY DENY

因防火牆是First Match只要上面的都沒對到,後面全都是DENY掉!

所以我們知道一開始要做的是先建立標頭,

建立標頭的好處是你的規則不會亂七八糟的。

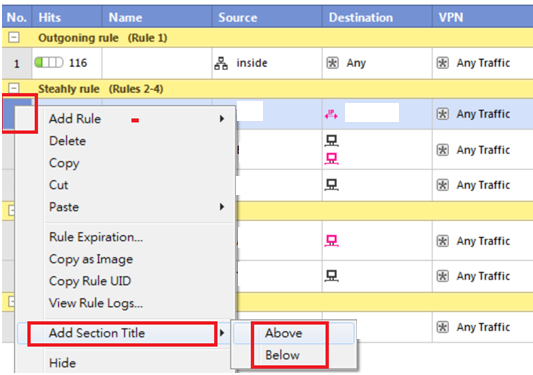

那怎麼建Rule的標頭?

登入時可以看到中間的地方是白的(policy的地方)

我們先建立Outgoing這些黃色底的標頭 (後面依此類推)

對規則NO. 的數字 按右鍵 Add Section Title

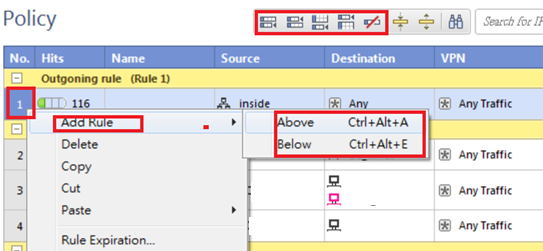

建立了標頭後就要來建規則了

一開始可以先按上方的圖示,選擇建立規則,看你要怎麼建

等規則出現之後,可以對前面的數字 按右鍵,Add rule 然後在自己調整!

基本上在checkpoint裡面,它已經把服務定義的很完善了。

除非有自己定意的服務port,不然用他的就可以了。

當然自定義也不會很難。

這邊最重要的就是後面你設定完成後

要進行儲存以及寫入設備這兩個動作。

對checkpoint而言,你再寫入設備前的操作他都只會當你是單機進行而已。

點選下圖左邊紅框框內的圖示會幫你儲存起來,但不會真的套用到設備裡。

一但你確定要寫入設備,就再點選一下右邊的Install policy。

如果沒有發生錯誤,就表示你成功寫入了。

但若是出現Error,你就要回過頭去看你剛剛設定的東西,

到你有沒有哪裡是互相牴觸及衝突的。

當在沒有發生Error的狀況才能夠完整的寫入設備。

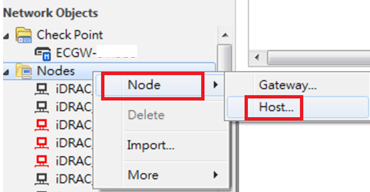

再來稍微介紹一下設定網路物件/網段/NAT

這個NAT功能我真的測了好久

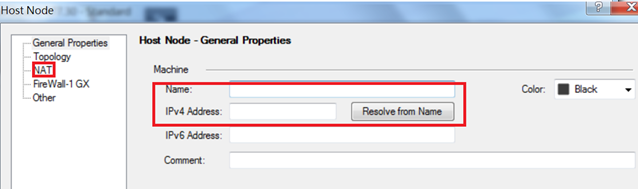

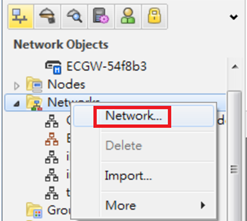

新增Node Host 或者 Network

一樣是設定NAME & IP & 要不要設定NAT(後面說NAT)

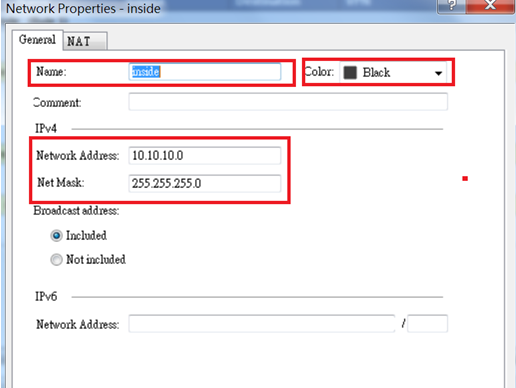

新增Network

一樣可以選Name / Color 設定IP ,這邊要設定網段

這邊很重要,就是說這個網段要不要連外網就看這邊的NAT

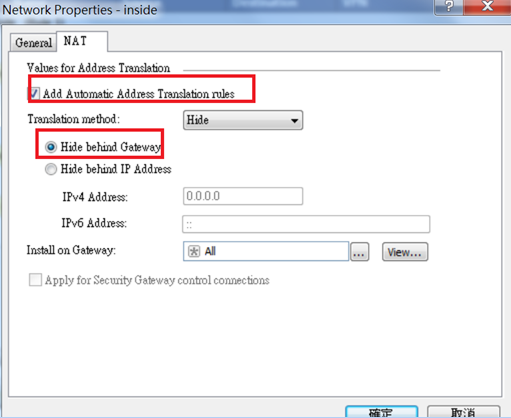

這邊內網要連內 就要選用NAT

Checkpoint 是沒有 Routing mode的

勾起來,選擇Hidden (隱藏)

下面可以選兩個

Hide behind Gateway (她NAT時使用的是GW的IP)

也就是你連到外網是直接用現在綁在對外網路的那張網卡上。

Hide behind IP Address (NAT時使用我們選定的IP)

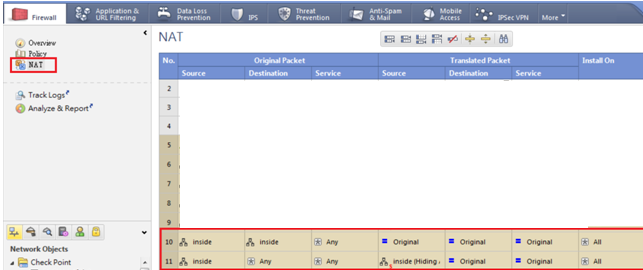

設定完可以到NAT 去看

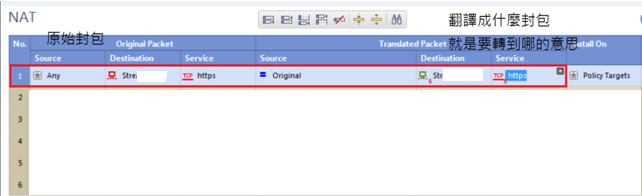

到NAT 模式

原始封包

10

來源只要是inside → inside ANY

要翻譯成

Original(原始封包) → Original(原始封包) -->Original(原始PORT)

來源只要是inside → ANY ANY

要翻譯成

inside → Original(原始封包說是ANY 這邊就是ANY) -->Original(原始PORT要連甚麼就甚麼)

來解釋一下 前後分別是甚麼

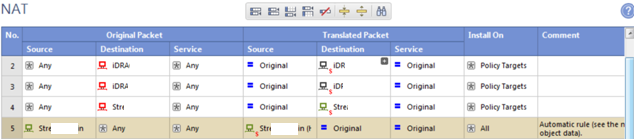

再來要別人連進來的NAT

可以看到第二筆

Original Packet

ANY → iDRA -->ANY

這邊的 iDRA 是外部IP

變成外面的人要連到這個 外部IP時,我要幫她翻譯成什麼?

Translated Packet

Original → iDRA → Original

這邊的iDRA是內部IP

也就是說人家去找到上面的外部IP ( iDRA )的ANY PORT

我都要翻譯成內部IP( iDRA ) 的ANY PORT

第四筆&第五筆

其實只要存在第四筆就好,第五筆可以不用 (經測試後發現)

第五筆黃色底的資訊是在物建設定NAT後會自帶的,到時候把她拿掉就好。

原本預想是一去一回

別人找這個IP 我導引到我的內部IP

那因為設備 NAT出去時,有時候會直接用GROUP翻譯成GATEWAY的IP

不確定 這樣是否會造成甚麼問題?

關於設定及介紹先到這邊,

明天會接著介紹一下你想要reset設備&log查看的部分。

停用&刪除規則

Delete 是刪除

Disable Rule是停用規則