在「Day 6蜜罐非罐之一 honeytoken」和「Day 7蜜罐非罐之二 honeyobject」提到蜜罐有各種不同形式和欺騙駭客的手法,有時候會以誘餌等名稱,如Decoy和Lure等等,也有canary、honeytoken等等名字,我們可以創建假的電子郵件和帳號,或者假的資料夾與檔案,配合其他資安產品如安全資訊和事件管理系統SIEM監控,一旦駭客觸及這些honeytoken便會發出警示。 之前兩天的例子是真實創建的honeytoken,搭配系統日誌和SIEM觸發警示,那麼有沒有虛擬的honeytoken呢?

我們可以用以下連結創建一些虛擬的honeytoken(他們稱為Canarytoken)。

http://canarytokens.org/generate

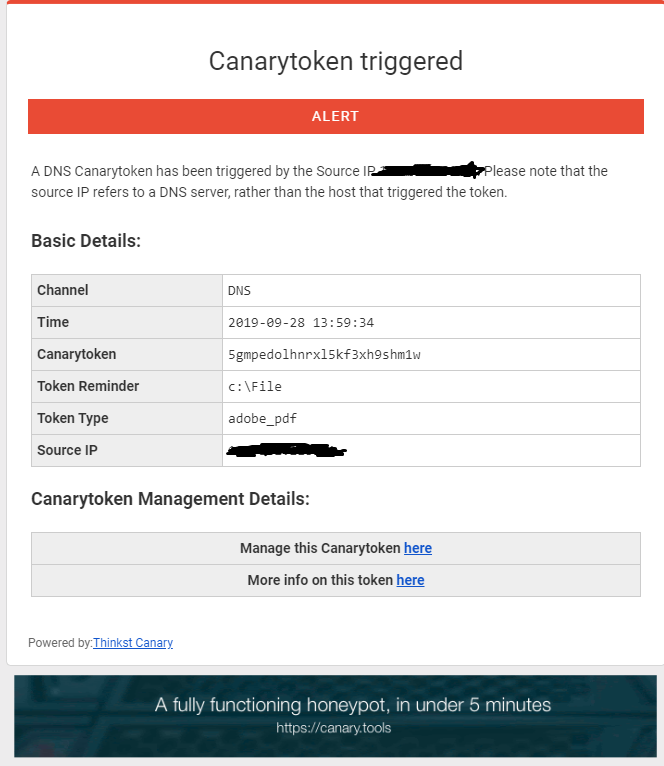

這套免費的系統機制出自Thinkst,雖然不如它們商用版功能強大選項多,但裡面有很多種不同的虛擬honeytoken,當你填完資料創建後,可以把虛擬honeytoken加到自己的系統中。我們可以創建很多不同的honeytoken,如Word檔案、PDF檔案等,下載後把檔案名稱改成一個看起來很正式(其實自己知道那不是真的)檔案名,安置到伺服器資料夾,或NAS等檔案存放處,當駭客觸及這些honeytoken時,便會傳發資料到Thinkst,再有電子郵件通知寄到創建時填的email。以下是其中一個樣本:

若是想設置自己的canarytoken伺服器,可以參考以下github連結

https://github.com/thinkst/canarytokens

他們也有自己開源的模組化honeypot,安裝後只需要改變設定便可以在同一台honeypot上模擬Linux Web Server, Windows Server MySQL Server 和MSSQL Server,可以參考以下連結

https://github.com/thinkst/opencanary

「打仗就是打仗,兵法偷襲之暗,與刺殺敵人之暗,又有何分別」——《火鳳燎原》