DNS劫持-手法

DNS劫持(也稱為DNS重定向)是一種DNS攻擊,攻擊者損壞DNS Server和更改DNS設定,來請求對目標Web Server重定向到他/她自己的惡意伺服器,DNS查詢被錯誤地解析,以便意外地將用戶重定向到惡意站點

-

DNS欺騙:

一種從合法網站重定向到惡意網站,例如www.google.com變成google .attacker.com,攻擊者破壞DNS server(利用Ddos攻擊)並以這種方式欺騙合法網站並將用戶重定向到惡意網站

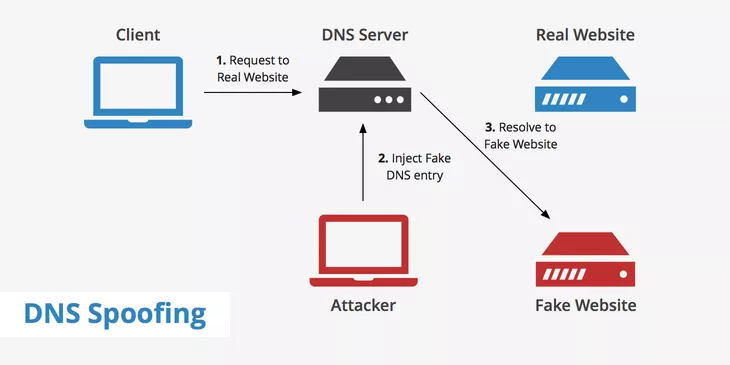

DNS Spoofing(DNS欺騙)

- 當Client 請求網站連線,送給DNS Server

- 攻擊者已經注入假的DNS

- DNS解新到假的網站,將client指向假的網站

-

緩存(Cache)中毒:

cache中毒 是實現DNS 欺騙的另一種方式,攻擊者透過插入偽造的DNS來毒害DNS Cache 包含同一網域的備用ip,DNS server 將網域解析為欺騙性的網站,從正常訪問頁面引導到釣魚網頁等通過偽造郵件和其他的server服務獲取訊息,直到刷新cache。

-

運營商的劫持:

是不良供應商為了推廣業務或者進行額外的收益,利用DNS解析設定,將頁面綁架至其他頁面或插入許多廣告

DNS劫持-流程

-

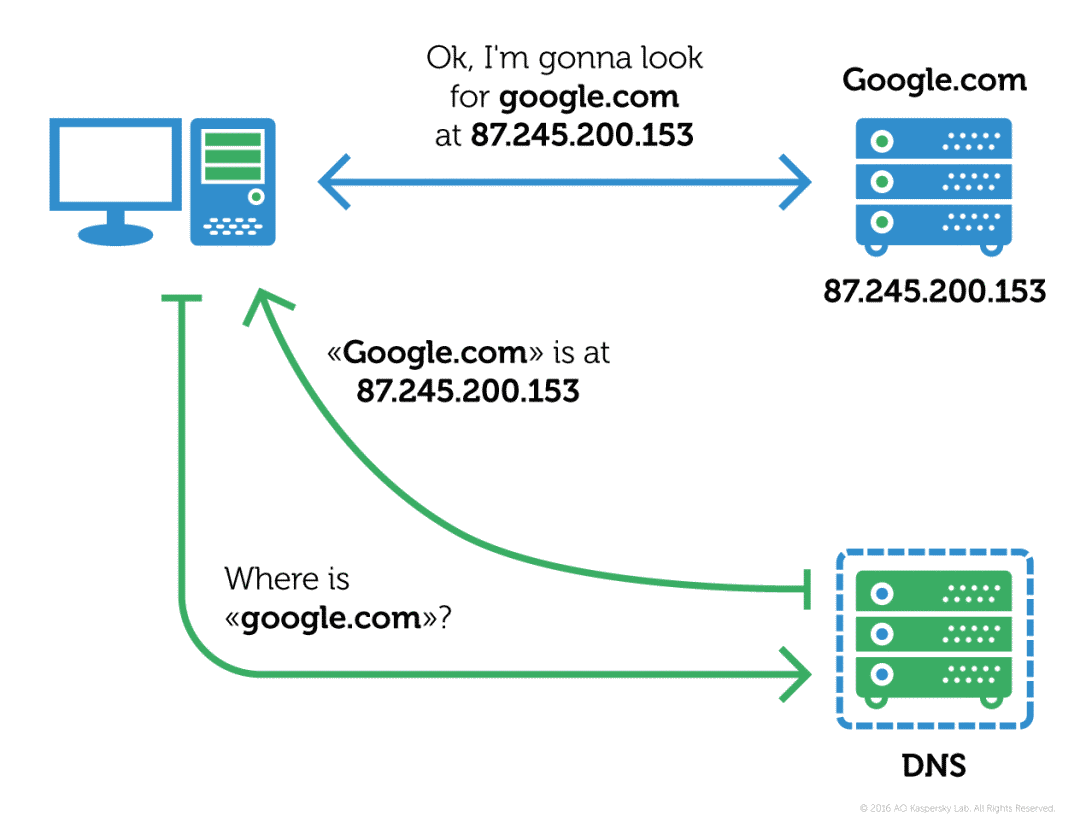

正常DNS查詢流程:

- user 請求連線到google .com ,DNS解析找到對應的IP,回應給User

- User連線到DNS回應的IP的網站

-

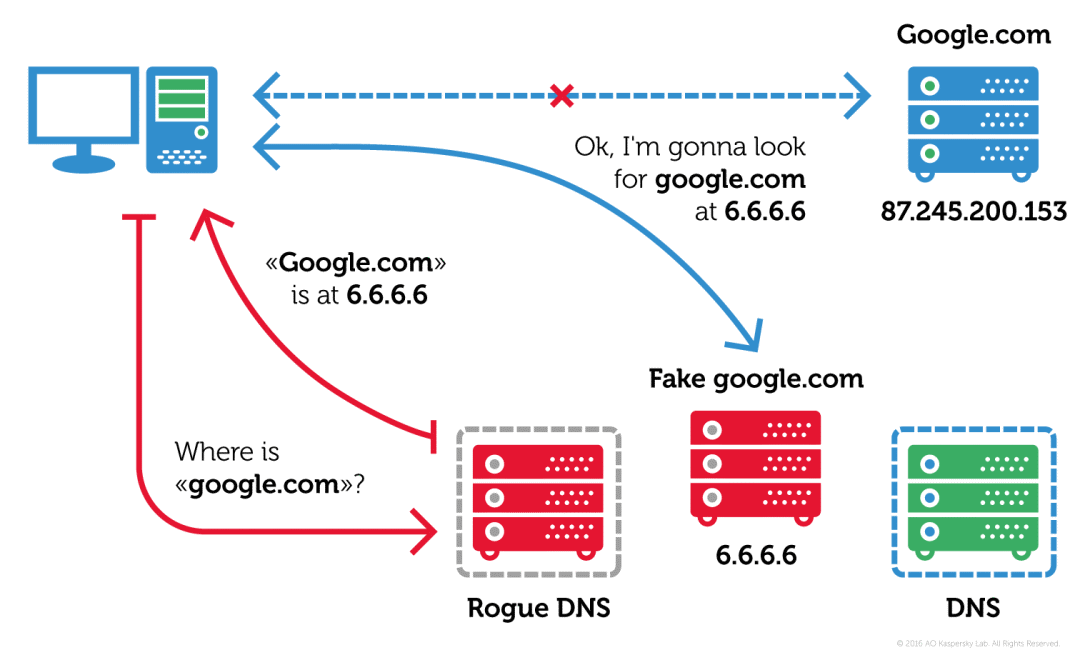

DNS劫持流程:

- 攻擊者破壞DNS Server 和更改DNS 設定

- 受害者(user) 發送請求連線到google給DNS server

- 已被更改設定的DNS Server檢查對應名稱回應給user錯誤的IP

- User連線錯誤的IP導向惡意網站

DNS劫持-影響

-

DNS劫持帶來的危害:

- 釣魚詐騙

- 網上購物支付安全

- 洩露個人隱私

- 輕則影響網速,重則不能上網

-

案例:MyEtherWallet.com乙太幣

2018/4/24晚間

駭客透過 DNS Hijacking 手法搭配 MyEtherWallet.com 假網站,成功的騙到幾百位的受害者。

當使用者透過瀏覽器開啟MyEtherWallet網站時,被導到一個偽造的釣魚網站,受害者沒有察覺是假網站,進行乙太幣轉帳,,轉出去的錢不是轉到受害者想轉幣的位址,而是進入駭客的錢包位址,而這次的資安事件中,MyEtherWallet並沒有被駭客入侵,而是網路上提供網域解析工作的DNS server被駭客下毒,在正常情況下使用者連線到MyEtherwallet網站DNS server會解析出正確的IP位址回覆給使用者,但這時DNS server已被駭客下毒,DNS Server回覆的IP位址就不是指向真正的網站,而是駭客要你連到的惡意網站。

駭客在事發後幾小時,就已經迅速將騙來的乙太幣轉出到其他多個帳戶,那些受到釣魚攻擊的受害者,想把錢追回來是非常困難的。

在此次事件中,以Chrome為例,只會顯示出紅色的https不安全警告,表示連線的遠端服務器憑證有安全問題,這種情況通常可以判斷這是個釣魚網站。

之前也有類似的案例是駭客利用受害者貪小便宜的心態,假冒數位貨幣交易所的CEO名義,以贈送以太幣方式,在極短的時間內騙了近千萬。

案例新聞:

-

https://www.ithome.com.tw/news/122665

-

https://blog.trendmicro.com.tw/?tag=dns-hijacking

DNS劫持-預防

- 加強病毒檢查,開啟防火牆等,防止惡意程式,木馬病毒感染

- 部分的DNS劫持是透過,惡意程式或木馬進行攻擊,那確保機器中沒有惡意程式,加強病毒檢查,開啟防火牆,防止惡意程式及木馬病毒感染

- 修改Router密碼

- 不要使用預設密碼,使用預設密碼容易被駭客入侵進行攻擊

- 清理HOSTS文件

- 如果你認為自己可能被DNS劫持,可以嘗試刪除hosts內容嘗試擺脫這種情況

- 檢查DNS服務器更改

- 關閉不需要的DNS解析器

- 修補已知漏洞

- 使用加密的VPN通道

- 網站擁有者可採取預防措施避免DNS重定向其DNS記錄:

- 安全訪問 :訪問DNS時,使用雙重身分認證,並定義允許訪問DNS設置的白名單

- 客戶端鎖定:確認DNS供應商是否有支持客戶端鎖定,防止沒有經過特定指定人的批准下去更改DNS紀錄

- DNSSEC:使用有 DNSSEC功能的DNS ,並且啟用。DNSSEC對DNS通信進行數位簽名,讓駭客不容意攔截和欺騙

資料參考來源:

https://www.keycdn.com/support/dns-spoofing (第一張圖的來源)

https://juejin.im/post/5cff858a6fb9a07ed84238ec#heading-10

https://antivirusinsider.com/prevent-dns-hijacking/

https://www.weiwenku.org/d/110013651 (第二章圖的來源)