Elastic SIEM 開放原始碼的其中一項產品,藉由收集收集各種Log的應用延伸出的功能,更早之前還有wazuh這個開源專案(非Elastic產品),Elastic

REF: https://www.ithome.com.tw/news/131488

安全信息和事件管理(Security information and event management),收集由應用程式和網路硬體產生成的安全警報做即時分析。

Wiki: https://en.wikipedia.org/wiki/Security_information_and_event_management

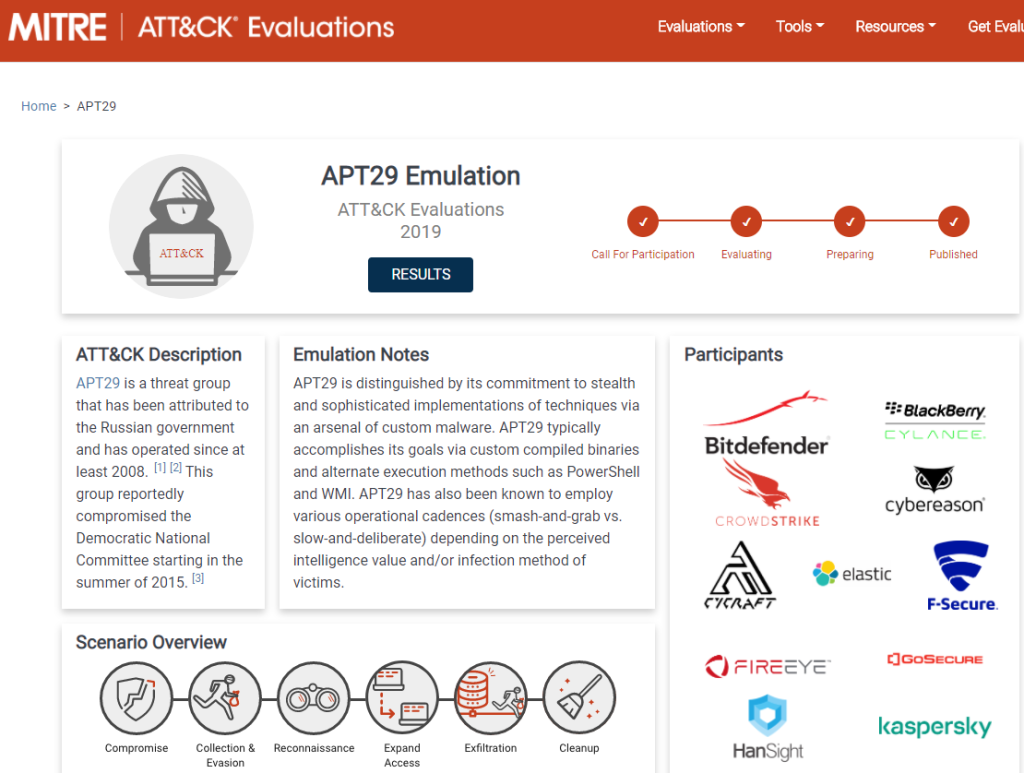

Elastic SIEM有報名MITRE APT29的檢測項目 https://attackevals.mitre.org/APT29/results/elastic/

下面做一些名詞介紹

參考趨勢科技: https://blog.trendmicro.com.tw/?p=123

針對特定組織所作出複雜且多方位的攻擊,通常是長期,1年甚至10幾年,

一種模型描駭客攻擊的流程,提倡者宣稱只要阻擋一個環節就能避免被入侵,雖然這只是理想架構,但是方便解是攻擊環節

REF:http://malaysiasecuritymagazine.com/cyber-kill-chain/

偵察:入侵者選擇目標,對其進行研究,然後嘗試識別目標網絡中的漏洞。

武器化:入侵者創建針對一種或多種漏洞的遠程訪問惡意軟件武器,例如病毒或蠕蟲。

交付:入侵者將武器傳輸到目標(例如,通過電子郵件附件,網站或USB驅動器)

利用:惡意軟件武器的程序代碼觸發器,該觸發器在目標網絡上採取措施以利用漏洞。

安裝:惡意軟件武器安裝了入侵者可以使用的訪問點(例如“後門”)。

命令與控制:惡意軟件使入侵者可以“手動操作”持久訪問目標網絡。

目標行動:入侵者會採取行動來實現其目標,例如數據洩露,數據破壞或贖金加密。

現在流行以MITRE ATT&CK (MITRE也是負責CVE的組織) ,用該矩陣統一資安的溝通語言

MITRE ATT&CK Evaluates ,各家資安公司報名來評估檢測能力

https://attackevals.mitre.org/

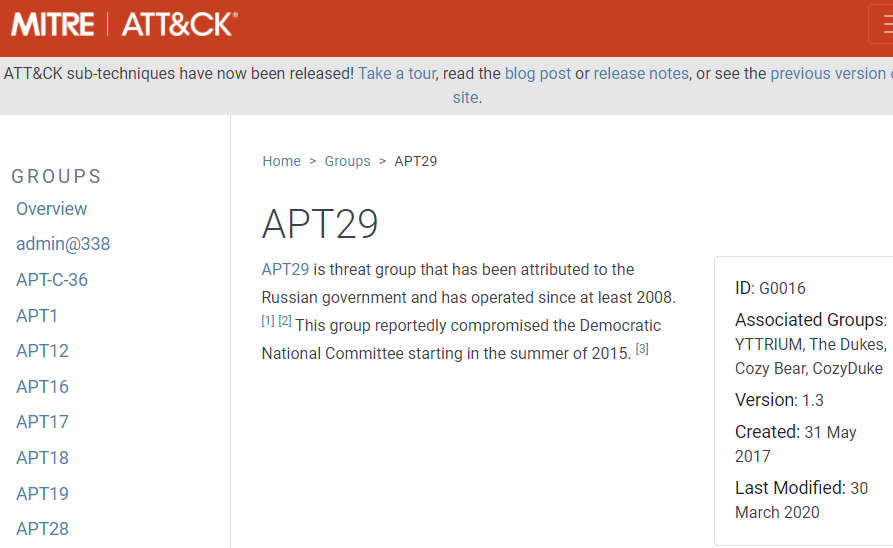

對於其攻擊手法歸類某一組織的特色,給APT代號,記錄其使用過的技巧、軟體

APT29 是一個威脅組織,至少從2008年開始運作。該組織已被歸於俄羅斯政府。

後面章節預計先以實作攻防行為來看儀表板推論問題,會偏向筆記向,如實作過程有問題一樣列出,一起減少實作踩雷的時間。