在昨天我們談完Azure Security Tools,今天我們來聊聊Azure Policy到Azure Blue Print

,在Azure中管理資源是一個重大的決定,你需要在多個工程團隊/多個訂閱中執行法規

要求或確保所有IT分配資源都遵循標準,從Azure Policy到Blue Print,Resource

Lock都可以幫助我們有效進行治理,以下我們就來逐一介紹Azure Policy,

Role-Based Access Control,Resource locks,Azure blueprints

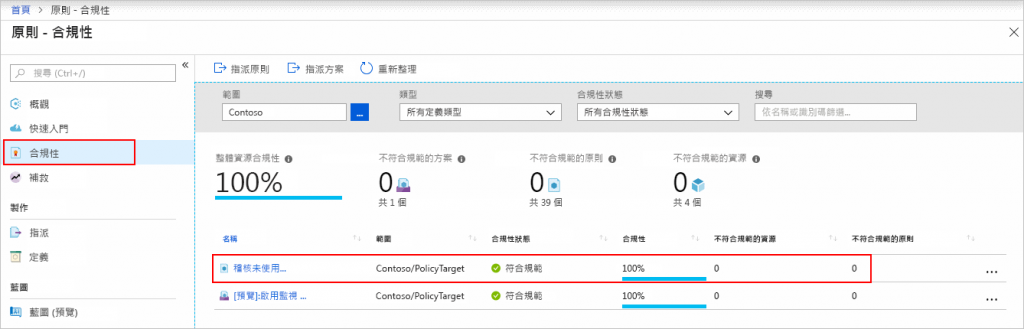

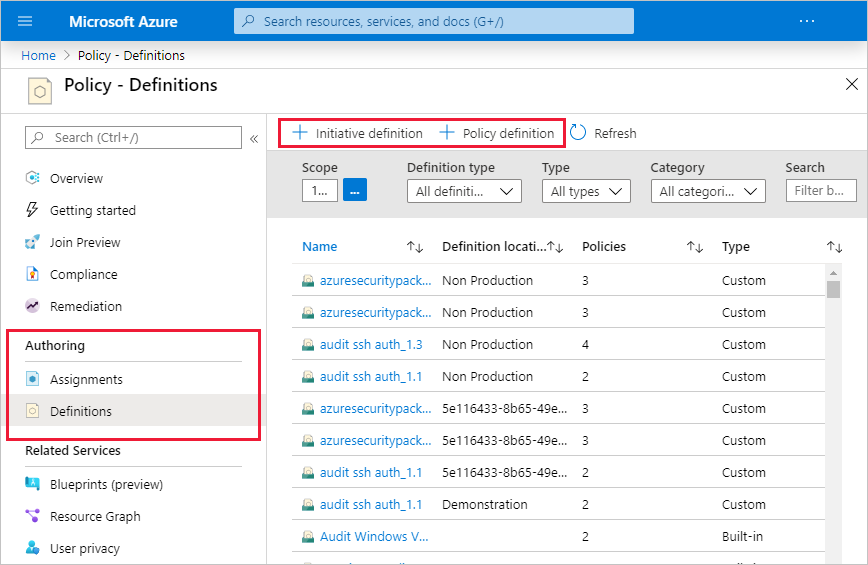

Azure Policy是用於建立,分配和管理Poloicy的服務,這些策略對我們的資源

執行不同的規則和效果,因此這些資源保持與公司標準和服務級別協議(SLA)兼容,

Azure Policy通過使用策略和計劃來做到這一點。它會評估資源並掃描不符合我們

建立的策略的資源,例如:在我們的環境中僅允許DS2 虛擬機(VM)的Size(SKU)

大小,以下為Azure Policy範例

Azure Policy範本如以下:

https://docs.microsoft.com/en-us/azure/governance/policy/samples/

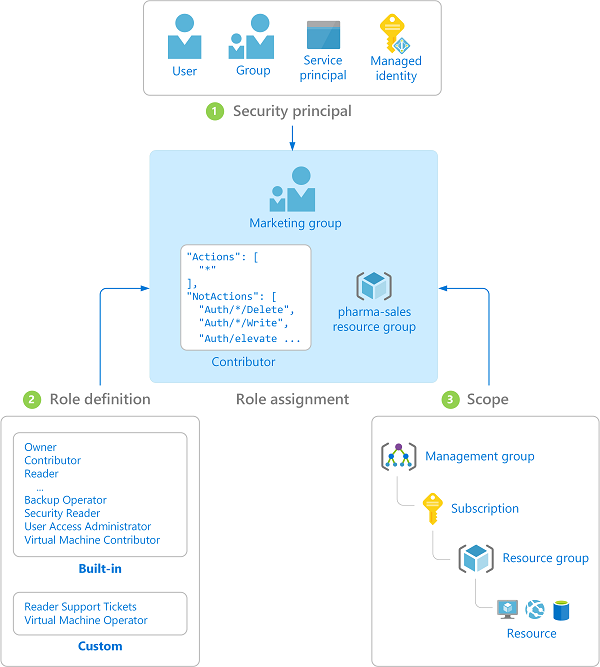

**Role-Based Access Control (RBAC)**為你的Azure資源提供精細的訪問管理

,你只要將同仁指定好工作所需權限即可控管,以下為使用RBAC的時機,如:允許一個

用戶管理預訂中的VM,另一用戶管理虛擬網絡,允許數據庫管理員(DBA)組管理預訂

中的SQL數據庫,允許用戶管理資源組中的所有資源,例如VM,網站和子網,允許應用程式

訪問Resource Group中的所有資源。

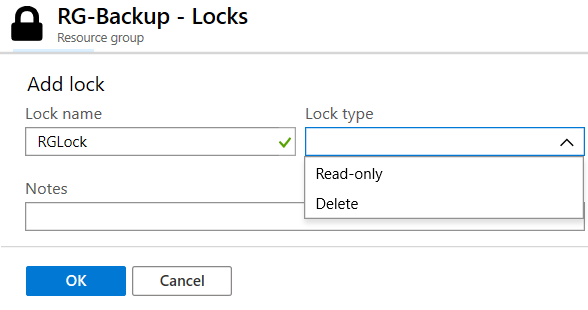

Resource locks為幫助你防止意外刪除或修改Azure Resource,可以從Azure Portal管理

Resource Locks。

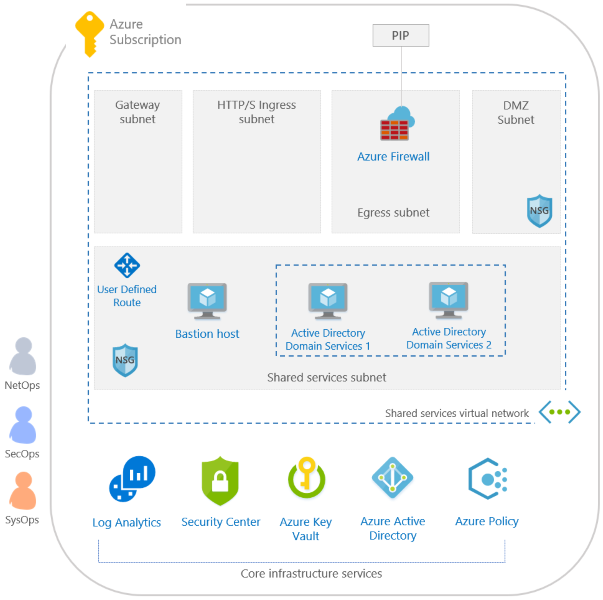

Azure blueprints為你定義一組可重複的Azure Resource,這些Resource實現

並遵守組織的標準模式和要求,Azure Blue Print使開發團隊能夠利用自己在組織合規

性範圍內建立的知識和一組內置組件來快速構建和部署新環境,這些內置組件可加快

開發和交付速度,以下為ISO 27001共用服務

BluePrints

Subscription governance與建立和管理訂閱有關,主要要考慮三個方面:計費,

訪問控制和訂閱限制,可以通過Subscription Report按部門或項目付費,每個訂閱都與

Azure AD租戶相關聯,使管理員能夠設置基於角色的訪問控制(RBAC),有些客戶具有

單獨的開發和生產訂閱,從資源角度看,每個訂閱都是相互隔離的,並使用RBAC進行

管理。

手把手建立Azure policy

手把手建立Role-Based Access Control (RBAC)

手把手建立resource locks