我們在前一週多的時間,看到了 L1 ~ L3 的不同攻擊

而我們今天就會來聊聊這些攻擊要如何帶給一般使用者威脅

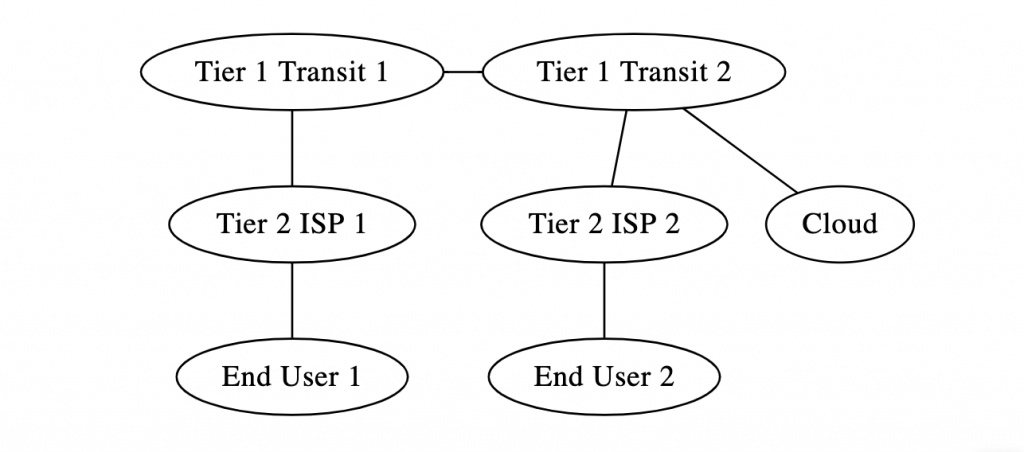

在現今網路架構下,一般終端用戶不外乎就是根據下列形式來連接上網際網路

而其中的任何一個節點被滲透或本身就是帶有惡意的

就可能成為對你的連線造成威脅

從我們之前講的 L1 ~ L3 的攻擊來看,並非只有節點本身可能出現問題

我們舉一個較為詳細的例子來看好了

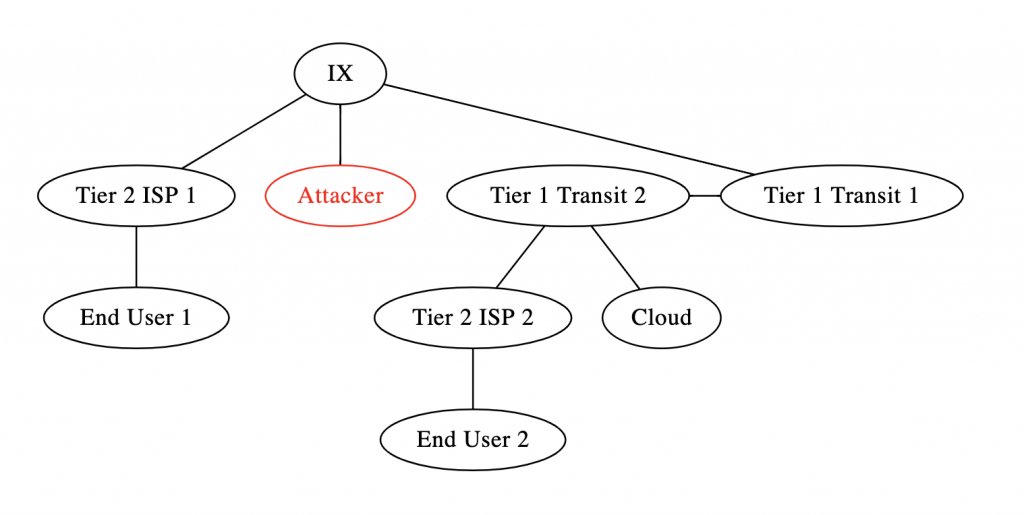

T2 ISP 1 與 他的上游 Transit 1 可能是經由 IX 網路交換中心建立連結的

這時候如果 IX Switch 設定有誤

Attacker 則有機會從其他有接上 IX 的機器將資料流劫持成如下

這時不管是 End User 1 還是 ISP 1 底下的所有用戶的流量,都可以被攻擊者所操控

而這其中利用的方法,可能是我們之前所提到的 L2 攻擊

不管是 ARP Spoofing 又或者是 STP Spoofing 或者是其他攻擊

注:利用 STP Spoofing 來做 MITM (Man In The Middle) 中間人攻擊需同時接上兩台交換器,但在 IX 中因為需要做備援的緣故,這種情況不少見

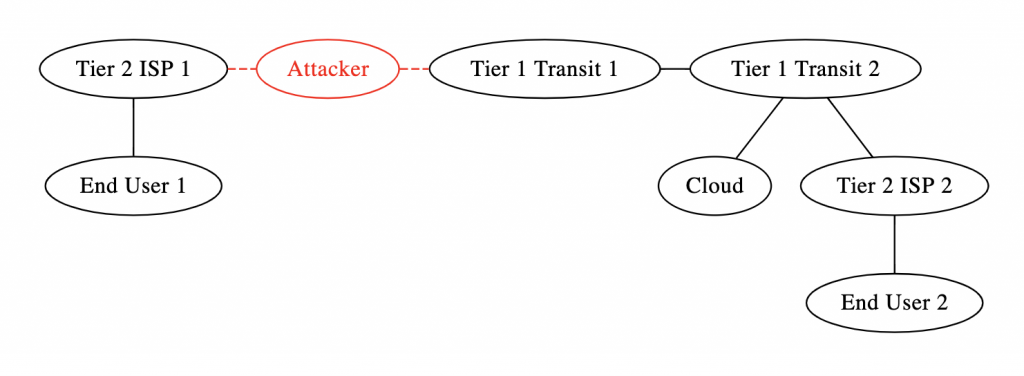

首先,在這個情況下 End User 1 與 End User 2 完全無法知道自己的流量被監聽了

只能使用應用層的加密行為,防止監聽者立即獲得機敏資訊

或是使用應用層校驗,檢查是否存在竄改行為

而在這個情況下 Tier 2 ISP 與 Tier 1 Transit 1 其實是有機會發現自己的連線發生了問題

這全倚賴良好的監測機制,且可使用其他協定來進行傳輸校驗

但在現實情況中,政治與政策問題往往大於實際技術可行性的問題

雖然有機會創造出更安全的網路環境,但因為網路公司們秉持的信任原則

彼此不願多做一些更安全的設定來保護網路環境

我們在 Day 3 與 Day 4 介紹了整個網路的基礎架構

並在後面接續的幾天,講解了 L1 ~ L3 的各項攻擊

而今天我們可以從上面的範例看到,整個網際網路的安全並非是只有路途中所經過的節點的安全

也有可能是周邊節點所造成的影響

而在防禦階段所講述的信任問題,我們之後將會由另一個網路安全的問題來深入探討