“格是在有序理論和抽象代數的數學子學科中研究的抽象結構。它由一個偏序集合組成,其中每兩個元素都有一個唯一的上界(也稱為最小上界或連接)和唯一的下界(也稱為最大下界或相遇)。” (維基百科)

安全格通常用於控制安全級別/類別或隔間之間的信息流。分類和標記是基於格的訪問控制的兩個主要特徵。

基於晶格的訪問控制(Lattice-based Access Control)

Ravi S. Sandhu 在這篇名為 Lattice-Based Access Control Models 的論文中回顧了三種基於格的訪問控制模型(Bell-LaPadula、Biba 和 Chinese Wall),該論文展示瞭如何在格框架中執行 Chinese Wall 策略,並表示:

開發了基於晶格的訪問控制模型來處理計算機系統中的信息流。信息流顯然是保密的核心。正如我們將看到的,它在某種程度上也適用於完整性。它與可用性的關係充其量是微不足道的。因此,這些模型主要關注機密性並且可以處理完整性的某些方面。

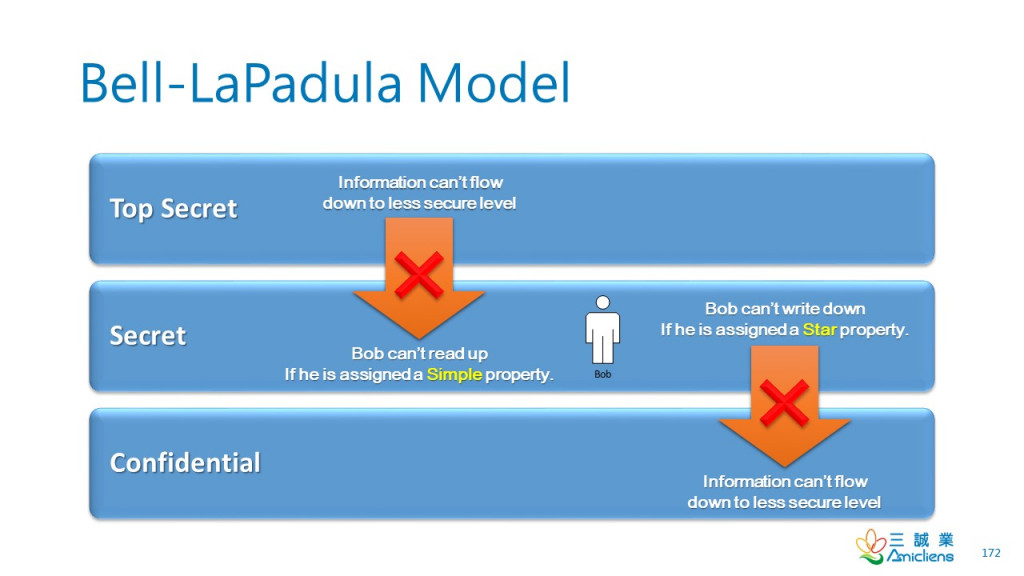

貝爾-拉帕杜拉模型(Bell-LaPadula Model)

-貝爾-拉帕杜拉模型

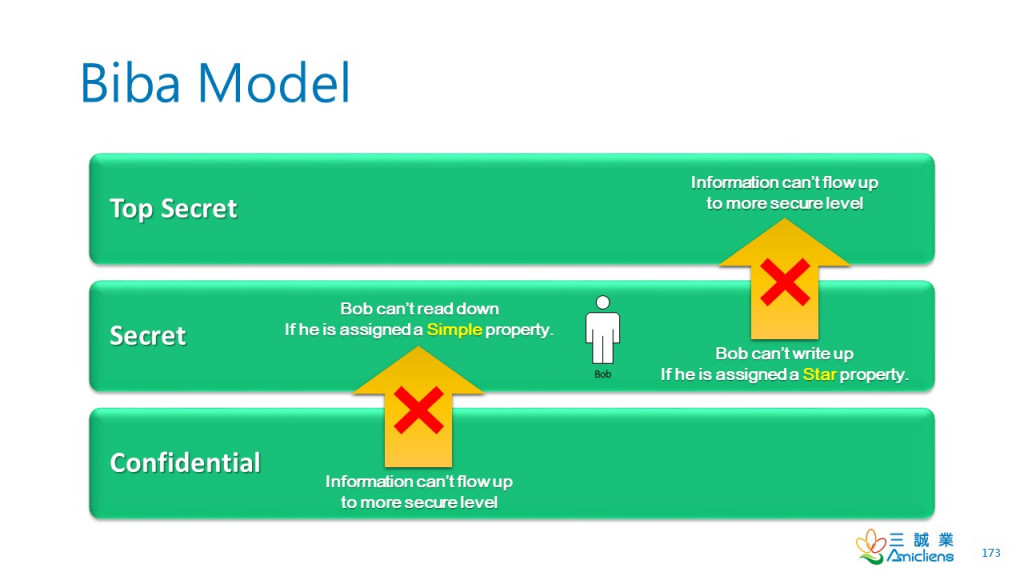

比巴模型(Biba Model)

-比巴模型

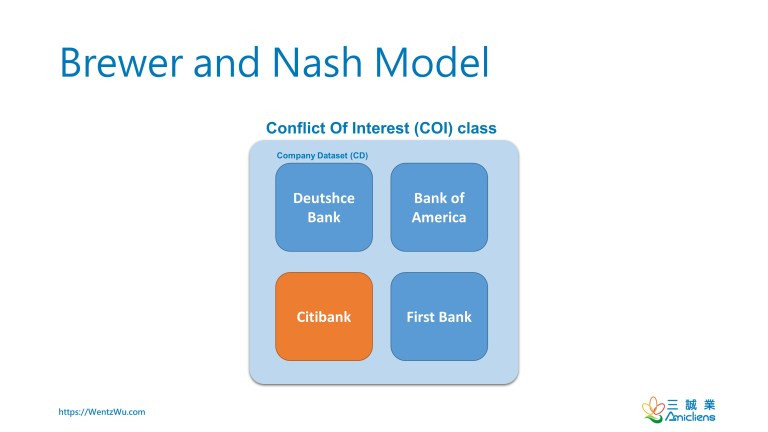

布魯爾和納什模型(Brewer and Nash model)

Brewer 和 Nash 模型將數據集分類為利益衝突類並標記它們以根據主體的訪問歷史(也稱為基於歷史)動態應用訪問控制。

-布魯爾和納什模型(中國牆)

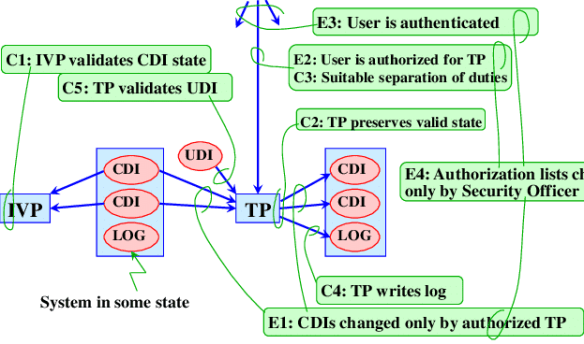

克拉克-威爾遜模型(Clark-Wilson Model)

Clark-Wilson 模型有兩個特點:格式良好的交易和職責分離。它依靠“程序”來強制執行完整性,而不是為了保密而控制信息流。

David D. Clark 和 David R. Wilson 在他們的論文《商業和軍事計算機安全政策的比較》中說:

本文提出了一種基於商業數據處理實踐的數據完整性策略,並將該策略所需的機制與強制執行信息安全點陣模型所需的機制進行了比較。我們認為格模型

不足以表徵完整性策略,需要不同的機制來控制披露和提供完整性……

首先,通過這些完整性控制,數據項不一定與特定的安全級別相關聯,而是與一組允許對其進行操作的程序相關聯。其次,用戶沒有被授予讀取或寫入某些數據項的權限,但可以對某些數據項執行某些程序……

-Clark-Wilson 誠信模型(圖片來源:Ronald Paans)

參考

. 可信計算機系統評估標準

. 貝爾-拉帕杜拉模型

資料來源: Wentz Wu QOTD-20210401