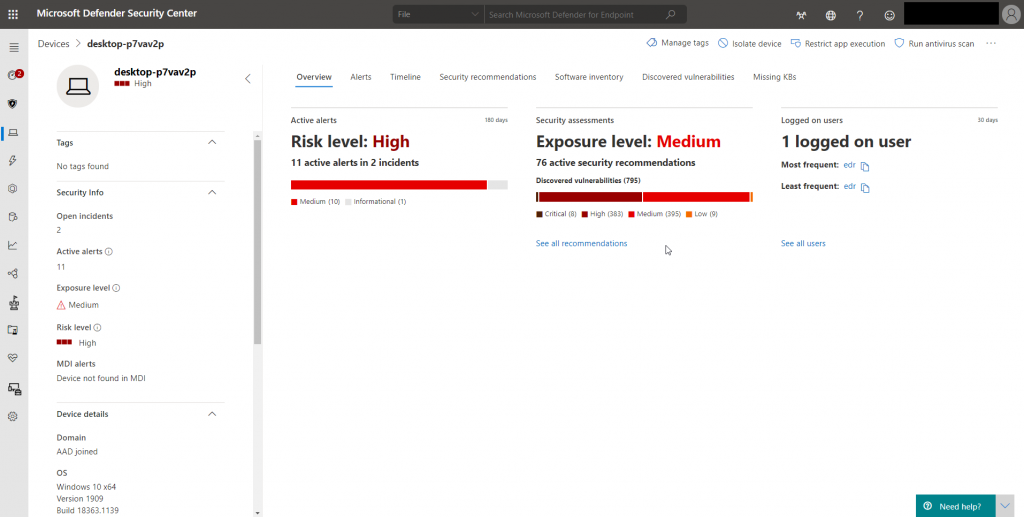

我們在導入Microsoft Defender for Endpoint後,系統會將事件指派給管理者,

若有可疑 PowerShell 命令列的相關警示。 首先檢查Event,並了解所有相關的Alert

、Device和evidence。

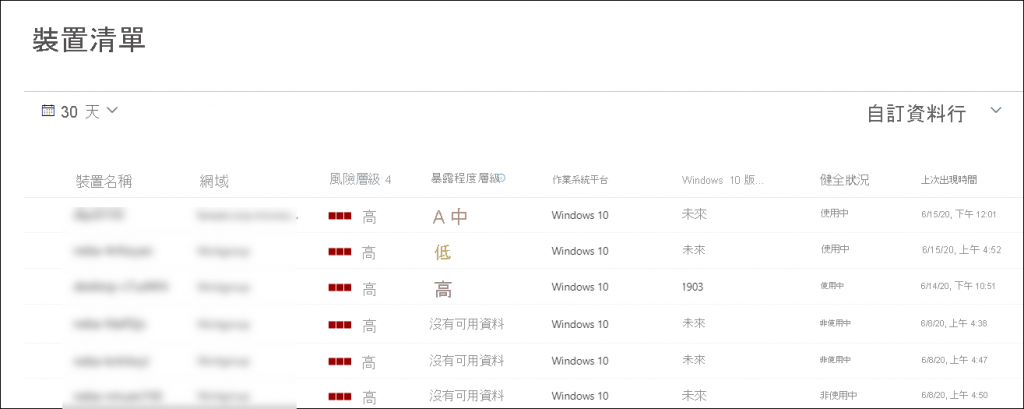

我們可以從[裝置清查]看到網路中產生Alert的裝置清單,DashBoard會顯示過去30天內

出現警示的裝置。我們可以從各種調查頁面 (例如 [事件] 和 [警示]) 存取 [裝置] 頁面。

我們會看到網域、風險層級、作業系統平台和其他詳細資料等資訊,讓我們易於識別最有風險的裝置。

風險層級

風險層級會根據因素的組合來反映裝置的整體風險評量,包括裝置上作用中警示的類型和嚴重性。

解決作用中的警示、核准補救活動,以及隱藏後續的警示,可以降低風險層級。

暴露程度層級

暴露程度層級會根據其擱置安全性建議的累計影響,反映裝置目前的暴露程度。

可能的層級為低、中和高。 低暴露程度表示您的裝置不易遭受攻擊。

如果暴露程度層級顯示「沒有可用的資料」,可能有幾個原因造成這種情況:

裝置已停止回報超過 30 天 - 在此情況下,會將其視為非使用中,且不會計算暴露程度

不支援裝置作業系統 - 請參閱適用於端點的 Microsoft Defender 的最低需求

裝置的代理程式過時 (不太可能)