Microsoft Defender for Endpoint可針對檔案、使用者帳戶、IP 位址和網域

提供鑑識資訊。

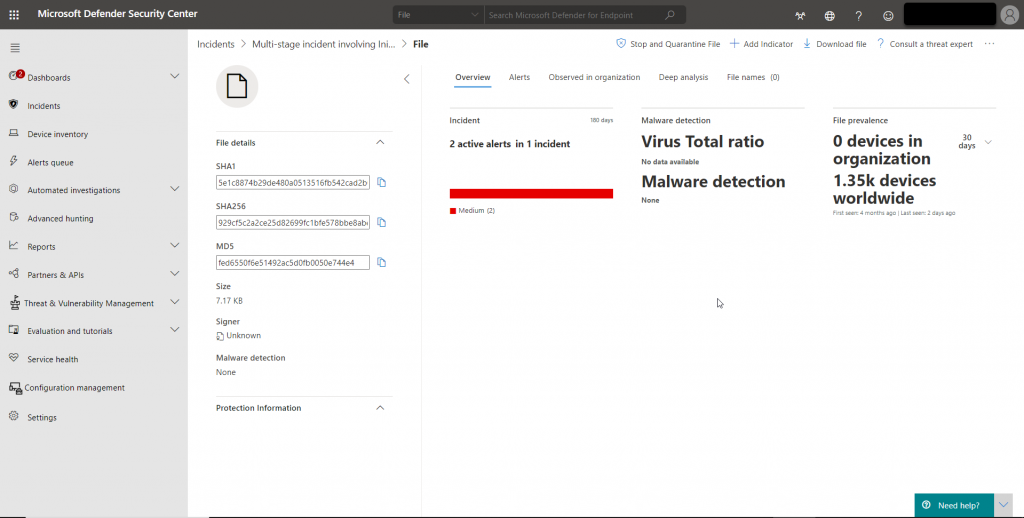

我們可以調查與特定警報、行為或事件相關聯的文件的詳細信息,幫助確認文件是否

出現在惡意活動、並識別攻擊動機並了解違規的潛在範圍。

有多種方法可以查詢特定文件的詳細配置文件頁面。例如,可以使用搜索功能,

從警報流程樹、事件圖、工件時間線中選擇一個連接,或選擇設備時間線中列出

的事件。可以從文件檢視圖中獲取資訊:

文件詳細信息、惡意軟件檢測和文件流行

-警報

-在組織中觀察

-深入分析

-文件名稱

識別最活躍的警報用戶(在儀表板上顯示為"處於風險中的用戶")

並調查憑據可能遭到破壞的情況,或在調查警報或設備時以關聯的用戶

為中心,以識別設備之間可能的橫向移動用戶帳號。

您可以在以下視圖中找到用戶帳戶信息:

-儀錶盤

-警報隊列

-設備詳情頁面

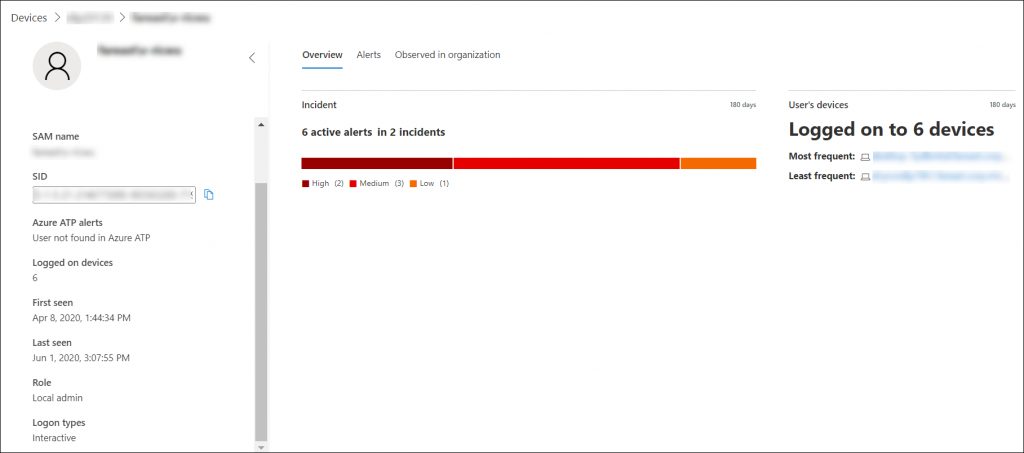

DashBoard中提供了一個可點擊的用戶鏈接,可以進入帳戶詳細信息頁面,

當我們調查帳戶實體時將看到:

-用戶帳戶詳細信息、Azure ATP)警報以及登錄的設備、角色、登錄類型和

其他詳細信息

-事件和用戶設備概覽

-與此用戶相關的警報

-組織中觀察到的位置(登錄的設備)