出於書本 Chapter 8. Network Infrastructure

撐過一半了加油加油加油(吶喊)

指使用 Internet Control Message Protocol (ICMP) [1] 的方式,一次 ping 向一個大範圍的位址。

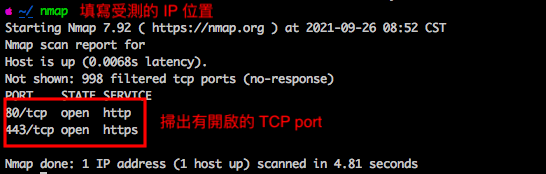

原理是發送 TCP Synchronize sequence numbers (SYN) 請求到主機或是一群主機上,要注意的是多數的 Port scanner 預設只掃描 TCP port,從昨天那張 騙篇幅的圖來看,UDP 其實也是有被攻擊的可能。工具上 Nmap 就具有掃描 UDP port 的能力。[2]

掃出來會有哪些資訊呢?

使用這些工具要小心,很容易被當成 DDoS 攻擊,以 Nmap 為例,可以在執行掃描時調整

timing的選項,來避免被錯認成其他網路攻擊

簡單說,就是只要允許必要的 port 接收來自網路的流量,比如說給 https 用的 TCP 443 以及 ICMP。

好吧,因為這個章節念了 1/5...對的沒錯,這個章節光看標題就知道肥厚程度不是一般。這個工具在此時此刻已經出現超過三次,那就來裝看看玩看看。

先來安裝,以 Mac 使用者為例,ㄧ樣使用 homebrew 即可安裝

brew install nmap

拿了自家的某個測試網站的 IP 位置下以下指令,歐歐可以動誒~

nmap <受測的IP>

書上有列出幾個常用的參數,比如像是

-sP 告訴 nmap 要執行 ping scan-n 告訴 nmap 不要 執行名稱解析 (name resolution)。除非有需要,我們可以不輸入這個參數,因為不輸入的情況下掃瞄速度會蠻慢的...-T template ,有效數值是 0-5,數值越大執行速度越快 [3]<受測的IP>裡填入如 192.168.1.1-254,效果等同於請 nmap 掃描整個 192.168.1.x 子網路-F 告訴 nmap 掃描最常用的 100 個 port number ,因為預設是掃瞄最常用的 1000 組 [4]明天繼續看看其他的網路攻擊方式~

[1] ICMP,是一種網路協定,運用在網路七層協定中的第三層。主要目的,是用來解析網路封包或是分析路由的情況,大多是透過所傳回來的錯誤訊息進行分析,而網路管理人員則利用這個協定的工具來了解狀況,進而使用其他措施解決所遇到的問題。工具如上面談的 ping 與 traceroute,就是藉由這種通訊協定來實現。 參考資料

[2] SYN,是 TCP 實現三項交握 (Three-way Handshake) 時為了同步所發出序列號,找到一篇相當可愛的參考資料,淺顯易懂 ?

[3] nmap 與 timing 相關的設定,參考資料

[4] nmap cheat sheet