出於書本 Chapter 8. Network Infrastructure

允許使用者透過網路以及分析儀的資料來達到網路最佳化、安全性以及除錯等目的。通常,網路分析儀具備的功能有

網路分析儀能在評估安全性以及回應安全性災害上幫助的有

當網路上面有不尋常的現象發生,分析儀能夠幫助的有

第一,為了要攔截所有的流量,分析儀必須連到以下其中一種設備

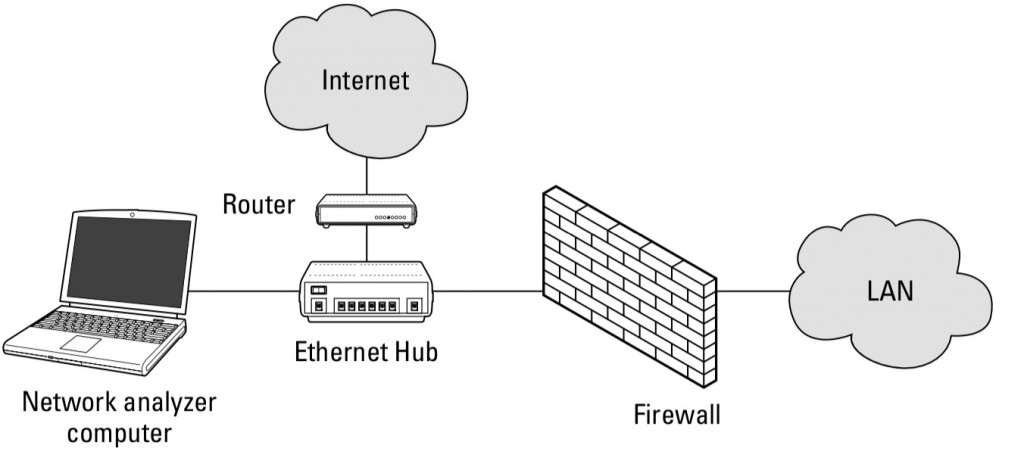

第二,如果是想基於 網路型入侵偵測系統 (Network-based IDS) 的角度來看網路流量,可以將分析儀按照下圖來架設

恩...有點超出腦袋的理解範圍了,暫停五分鐘

因為分析儀能攔截到的資訊實在是太多了,可以優先檢查有沒有下列的問題:

/bin/rm, /bin/ls, echo 的應用程式,還有其他如使用 SQL query 與 Javascript injection 等攻擊應用程式的方式。網路分析儀可以是好朋友也是壞朋友,好的是能夠確保安全性策略是完全被遵守的,反之也有可能變成攻擊別人的工具。

指的就是前面有提到的 network-based 或是 host-based 的入侵偵測系統,展開的話相信絕對又是好幾個篇幅跑不掉,就到這裡為止吧。

夜又深了...網路攻擊果然是大魔王,明天來看 DoS 攻擊!

不一定是hub,TAP也很常見,甚至更高端的設備也有。network analyzer是一個籠統的稱呼,使用什麼技術、收集什麼資料都有差別,通常網路最佳化+除錯所需的分析和安全性是不同的。

Network-based IDS也不一定都是照圖示部屬在防火牆外面,部屬在不同位置有不同功用。有興趣深入了解,我推薦《實戰網路安全監控:入侵偵測與因應之道 》這本書;或者參考之前鐵人賽我寫的介紹:《學習網路安全監控的30天》

https://ithelp.ithome.com.tw/users/20084806/ironman/1986