前一章節處理過程中"遠端連線到SIEM平台,查看該事件來源IP也嘗試對多台主機攻擊的Events"

因為對告警訊息信心度不夠,因此透過觀察更多Events來確認是否為Incident,

再不斷優化告警規則中,對其信心度上升(無誤判)可以縮短排查,甚至做到自動化處理

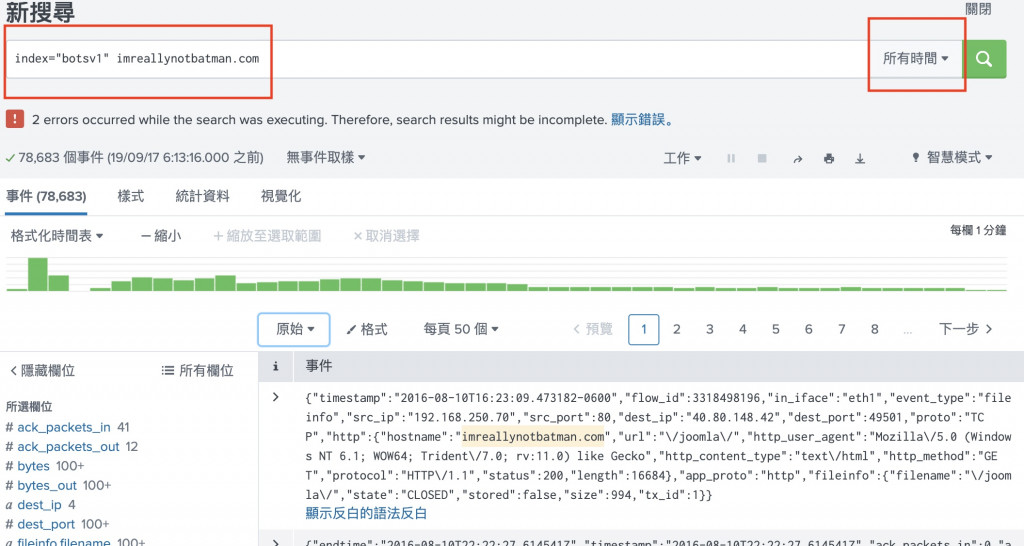

依據情境,假設得知疑似受駭主機為imreallynotbatman.com來做查找

參照 https://samsclass.info/50/proj/purple-bots.htm

該Lab是Splunk提供的資料https://github.com/splunk/botsv1

登入後搜尋輸入index="botsv1" ,可以想成是資料庫的Table,接著空白再加上imreallynotbatman.com為我們要搜尋的關鍵字

因為該資料是2016年的,在搜尋時間上我們改成所有時間,當然實務上盡可能精確,因為可能會造成搜尋時間過長,以及搜尋資料量過多的問題

接著查看sourcetype,有四種Log類型有match到,先從stream看起

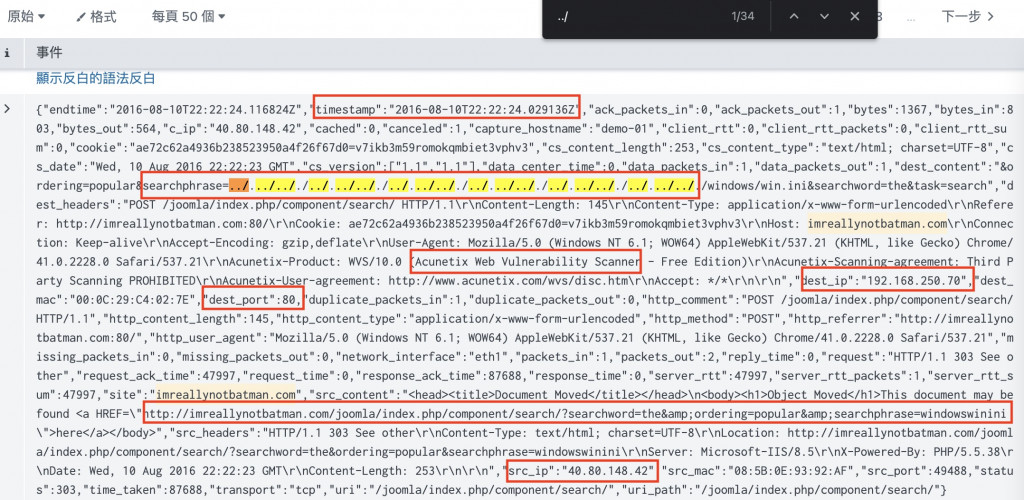

通常網站刺探都會用../ 這種Directory Traversal方式,ctrl+f 立刻就查到好幾筆

從該Event分析

時間: 2016-08-10 22:22:24

URL: http://imreallynotbatman.com/

行為: Directory Traversal, Post searchphrase=../.../../

Source IP: 40.80.148.42

Des IP: 192.168.250.70

Tool Agent: Acunetix (網頁弱掃工具)

CNIT 152: Incident Response

https://samsclass.info/152/152_F22.shtml

https://samsclass.info/50/proj/purple-bots.htm

Incident Response & Computer Forensics, Third Edition