資料來源 Orange 臉書

另外在大家都等待POC的期間,也有不法分子製作含有釣魚程式的POC專案騙取下載及執行。這邊也提醒一下針對任何POC程式應該都在虛擬機中執行。![]()

資料來源 CN-SEC 中文网

這個漏洞名稱也是Shell結尾,而且受到國際級資安研究員的高度關注,也因此我當時也對它抱以期待,認為應該可以掀起類似Log4Shell般的風波。但實際分析過後發現可能不如想像中的嚴重。到底是怎麼回事呢? 就讓我們先來建立一下這個漏洞的環境。

漏洞相關資訊

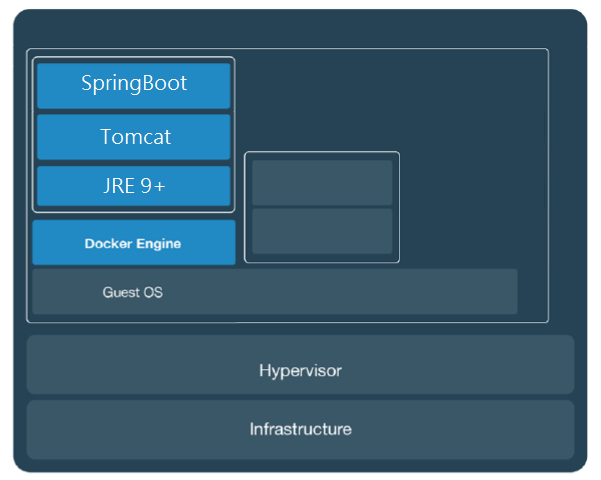

SpringBoot是一種用來開發Java Web應用程式的框架(Framework),它的特色在於可以創建獨立的Spring應用程式,而且透過嵌入式的Tomcat、Jetty等來執行Web應用程式,無需打包成WAR檔案在部署到外部的Web伺服器上。

參考網路上現有的資料進行環境架設,這邊則是參考了台科大飛飛社長的漏洞複現Spring4Shell: Spring Core RCE JDK 9+ CVE-2022-22965以及Github POC專案dinosn/spring-core-rce,本次建立的環境架構圖如下所示。

建立環境的流程參考如下 :

Log4j 回家作業解答 :![]()

最後則是針對上次影片log4j的解答部分。主要可以透過兩種方式進行shell的建立,指令分別是 :

參考資料