前情提要:

記憶體分析在數位鑑識調查中為其重要,有時候駭客或者「有心人士」想要湮滅證據 or 毀屍滅跡時,會進行目標證據檔案(也就是被害人的電腦或伺服器)硬碟清除,格式化硬碟多次,洗掉整個犯案軌跡,這時候記憶體分析可能是此案找到證據的重要關鍵。

注意:本研究僅供使用自身電腦,伺服器 or 虛擬機 教育研究使用喔

千萬不要鑑識家人 or 朋友 or 其他人的電腦(未經授權) ,以免觸犯 刑法 妨害電腦使用罪![]()

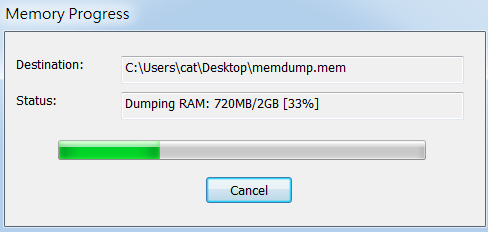

前一天的單元(Day 3),是使用 AccessData FTK Imager 製作記憶體檔案(.mem)

並將製作完的記憶體檔案儲存至使用者指定的位子

AccessData FTK Imager 除了可以製作記憶體檔案(.mem)與硬碟檔案(disk),甚至還可以簡單作記憶體分析

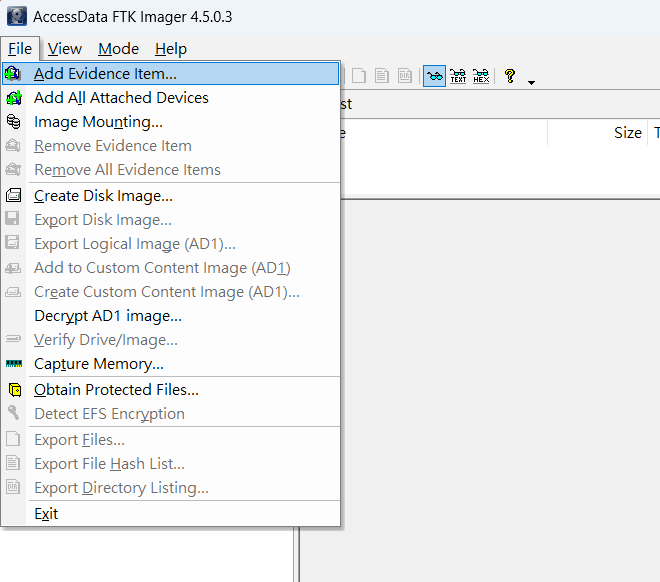

首先,回到 AccessData FTK Imager 主畫面

並選擇 Add Evidence Item... 選項

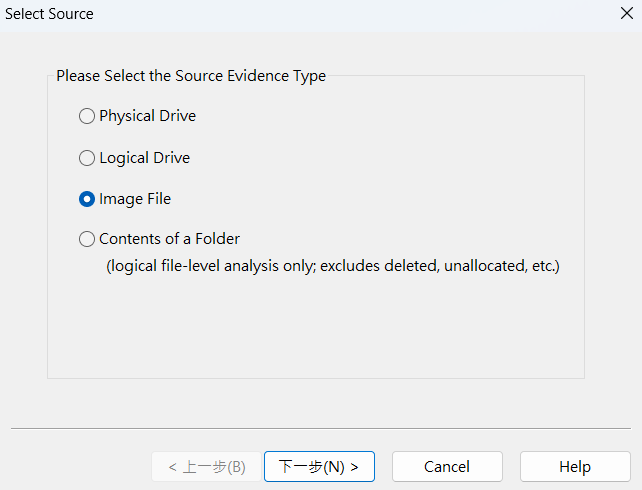

看到 Select Source Windows 視窗,選擇 Image File

並按 下一步

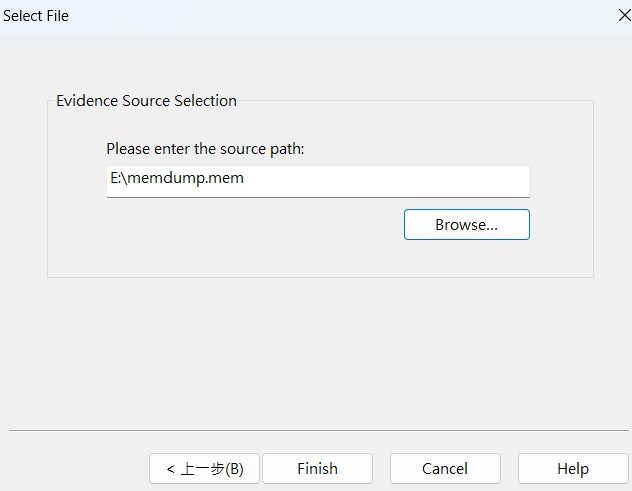

看到 Select File Windows 視窗,選擇剛剛製作完成的記憶體

並按 Finish

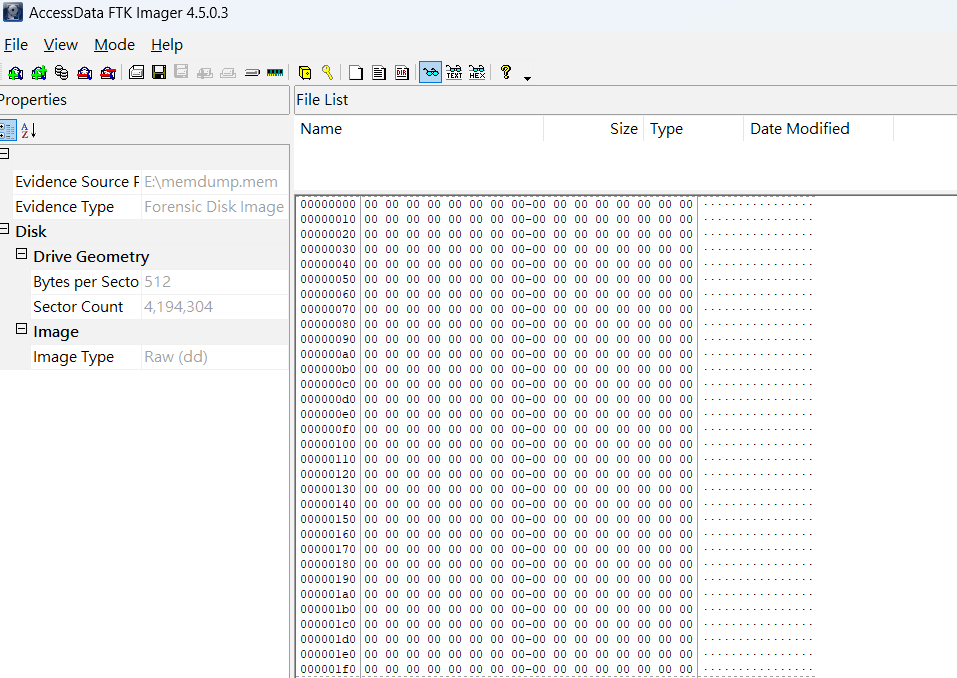

就可以將製作好的mem檔案匯入至AccessData FTK Imager

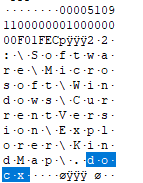

一開始會看到許多00 00 00 00 00 ,不用害怕自己匯入失敗xDDD (這邊就先不解釋作業系統基本概念)

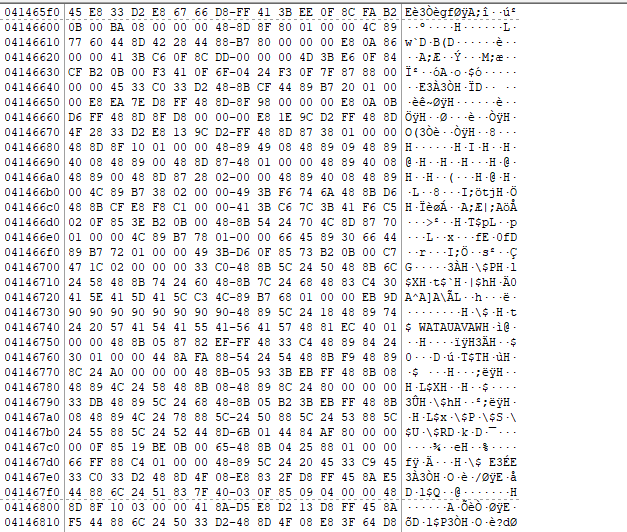

將畫面往下滑,就可以看到擷取記憶體的主機殘存資訊

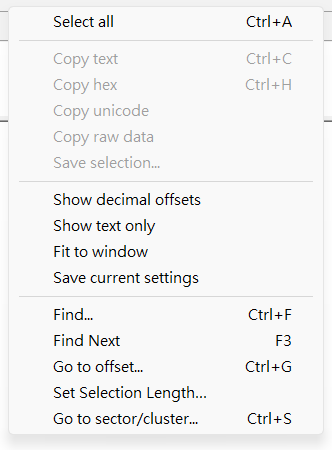

按下滑鼠右鍵,可以利用AccessData FTK Imager 提供的Find 尋找關鍵字

這邊舉例來說,以 docx (Microsoft Word) 作為關鍵字搜尋,並使用Find Next(也可以直接按F3)查看下一個關鍵字

就可以發現 我們擷取的記憶體主機 有word xDDDD

下一天的單元 我們會用Bulk Extractor (另外一套免費工具) 為大家展示比較深度的記憶體分析呦!!