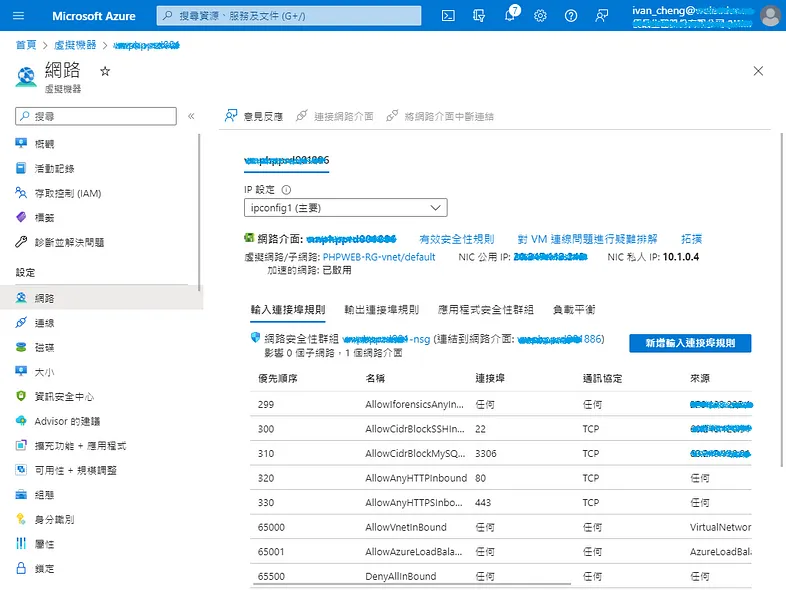

相信大家在 Azure 建立 VM 的時候,第一件事情就是設定網路安全性群組 NSG 限制來源 IP 位址與決定開啟哪些服務埠號,避免網路上的惡意攻擊。

假設我們今天被 DDoS 攻擊了,那我們如何知道 Azure VM 的流量紀錄?

Azure 網路監看員

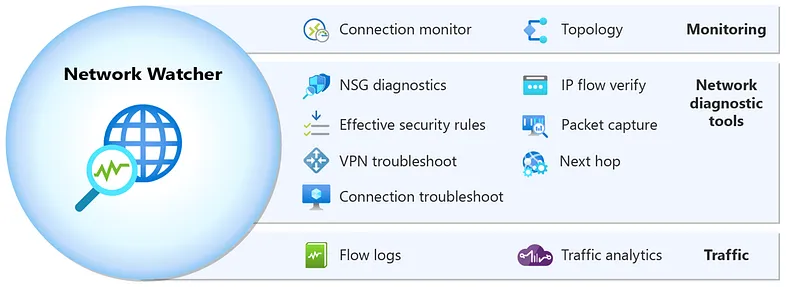

網路監看員提供一套工具來監視、診斷、檢視計量,可讓您監視和修復 IaaS 產品的網路健康情況,例如虛擬機器 VM、虛擬網路 VNet、應用程式閘道、負載平衡器等。

網路監看員並非設計或適用于 PaaS 監視或 Web 分析。

網路監看員包含三個主要的工具和功能集

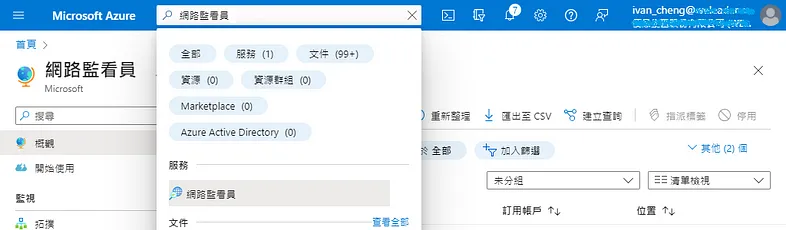

我們可以在搜尋列輸入網路監看員就可以找到該服務了

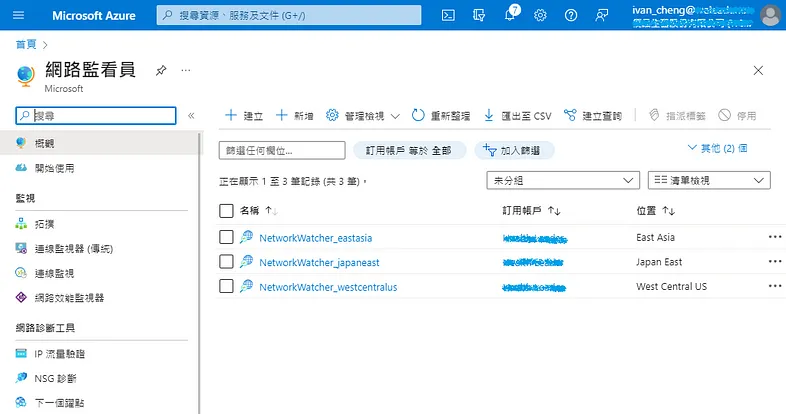

當您建立或更新訂用帳戶中的虛擬網路時,網路監看員會在虛擬網路的區域中自動啟用。

自動啟用網路監看員不會影響您的資源或相關聯的費用。

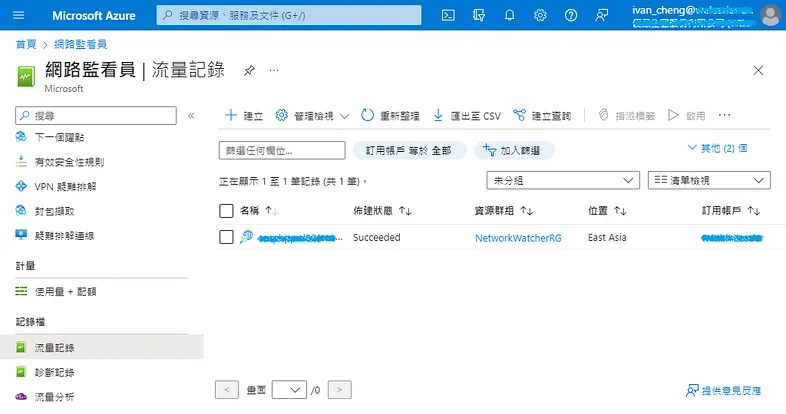

流量紀錄

在網路監看員的記錄檔,建立流量紀錄。

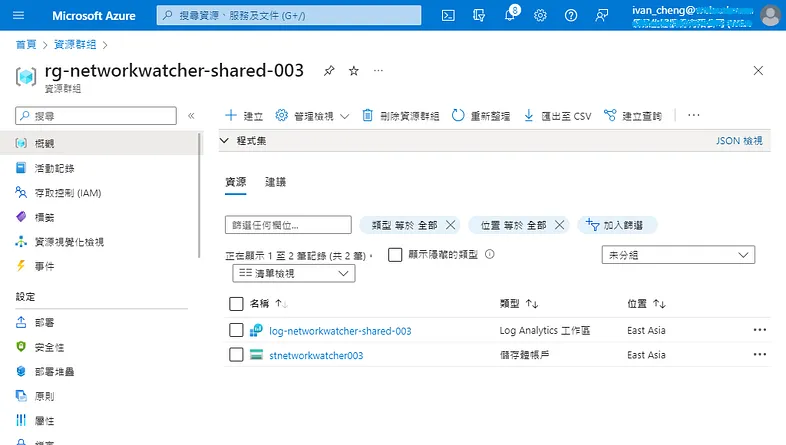

後續的設定會使用到儲存體帳戶與 Log Analytics 工作區,我們先根據 Azure 建議的命名規則,建立一個資源群組用來擺放相關資源。

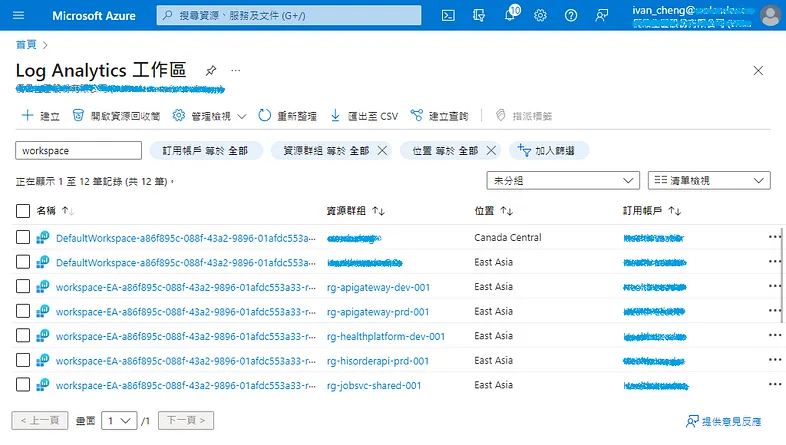

也可以用自動啟用的 Log Analytics 工作區,只不過很難識別就是了。

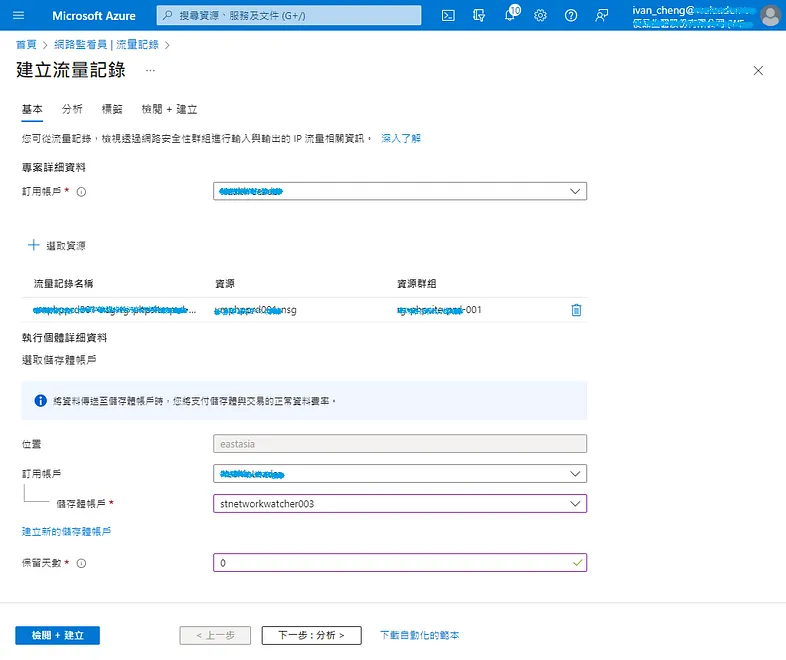

選取資源,點選您要記錄的網路安全性群組 NSG 即可。

然後挑選紀錄存放的儲存體帳戶,保留天數 0 代表永久保留。

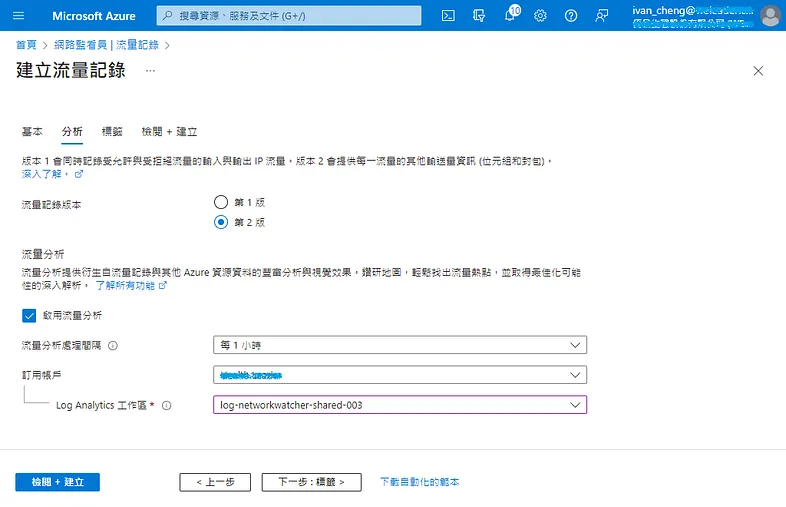

啟用流量分析並挑選 Log Analytics 工作區

按下建立就可以了

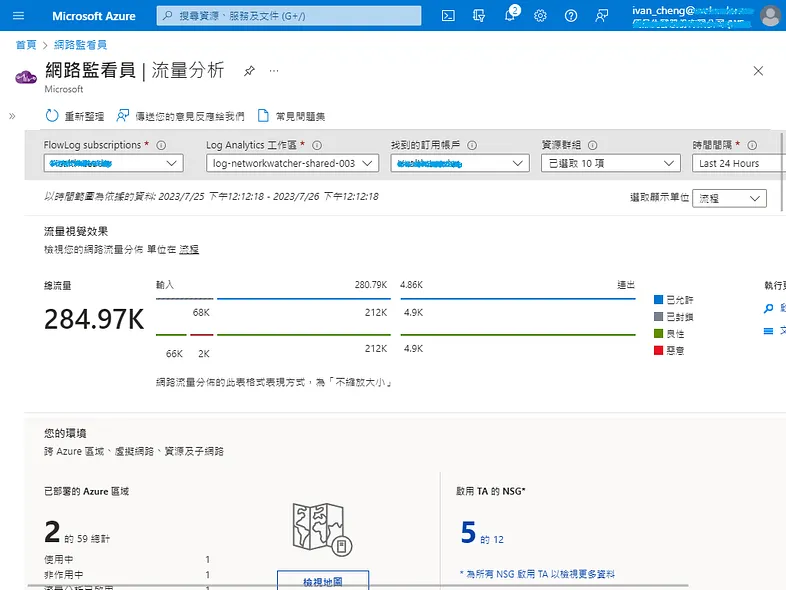

流量分析

等待一段時間,我們就可以在流量分析看到數據了。

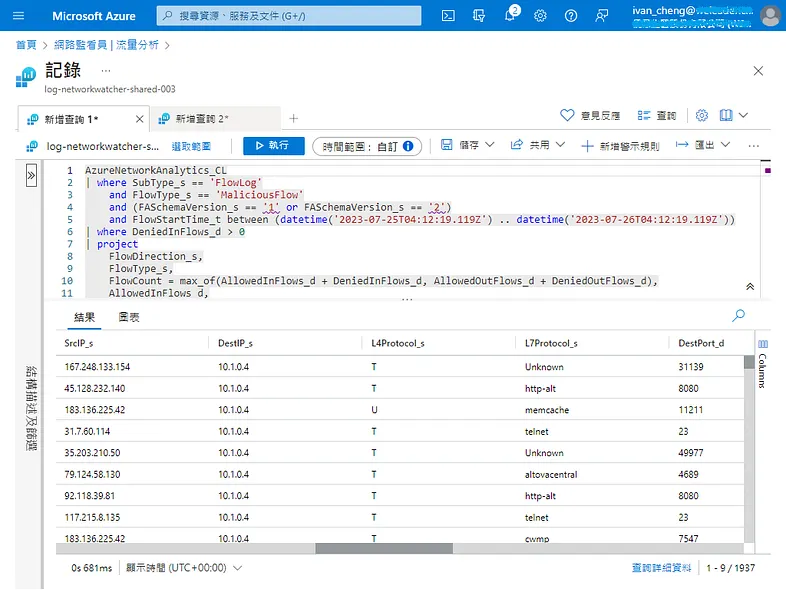

馬上就幫您分析出有 2K 的惡意輸入流量,點選惡意的輸入流量,就可以看到來源 IP 位址、偵測到的 L7 Protocol 與埠號。

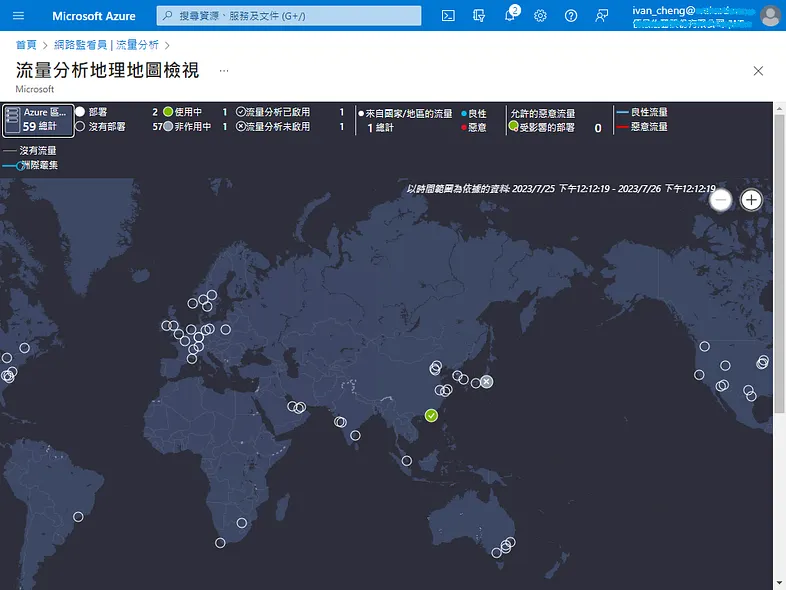

使用流量分析地理地圖檢視

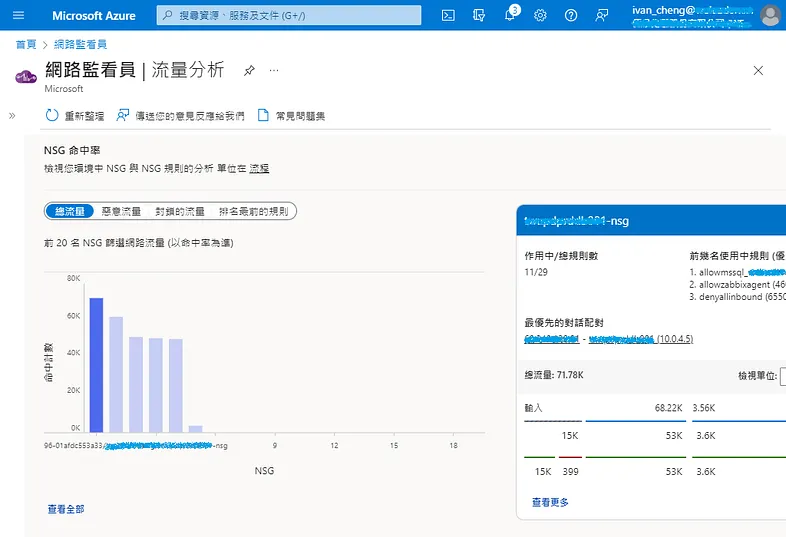

網路監看員也提供網路安全性群組 NSG 的命中率統計,幫您統計作用中最常使用的規則有哪些。

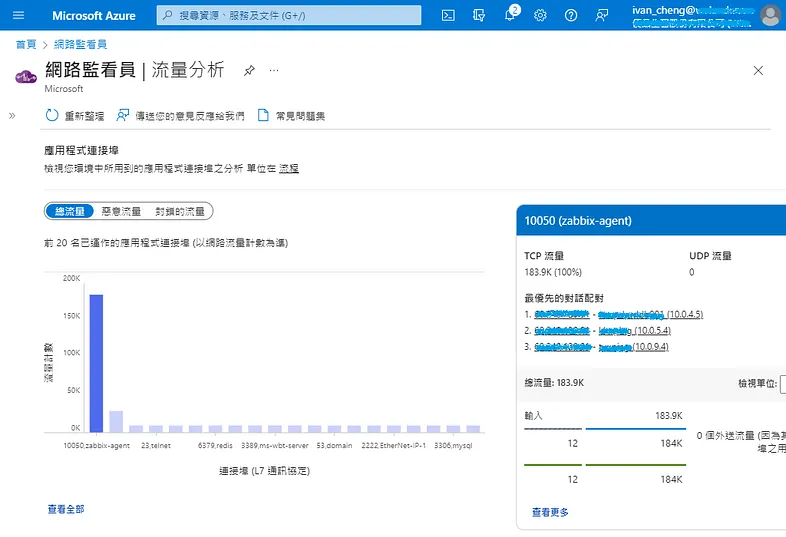

也有提供應用程式連接埠的統計,由於我們有使用 Zabbix 監控 Azure VM,所以這邊被偵測到 Zabbix Agent 使用的 10050 埠號是第一名。

網路監看員費用

雖然自動啟用的網路監看員不會影響相關聯的費用,但我們有設定網路分析與流量分析就會有費用產生了。

Azure 網路監看員的功能十分強大,本篇僅針對流量紀錄與分析進行簡單的介紹,有興趣的朋友們可以再去把玩監視與網路診斷工具的功能喔。

參考文件